据BleepingComputer消息,Code White 安全研究员最近披露了一个关键的Veeam备份和复制(VBR)安全漏洞,并被用来部署Frag勒索软件。

Veeam是一家知名的数据管理供应商,官方表示全球有55万名客户使用其产品,其中包括全球 2000 强名单中约 74% 的公司。在早前,Veeam VBR已先后成为Akira和Fog勒索软件的目标。

研究员发现,该漏洞(跟踪为 CVE-2024-40711)是由不受信任的数据弱点反序列化引起,未经身份验证的威胁行为者可以利用这些数据弱点在 Veeam VBR 服务器上获得远程代码执行 (RCE)。

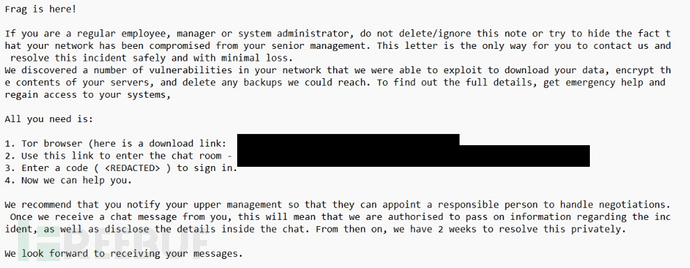

Frag勒索软件赎金票据

Frag勒索软件赎金票据

watchTowr Labs 于 9 月 9 日发布了对 CVE-2024-40711 的技术分析,并将概念验证漏洞的发布时间推迟到 9 月 15 日,以便管理员有足够的时间应用 Veeam 于 9 月 4 日发布的安全更新。

由于存在可能会立即被勒索软件团伙滥用的风险,Code White 在披露该漏洞时也推迟了分享更多细节。Veeam VBR 软件是攻击者寻求快速访问公司备份数据的热门目标,许多企业将其用作灾难恢复和数据保护解决方案,以备份、恢复和复制虚拟机、物理机和云计算机。

然而,Sophos X-Ops 事件响应人员发现,这对延缓 Akira 和 Fog 勒索软件攻击的作用微乎其微。 威胁者利用 RCE 漏洞和窃取的 VPN 网关凭据,在未打补丁和已暴露于互联网的服务器上向本地管理员和远程桌面用户组添加恶意账户。 最近,Sophos 还发现同一威胁活动集群(跟踪为 "STAC 5881")在攻击中使用了 CVE-2024-40711 漏洞,导致 Frag 勒索软件被部署到被入侵的网络上。

2023 年 3 月,Veeam 修补了另一个高严重性 VBR 漏洞 (CVE-2023-27532),该漏洞可让恶意行为者攻破备份基础设施。

参考来源:

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022