最近,安全研究人员发现了一个新版本的Windows恶意软件,该恶意软件可打开Windows PC上的RDP端口,以便进行远程访问。

SentinelOne的安全研究员Jason Reaves透露,这种新版本的恶意软件被称为``Sarwent'',自2018年以来一直在使用。

目前,这种新版本的Sarwent恶意软件已经引起了众多安全专家的关注。

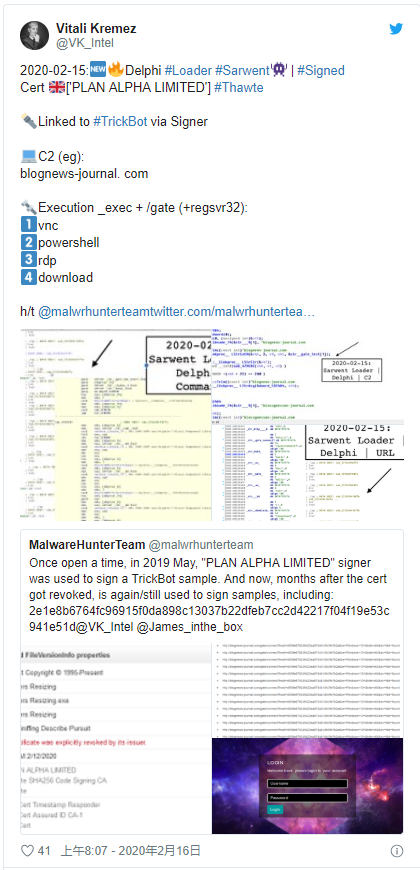

安全研究员Vitali Kremez在今年(2020年)年初发送了一条twitter,他在推文中提到了有关这个Sarwent恶意软件的一些信息。

安全专家说,到目前为止还不能确定Sarwent是如何分发的,可能是通过其他恶意软件传播的。此外,Sarwent的早期版本是为了在受损的PC上安装额外的恶意软件而开发的。

Sarwent恶意软件的运营商很有可能在黑客的网站和论坛上出售“对这些受损系统的访问权”,因为这是最常见的将具有RDP功能的主机盈利化的方法之一。

Sarwent功能

黑客仍在不断的开发和使用Sarwent恶意软件,它具有新的命令,并且侧重于远程桌面协议(RDP)。Sarwent的新版本以其通过Windows命令提示符和PowerShell实用程序执行自定义CLI命令的能力而著称。

安全专家称,这项新功能本身具有很强的入侵性,但除了此功能外,Sarwent还通过该更新获得了另一个新功能,即具有在每个受感染主机上注册新Windows用户帐户的功能。

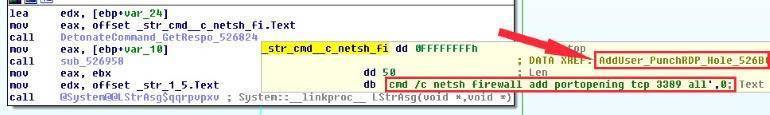

一旦Sarwent成功入侵系统,恶意软件就会创建一个新的Windows用户帐户,修改防火墙,然后打开RDP端口。

简而言之,攻击者将能够使用他们在受感染系统上创建的新Windows用户访问主机,而不会被Windows防火墙阻止。

SentinelOne的安全研究员Jason Reaves表示,攻击者这样做是为了将来在受感染的系统上获得远程访问权,但这要看攻击者本身,不排除攻击者将RDP访问权转售给其他不法分子的可能性。

在有限的原始命令中可发现,这个恶意软件的功能在历史上是作为一个加载程序循环的,这里是部分的原始命令:

|download| |update| |vnc|

但是,最近,攻击者修改了Sarwent恶意软件,添加了一些命令,这些命令主要集中在后门或RAT之类的功能上,以下是新添加的命令:

|cmd| |powershell| |rdp|

Sarwent恶意软件背后的攻击发起者可能仅为自己使用RDP访问权限,以窃取专有数据或安装勒索软件。但就如之前所讲,不排除将RDP访问权限租借给其他黑客的可能性。

IOC

除了对恶意软件的描述外,SentinelOne的安全专家Jason Reaves还介绍了危害指标(IOCs),更多详情请参见原文。

Hash:

3f7fb64ec24a5e9a8cfb6160fad37d33fed6547c

ab57769dd4e4d4720eedaca31198fd7a68b7ff80

d297761f97b2ead98a96b374d5d9dac504a9a134

106f8c7ddbf265fc108a7501b6af292000dd5219

83b33392e045425e9330a7f009801b53e3ab472a

2979160112ea2de4f4e1b9224085efbbedafb593

本文翻译自:https://gbhackers.com/hackers-abusing-open-rdp-ports-for-remote-access/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh