阅读: 4

该文件由美国国家标准与技术研究院(NIST)和美国商务部共同发布,发布时间为2019年9月6日。原文名称:NIST PRIVACY FRAMEWORK: A TOOL FOR IMPROVING PRIVACY THROUGH ENTERPRISE RISK MANAGEMENT(Preliminary draft)。

以下为小蜜蜂翻译组原创译文连载之二:

2.0 隐私框架基本要素

隐私框架提供通用语言,方便内外部利益相关者理解、管理、沟通隐私风险。它用以确定哪些活动可降低隐私风险并为这些活动定义优先级,还可调整风险管理的政策、业务和技术方法。不同类型的实体(包括特定行业组织)可将隐私框架用于不同目的,包括制作通用实施一览表。

2.1 核心

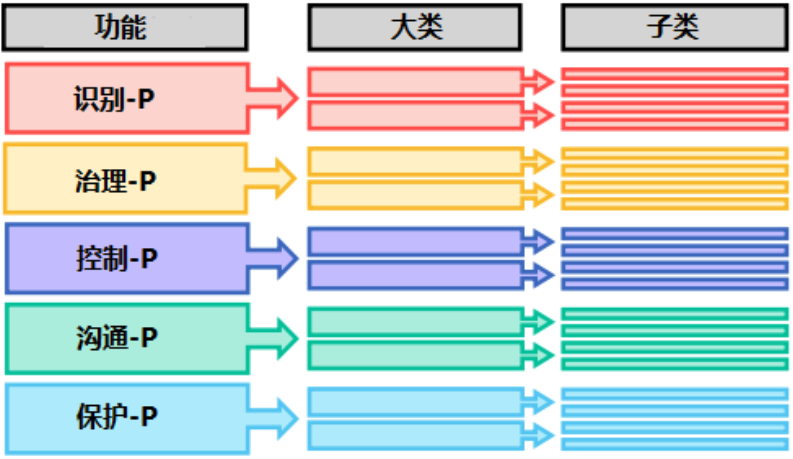

核心提供了细粒度的活动和结果,组织内部可基于此沟通隐私风险管理相关事宜。该组件包含三个要素:功能、大类、子类,如图4所示。

图4:隐私框架核心结构

核心组件各元素协同工作:

- 功能是对基本隐私活动的最粗略分类,有助于组织了解并管理数据处理,描述隐私风险管理,进而推动隐私管理决策,确定如何与个人互动,并且吸取过去的经验教训,吃一堑,长一智。核心组件有五大功能:识别-P、治理-P、控制-P、沟通-P和防护-P。前四种功能可用于管理数据处理中的隐私风险,防护-P用于管理与隐私泄露相关的隐私风险。防护-P并非管理与隐私泄露相关的隐私风险的唯一方法。例如,组织可以将网络安全框架功能与隐私框架结合使用,同时解决隐私和网络安全风险。

- 大类是对功能的细分,一个功能会被分为多个隐私结果组(即大类),与计划需求和特定活动密切相关,例如,“隔离处理”、“编目与绘图”、“风险评估”等。

大类进一步细分为子类,描述具体的技术及/或管理活动结果。这些结果虽然并非巨细无遗,却可支撑各大类结果的实现。例如,“将数据处理系统/产品/服务进行编目”、“对数据进行处理以限制个人标识(例如,各种隐私技术、令牌化)”和“将数据更改或删除告知数据处理生态系统中的个人或组织(例如,数据源)”都是子类。

五大功能(定义如下)并不需要按序执行,目的也非为达到某一静态的最终状态。实际上,这些功能应同时进行且长期持续,形成有效机制以应对动态的隐私风险。完整的核心组件信息,参见附录A。

- 识别-P – 在全组织范围内达成共识,管理数据处理中的个人隐私风险。

识别-P功能下的活动为有效利用隐私框架奠定了基础。通过记录数据处理环境、了解组织直接或间接服务或影响的个人的隐私利益以及进行风险评估,组织能够认清其所处的业务环境,识别隐私风险并确定优先级。该功能的大类包括“编目与绘图”、“业务环境”、“风险评估”等。

- 治理-P – 构造并实施组织治理架构,时刻了解组织基于隐私风险确定的风险管理重点事项。

治理-P类似于基础功能,但更侧重于组织级别的活动,例如建立组织范围内的隐私价值和政策、确定法律/法规要求以及了解组织的风险承受能力,使组织能够集中精力,根据风险管理战略和业务需求确定工作重点。该功能的大类包括“治理政策、流程和程序”、“风险管理战略”、“监控和评审”等。

- 控制-P – 合理规划并展开活动,帮助组织或个人以足够细的粒度来管理数据,进而管理隐私风险。

控制-P功能从组织和个人的角度考虑数据管理。该功能的大类包括“数据管理政策、流程和程序”和“数据管理”等。

- 沟通-P – 合理规划并展开相应活动,夯实组织和个人对数据处理方式和相关隐私风险的理解。

沟通-P功能表明,要有效管理隐私风险,组织和个人均须了解数据的处理方式。该功能的大类包括“沟通政策、流程和程序”和“数据处理安全意识”等。

- 防护-P – 制定并实施合理的数据处理防护措施。

防护-P功能涉及数据保护以防止隐私泄露,这是隐私和网络安全风险管理的共同关注之处。该功能的大类包括“身份管理、认证与访问控制”、“数据安全”、“防护技术”等。

2.2 实施一览表

实施一览表提供了从核心组件中提取的、组织认为在管理隐私风险时须重点考虑的特定功能、大类和子类。它将功能、大类、子类与业务需求、风险承受能力、隐私价值和组织资源对齐。根据隐私框架所提出的基于风险的方法,组织并不一定需要实现核心组件所囊括的所有结果或活动。在制作实施一览表时,组织可根据具体需求选择或调整隐私框架的功能、大类和子类。此外,组织或行业还可以根据本组织或行业的特有风险,开发自己的功能、大类和子类。在确定自己的需求时,组织要考虑本组织或行业的目标、法律/法规要求和行业最佳实践、组织的重点风险管理事项以及组织的系统/产品/服务直接或间接服务或影响的个人的需求。

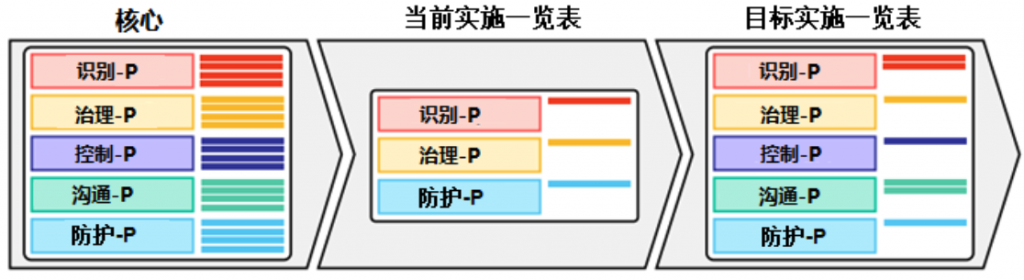

实施一览表用于描述特定隐私活动的当前状态或期望状态。如图5所示,当前实施一览表表示组织当前正在实现的隐私结果,而目标实施一览表表示期望实现的隐私风险管理目标结果。通过两者之间的差异,组织能够识别差距,制定改进行动方案并评估实现隐私目标所需的资源(例如人员配置、资金等)。组织基于此制定计划,经济有效地降低隐私风险,并为这些风险确定优先级。实施一览表还可以让组织了解和比较隐私结果的当前或期望状态,在组织内部和组织之间进行风险交流。

考虑到实现上的灵活性,隐私框架没有提供实施一览表模板。组织可针对不同的部门、系统/产品/服务或人员类别(例如员工、客户等)采用不同的实施一览表。

图5:实施一览表开发流程

2.3 实现层级

根据组织的系统/产品/服务引起的隐私风险的性质以及组织为管理此类风险而使用的流程和资源的充足性,决定实现层级,为组织的隐私风险管理提供决策支撑。在确定层级时,组织应考虑自己的当前风险管理实践、数据处理系统/产品/服务、法律法规要求、业务/任务目标、组织的隐私价值和个人的隐私需求以及组织的约束因素。

隐私框架确定了四个不同层级:局部(1级)、有风险意识(2级)、可复用(3级)和自适应(4级)。组织若被标识为1级,应考虑向2级发展。尽管如此,层级并不代表成熟程度,某些组织可能永远也不需要达到3级或4级,或者仅需要关注这些级别的几个特定领域。当组织在其当前层级上的流程或资源不足以管理隐私风险时,应向更高层级发展。

在与利益相关者沟通时,组织可以用层级来说明资源和流程是否足以实现其目标实施一览表。组织应根据级别来确定目标实施一览表中各元素的优先级并评估差距弥补工作的进展。层级定义,见附录E。

(未完待续…)