目录

01

工控安全相关政策

Palo Alto Networks与ABI Research共同发布《运营技术(OT)安全状况:趋势、风险和网络弹性综合指南》

英国发布工控网络事件响应实践指南

中国互联网协会、中国信息通信研究院共同发布 《互联网信息服务算法推荐合规自律公约》

《工业领域云安全实践指南》正式发布

02

工控安全相关事件

工控威胁预警,罗克韦尔(Rockwell)设备存在两个重大漏洞

电梯SCADA系统成为黑客组织攻击跳板

PLC变身C2服务器——由OT到IT的新型攻击技战术

充电桩助攻黑客:电动汽车对新型攻击毫无防御能力

神漏洞!远程篡改红绿灯时间,制造交通堵塞事故

城市供暖系统遭网络攻击被关闭,大量居民在寒冬下停暖近2天

03

蜜罐数据分析

04

俄罗斯、乌克兰联网工控设备分析

工控安全相关政策

01

Palo Alto Networks与ABI Research共同发布《运营技术(OT)安全状况:趋势、风险和网络弹性综合指南》

7月8日,Palo Alto Networks(派拓网络)与ABI Research(美国市场研究公司)共同发布《运营技术(OT)安全状况:趋势、风险和网络弹性综合指南》。该报告介绍了工业环境安全威胁的现状、程度及其不断变化的性质,揭示了攻击的频率,并探讨了企业在构建和落实经过优化且对用户友好的威胁应对措施时所面临的困难和影响。报告说明了工业企业的OT环境面临的各种威胁,这些环境所面临的威胁并非一成不变,而是切实存在且不断变化的。仅在过去一年中,就有70%的工业企业成为网络攻击的受害者。更令人担忧的是,甚至有26%的企业每周乃至几天就会遭受一次攻击。除了目前存在的威胁外,工业资产所有者和运营者也意识到了新兴技术及其潜在风险。研究表明,AI的兴起是最受关注的问题,74%的受访者预计使用AI发起的攻击会严重威胁到他们的OT基础设施。

参考链接:

https://www.paloaltonetworks.com/blog/network-security/state-of-ot-security-2024/

02

英国发布工控网络事件响应实践指南

7月5日,英国政府的网络安全部门发布了一份新指南,旨在帮助全球各地的公司更好地保护操作技术(OT)和工业控制系统(ICS)硬件。该指南名为《OT/ICS网络事件响应计划应考虑的因素》,主要从准备、检测、分类、采取响应行动、跟踪和报告、利益相关者参与、吸取教训七个方面展开介绍。这份指南由可信互联网络-物理系统研究所(RITICS)发布,概述了公司为避免嵌入式技术受到攻击应采取的建议和最佳实践。RITICS由伦敦帝国理工学院主办,受到英国国家网络安全中心(NCSC)等机构联合发起和赞助。

参考链接:

https://zfxxgk.nea.gov.cn/2024-05/16/c_1310777555.htm

03

中国互联网协会、中国信息通信研究院共同发布 《互联网信息服务算法推荐合规自律公约》

7月11日,为进一步贯彻落实《中华人民共和国网络安全法》《中华人民共和国数据安全法》《互联网信息服务管理办法》《电信和互联网个人信息保护规定》《互联网信息服务算法推荐管理规定》等相关法律法规,保障用户合法权益,促进互联网信息服务行业健康发展,在工业和信息化部信息通信管理局的指导下,中国互联网协会联合中国信息通信研究院研究起草了《互联网信息服务算法推荐合规自律公约》(以下简称《公约》)。工业和信息化部信息通信管理局服务监督处相关负责人、中国互联网协会副秘书长裴玮、中国信息通信研究院技术与标准研究所所长张海懿与《公约》签署单位代表一同发布了《公约》。《公约》的发布实施将形成行业自律合力,进一步引导、规范互联网信息服务算法推荐活动,保护网民合法权益,维护合理有序的市场环境,促进我国互联网行业健康可持续发展。

参考链接:

https://www.isc.org.cn/article/21391127816433664.html

04

《工业领域云安全实践指南》正式发布

7月23日,2024可信云大会在北京召开,主会场报告发布环节,中国通信标准化协会云计算标准和开源推进委员会与西门子(中国)有限公司共同发布了《工业领域云安全实践指南》。《工业领域云安全实践指南》阐述数字化浪潮下工业上云时机已经来临,工业企业上云后将面临诸多类型的风险挑战,因此提出工业领域云安全五维模型,以聚焦工业领域云安全建设实践,展望工业领域云安全未来发展,为业界面临相同安全风险挑战的企业提供指引。

参考链接:

https://mp.weixin.qq.com/s?__biz=MzU2OTM4MTU1Mg==&mid=2247492339&idx=3&sn=8aad3c6b443927b86f4f4f08f4c1669f

工控安全相关事件

01

工控威胁预警,罗克韦尔(Rockwell)设备存在两个重大漏洞

7月4日,微软在 Rockwell PanelView Plus 设备中发现并披露了两个重大漏洞,未经身份认证的攻击者可远程利用这些漏洞执行远程代码(RCE)和发起拒绝服务(DoS)攻击。远程代码执行 (RCE) 漏洞被识别为 CVE-2023-2071(CVSS v3.1评分:9.8),涉及对设备中两个自定义类的利用。攻击者可滥用这些类上传并执行恶意 DLL,从而有效获得设备的远程控制权。发起拒绝服务(DoS)漏洞被识别为 CVE-2023-29464(CVSS v3.1评分:8.2),利用相同的自定义类发送设备无法处理的伪造缓冲区,导致系统崩溃。PanelView Plus 设备在工业自动化领域发挥着至关重要的作用,因此发现的漏洞尤其令人担忧。攻击者利用这些漏洞可以远程执行代码,可能导致运行中断,给受影响的组织造成重大经济损失。目前,微软建议确保受影响的设备已更新最新的安全补丁PN1645和PN1652 以解决已识别的漏洞。

参考链接:

https://www.hendryadrian.com/cyware-rce-dos-exploits-found-in-rockwell-panelview-plus-patch-now/

02

电梯SCADA系统成为黑客组织攻击跳板

7月8日,俄罗斯Tekon-Avtomatika公司是一家专业开发电梯自动化管理和调度系统的公司,该公司于2024年7月8日遭受了东欧黑客组织Lifting Zmiy的网络攻击。攻击者利用SCADA系统中控制器的安全漏洞,将服务器放置在被黑设备上,进而对其他目标发起攻击。尽管黑客没有直接影响电梯运行,但暴露了潜在的安全风险。受影响的组织包括政府部门、IT公司和电信企业等。早在2022年,关于Tekon-Automatika公司控制器的漏洞利用方法已被公开,尽管该公司随后采取了措施移除默认登录信息,但黑客仍成功入侵,表明部分用户未更新安全设置或黑客通过暴力破解获取了新口令。针对这种由OT系统攻击控制,进而实施向更多IT系统的攻击手法,遵循基本的最佳安全实践显得更加紧迫。

参考链接:

https://tadviser.com/index.php/Company:Tecon-Automatics_NGO

03

PLC变身C2服务器——由OT到IT的新型攻击技战术

7月8日,俄罗斯网络安全公司Solar旗下的4RAYS网络威胁研究中心发布研究报告,揭露了名为"Lifting Zmiy"的亲乌克兰黑客组织对俄罗斯政府和私营公司的一系列网络攻击。通过对2023年9月至2024年6月间4起典型案例的追踪分析,4RAYS网络威胁研究中心判定该黑客组织入侵了俄罗斯工业自动化企业Tekon-Avtomatika的PLC设备,并在其上部署了控制与通信(C2)服务器,这些控制器不仅用于工业自动化,还控制电梯等关键设备。与传统认为OT网络攻击都是因IT系统暴露面和弱点而引发不同,本次事件中攻击者首先直接突破并控制了PLC并使其变为C2服务器,进而开展更进一步的甚至其它目标的攻击活动,在对抗性、隐蔽性、潜伏性方面均树立了标杆,造成重大影响。

参考链接:

https://rt-solar.ru/events/news/4509/

04

充电桩助攻黑客:电动汽车对新型攻击毫无防御能力

7月16日,德克萨斯州的美国西南研究院(Southwest Research Institute, SwRI)的工程师发现了电动汽车快速充电站的一个漏洞,该漏洞允许黑客获得未经授权的访问,甚至修改固件。SwRI团队开发了一种中间人 (AitM) 设备,该设备配有专用软件和经过修改的组合充电系统接口。AitM允许测试人员窃听电动汽车和EVSE之间的通信,以收集数据、进行分析和潜在攻击。通过确定电动汽车和EVSE的媒体访问控制地址,该团队确定了允许设备加入网络并监控通信的网络成员密钥。通过不安全的直接访问密钥授予网络访问权限,PLC设备上的非易失性内存区域可以轻松被检索和重新编程。领导了SwRI零信任技术开发的Maggie Shipman强调,从设计阶段就考虑网络安全的重要性,并指出零信任方法不仅适用于商用车辆,同样适用于军用车辆。尽管实施零信任架构可能会带来额外成本,但它为车辆提供了全面的保护层,有助于防止恶意攻击和未经授权的访问。SwRI的这项突破性技术有望在未来几年内广泛应用于汽车行业。

参考链接:

https://www.swri.org/press-release/swri-evaluates-cybersecurity-risks-associated-ev-fast-charging-equipment

05

神漏洞!远程篡改红绿灯时间,制造交通堵塞事故

7月16日,网络安全研究员安德鲁·莱蒙发现交通信号控制器Intelight X-1存在安全漏洞,允许未授权用户完全控制交通灯。该漏洞源于设备Web界面缺乏互联网认证机制。莱蒙尝试重现电影《偷天换日》中的黑客场景,但被另一设备阻止。尽管如此,攻击者仍可操纵信号灯计时,造成交通拥堵。莱蒙发现约30台设备暴露于互联网。在向制造商Q-Free报告此问题后,他收到了一封法律信函,而非积极的修复响应。Q-Free声称该设备已停产近十年,且莱蒙的研究可能违反了反黑客法律。同时,Econolite的设备也被发现存在使用不安全协议NTCIP的问题,该公司建议用户替换旧设备并加强网络安全措施。

参考链接:

https://techcrunch.com/2024/07/18/hackers-could-create-traffic-jams-thanks-to-flaw-in-traffic-light-controller-researcher-says/

06

城市供暖系统遭网络攻击被关闭,大量居民在寒冬下停暖近2天

7月23日,有消息称,今年1月中旬乌克兰利沃夫市一家市政能源公司遭受了网络攻击,部分居民被迫在没有集中供暖的情况下生活了两天。美国工控安全公司Dragos昨天发布报告,详细介绍了一种名为FrostyGoop的新型恶意软件。Dragos表示,该软件旨在攻击工业控制系统。在上述案例中,该软件被用来针对一种供暖系统控制器。FrostyGoop恶意软件旨在通过Modbus协议与工业控制设备(ICS)交互。Modbus是一种在全球范围内广泛使用的旧协议,用于控制工业环境中的设备。这是近年来乌克兰人遭遇的第三起与网络攻击相关的市政服务停运事件。研究人员表示,虽然这种恶意软件不太可能引起大范围停运,但它表明恶意黑客正在加大对关键基础设施(如能源电网)的攻击力度。

参考链接:

https://techcrunch.com/2024/07/23/hackers-shut-down-heating-in-ukrainian-city-with-malware-researchers-say/

蜜罐数据分析

“谛听”工控蜜罐在7月份收集到大量来自不同地区、针对不同工控协议的工控网络攻击数据。图1、图2和图3中展示了经过统计和分析后的数据,以下将对各个图表进行简要说明。

图1展示了7月份和6月份不同工控协议下各蜜罐受到的攻击量对比情况。从图中可以看到,7月份MODBUS、DNP3、FOX、CODESYS协议蜜罐受到的攻击数量低于6月份受到的攻击数量,除此以外7月份各协议蜜罐受到的攻击数量都高于6月份受到的攻击数量。

图1. 7月份和6月份蜜罐各协议攻击量对比

(数据来源“谛听”)

图2展示了7月份和6月份攻击量最多的10个国家的对比情况。从图中可以看到,7月份美国、加拿大、比利时、德国和沙特阿拉伯对工控蜜罐的攻击量有所提高,其他国家针对工控蜜罐的攻击量有所减少。

图2. 7月份和6月份其他各国

对蜜罐的攻击量对比TOP10

(数据来源“谛听”)

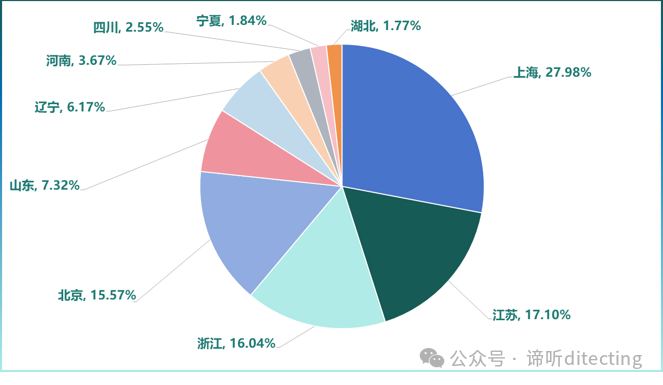

由图3可以看出, 7月份来自上海的流量最多,来自江苏的流量位居第二,而来自浙江的流量位居第三。排名靠前的省市基本为沿海或工业较为发达的地区,此外其他省份的流量有所波动。

图3. 7月份中国国内各省份流量(TOP10)

(数据来源“谛听”)

俄罗斯、乌克兰联网工控设备分析

截至2024年6月底,俄乌战争局势持续恶化,乌克兰继续在东部和南部前线发动反攻,特别是在顿涅茨克和卢甘斯克地区取得了一些进展,但遭遇了俄军的顽强抵抗。俄罗斯加强了对乌克兰基础设施的空袭,重点打击了能源设施和交通枢纽。国际社会对双方冲突的升级表示严重关切,呼吁停火和重启和平谈判。北约在东欧的军事存在进一步增加,以回应俄罗斯的军事行动。与此同时,人道主义危机加剧,数万平民被迫逃离家园,国际援助组织在前线地区加紧提供救援物资和医疗服务。

为了深入了解俄罗斯和乌克兰的工控领域状况,团队持续关注并进行了探测,以获取被扫描设备的详细信息。

/2024年7月俄罗斯、乌克兰暴露工控设备相关协议/

从图4乌克兰各协议暴露数量对比图中可以看出,7月探测到的数量相比于6月份,各个协议变化不明显。同时联网摄像头暴露数量相比6月有较大程度的升高,由1079升至1253。

图4. 6月、7月乌克兰各协议

暴露工控资产数量对比

(数据来源“谛听”)

俄罗斯的各协议暴露数量对比如图5所示。从图中可以看出,与6月相比,7月Nport协议有较大幅度的升高,AMQP有小幅度减少,其他协议没有很大幅度的变化。7月联网摄像头暴露数量有小幅度减少,由1765降低至1730。

后续团队将对相关信息持续关注。

图5. 6月、7月俄罗斯各协议

暴露工控资产数量对比

(数据来源“谛听”)

扫码关注我们

微信号|谛听 ditecting

如有侵权请联系:admin#unsafe.sh