关键词

恶意软件

据BleepingComputer消息,韩国Best of the Best (BoB) 培训计划的网络安全学生利用 LogoFAIL 漏洞创建了新型恶意软件Bootkitty,能够攻击Linux系统设备。

固件安全公司Binarly 于2023 年 11 月发现了 LogoFAIL,并警告其可能被用于实际攻击。而安全公司ESET表示,Bootkitty 是第一个专门针对 Linux系统的恶意软件。

LogoFAIL 是图像解析代码中的一组缺陷,源自各种硬件供应商使用的 UEFI 固件映像,可被植入 EFI 系统分区 (ESP) 上的恶意图像或徽标利用。Binarly指出,当这些镜像在启动过程中被解析时,可以触发漏洞,并且可以任意执行攻击者控制的有效负载来劫持执行流程并绕过安全启动,包括基于硬件的验证启动机制。

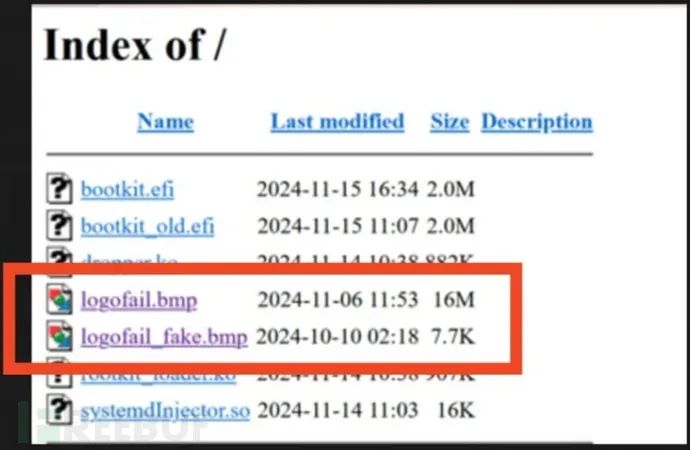

根据 Binarly 的最新研究,Bootkitty 在 BMP 文件("logofail.bmp "和 "logofail_fake.bmp")中嵌入了 shellcode,通过向 MokList 变体注入流氓认证来绕过安全启动保护。

恶意图片文件

合法的 MokList 被替换为恶意证书,从而有效地授权了恶意引导程序('bootkit.efi')。在将执行转移到 shellcode 之后,Bootkitty 会用原始指令恢复漏洞函数 (RLE8ToBlt) 中被覆盖的内存位置,因此任何明显的篡改痕迹都会被清除。

攻击链概述

对特定硬件的影响

Bootkitty 可能会影响任何未对 LogoFAIL 进行修补的设备,但其当前的shellcode限于宏碁、惠普、富士通和联想电脑上固件模块使用的特定代码。

研究人员对 bootkit.efi 文件的分析确定,基于 Insyde 的联想设备最容易受到影响,因为 Bootkitty 引用了该品牌使用的特定变量名称和路径。但是,这可能表明开发人员只是在自己的笔记本电脑上测试 bootkit,稍后将添加对更广泛设备的支持。

一些最新固件仍然容易受到 LogoFAIL 漏洞的影响,包括联想IdeaPad Pro 5-16IRH8、IdeaPad 1-15IRU7、Legion 7-16IAX7、Legion Pro 5-16IRX8 和Yoga 9-14IRP8。

虽然该恶意软件是出于安全目的而研发,但Binarly警告称,自从首次敲响 LogoFAIL 警报以来已经一年多,仍有许多厂商产品仍然会受到 LogoFAIL 漏洞的一种或多种变体的影响。对此,建议受影响的用户限制物理访问、启用安全启动、密码保护 UEFI/BIOS 设置、禁用从外部介质启动,并且只从官方网站下载固件更新。

参考来源:BootKitty UEFI malware exploits LogoFAIL to infect Linux systems

END

阅读推荐

【安全圈】知名科技公司员工举报公司高管系美国间谍?公司回应,疑点重重

安全圈

←扫码关注我们

网罗圈内热点 专注网络安全

实时资讯一手掌握!

好看你就分享 有用就点个赞

支持「安全圈」就点个三连吧!

如有侵权请联系:admin#unsafe.sh