阅读: 0

一、漏洞态势

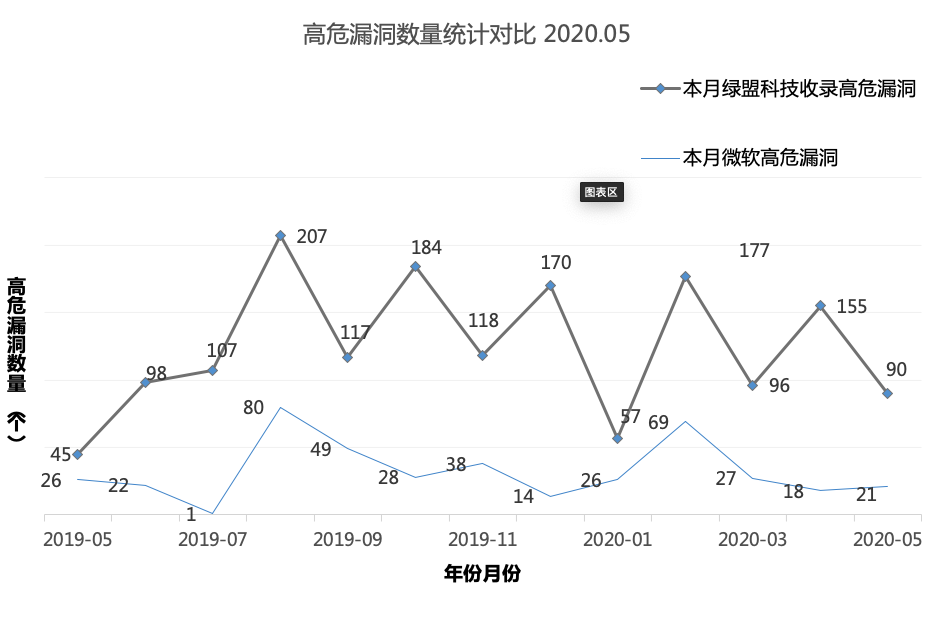

2020年05月绿盟科技安全漏洞库共收录209漏洞, 其中包括高危漏洞90个、中危漏洞111个和低危漏洞8个,高危漏洞中微软高危漏洞21个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2020.05.30

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等。

二、威胁事件

- Tropic Trooper组织使用USBferry针对物理隔离环境

【标签】Tropic Trooper、USBferry

【针对行业】军队

【时间】2020-05-12

【简介】

近期Tropic Trooper组织通过USB恶意软件USBferry攻击台湾和菲律宾军方的物理隔离网络,该恶意软件可以对特定目标执行不同的命令,保持隐身并通过USB存储窃取机密信息或情报。

【关联的攻击组织】

Tropic Trooper组织,也被称为KeyBoy,擅长利用已知的漏洞向目标发送带有恶意附件的鱼叉式钓鱼邮件进行传播,伺机进行信息盗窃和间谍活动,其主要目标包括台湾、菲律宾和香港的政府、军事、医疗、交通和高科技产业。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取51条IOC,其中包含2个IP、49个样本;Tropic Trooper组织相关事件4件;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- RATicate组织利用NSIS安装程序分发多个木马

【标签】RATicate、NSIS

【时间】2020-05-14

【简介】

RATicate组织利用全球COVID-19大流行诱使受害者下载多个恶意软件ForeIT/Lokibot、Betabot、Formbook、Netwire和AgentTesla,这些恶意软件都通过NSIS安装程序传播,主要瞄准韩国、罗马尼亚、科威特、英国、瑞士和日本等。

【关联的攻击组织】

RATicate是一个以窃取信息为目的的威胁组织,主要针对欧洲、中东和亚洲地区。

【关联的攻击工具】

NSIS是一个用于创建Windows安装程序的开源工具,专为基于Internet的软件分发而设计,常在攻击活动中被滥用来伪装和部署恶意软件。

【参考链接】

https://news.sophos.com/en-us/2020/05/14/raticate/

【防护措施】

绿盟威胁情报中心关于该事件提取97条IOC,其中包含2个IP、16个域名和79个样本;RATicate组织相关事件1件,该攻击组织有2个关联IP、79个关联样本和16关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Greenbug组织针对南亚电信公司的攻击活动

【标签】Greenbug

【针对行业】电信

【时间】2020-05-19

【简介】

Greenbug组织通过发送包含恶意链接的电子邮件感染目标,该链接指向受到攻击的网站,网站托管着一个包含恶意CHM文件的存档文件,在执行时安装有效负载,其中包括一个ADS用来隐藏其负载,攻击活动主要针对南亚的电信公司,旨在窃取凭证以及建立与数据库服务器的连接。

【关联的攻击组织】

Greenbug是一个网络威胁组织,疑似来自伊朗。Greenbug自2016年以来一直活跃,是专门从事网络间谍活动的威胁组织,以针对中东地区各种组织的攻击而闻名,其受害者包括金融、能源部门、电信、化工行业,以及政府单位。

【关联的攻击工具】

Mimikatz是一个著名的凭证窃取工具,能够获取纯文本Windows帐户登录名和密码以及许多其他功能,这些功能使其对于测试网络的安全性很有用;

Plink是合法的sysadmin工具,常在恶意行为中被攻击者滥用;

Covenant是一个.NET命令和控制框架,旨在突出.NET的攻击面,并充当协作式命令和控制平台。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取32条IOC,其中包含4个IP、3个域名和25个样本;Greenbug组织相关事件4件,该攻击组织有3个关联IP、10个关联样本和2关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Winnti组织利用新后门PipeMon针对视频游戏公司

【标签】Winnti、PipeMon

【针对行业】娱乐

【时间】2020-05-21

【简介】

Winnti组织近期针对电子游戏行业开发了一款新的模块化后门PipeMon,并针对总部位于韩国和台湾的一家亚洲视频游戏公司发起攻击。

【关联的攻击组织】

Winnti是一个具有中国血统的威胁组织,至少自2010年以来一直活跃,该组织主要针对游戏行业,但它也不断扩大定位范围,针对化工、高校等领域。

【关联的攻击工具】

PipeMon拥有两个变种,攻击者可以破坏受害者的构建系统,导致供应链攻击,允许攻击者木马化游戏可执行文件;或者入侵游戏服务器,攻击者操纵游戏内的货币以获取经济利益。

【参考链接】

https://www.welivesecurity.com/2020/05/21/no-game-over-winnti-group/

【防护措施】

绿盟威胁情报中心关于该事件提取35条IOC,其中包含2个IP、7个域名和26个样本;Winnti组织相关事件14件,该攻击组织有20个关联IP、6个关联样本和6关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Leery Turtle组织针对全球加密货币公司

【标签】Leery Turtle

【时间】2020-05-06

【简介】

Leery Turtle是一个至少从2017年活跃至今的威胁组织,该组织不断进行鱼叉式钓鱼活动针对全球加密货币交易机构,用定制的书面恶意软件感染他们的目标。他们主要针对这些公司中的技术和管理角色发送带有非恶意附件的诱骗电子邮件,监视哪些目标可能会打开和下载这些邮件,并针对其目标模仿常用的文件存储服务和使用电子邮件欺骗技术。

【关联的攻击组织】

Leery Turtle是一个至少从2017年开始活跃的威胁组织,目标是全球加密货币交易机构。

【参考链接】

https://cyberstruggle.org/delta/LeeryTurtleThreatReport_05_20.pdf

【防护措施】

绿盟威胁情报中心关于该事件提取25个域名;Leery Turtle组织相关事件1件,该攻击组织有29个关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Ramsay网络间谍工具针对物理隔离网络窃取敏感数据

【标签】Ramsay

【时间】2020-05-14

【简介】

攻击活动中Ramsay通过CVE-2017-0199、CVE-2017-11882的恶意文档或虚假7zip安装程序分发。Ramsay恶意软件与Darkhotel组织有关,该组织至少自2004年以来从事网络间谍活动。

【关联的攻击组织】

DarkHotel是非常活跃的威胁组织,该组织经常开展酒店和商务中心Wi-Fi连接和点对点文件共享网络活动,也会利用鱼叉式网络钓鱼进行攻击。

【关联的攻击工具】

Ramsay是一个新网络间谍框架工具,能够在物理隔离网络环境中运行,用于窃取收集敏感文档数据。

【参考链接】

https://www.welivesecurity.com/2020/05/13/ramsay-cyberespionage-toolkit-airgapped-networks/

【防护措施】

绿盟威胁情报中心关于该事件提取19条IOC,其中包含2个漏洞、17个样本;DarkHotel组织相关事件14件,该攻击组织有10个关联IP、2个关联漏洞、43个关联样本和24关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Chafer组织针对中东政府和航空运输业的活动

【标签】Chafer

【针对行业】政府、航空运输

【时间】2020-05-21

【简介】

近期Chafer组织针对中东,特别是科威特和沙特阿拉伯传播恶意软件,传播途径通过鱼叉式钓鱼邮件,其目的是为了收集情报。

【关联的攻击组织】

Chafer是一个伊朗网络间谍组织,自2014年以来一直活跃,该组织主要针对电信、旅游行业,收集符合伊朗国家优先事项的个人信息。Chafer主要利用SEAWEED、CACHEMONEY后门和POWBAT的变种。虽然Chafer的目标遍及全球,但其活动主要集中在中东地区。

【关联的攻击工具】

攻击者使用常见的黑客工具SafetyKat、Metasploit和CrackMapExec,以及自定义工具PLINK和用于网络扫描和凭证收集等多种功能的的Remexi恶意软件进行传播和攻击。Metasploit是一款开源的安全漏洞检测工具,CrackMapExec是一个后渗透工具,Remexi恶意软件可以窃取键盘输入、截屏、浏览器相关的cookie、历史记录等数据。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取16条IOC,其中包含4个域名、12个样本;Chafer组织相关事件4件,该攻击组织有15个关联IP、2个关联漏洞、29个关联样本和8关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Naikon组织利用新后门Aria-body针对亚太地区

【标签】Naikon、Aria-body

【针对行业】政府实体

【时间】2020-05-08

【简介】

Naikon组织使用了一个名为Aria-body的新后门,以控制受害者的网络,Aria-body使用特定加载器加载到计算机中,并允许攻击者完全控制受害者的计算机,执行文件和进程操作,执行shell命令,以及上传和下载数据和其他插件。

【关联的攻击组织】

Naikon是一个位于中国的网络威胁组织,自2010年以来开始活跃,该组织主要针对中国周边国家的政府、航空、国防等领域开展窃取机密信息活动,经常使用的攻击手法是钓鱼邮件。

【参考链接】

https://research.checkpoint.com/2020/naikon-apt-cyber-espionage-reloaded/

【防护措施】

绿盟威胁情报中心关于该事件提取115条IOC,其中包含19个域名、96个样本;Naikon组织相关事件4件,该攻击组织有1个关联漏洞、5个关联样本和40关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- OceanLotus组织滥用合法证书通过Android应用市场传播恶意软件

【标签】OceanLotus

【时间】2020-05-07

【简介】

近期OceanLotus组织使用了合法的数字证书对一些样本进行了签名,首先上传一个干净的版本,然后添加恶意软件,通过Google Play和第三方市场进行传播,此次攻击活动的目标受害者主要针对非洲和亚洲地区。

【关联的攻击组织】

OceanLotus,也被称为APT32、SeaLotus、PhantomLance 和Ocean Buffalo,是一个自2014年以来一直活跃的威胁组织。该组织的目标是多个私营部门以及外国政府、持不同政见者和记者,主要关注越南、菲律宾、老挝和柬埔寨等东南亚国家。据称该集团以越南为基地。

【参考链接】

https://labs.bitdefender.com/2020/05/android-campaign-from-known-oceanlotus-apt-group-potentially-older-than-estimated-abused-legitimate-certificate/

【防护措施】

绿盟威胁情报中心关于该事件提取35条IOC,其中包含35个样本;OceanLotus组织相关事件23件,该攻击组织有8个关联IP、1个关联漏洞、11个关联样本和107关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Lazarus组织通过2FA应用程序分发Dacls木马

【标签】Lazarus、Dacls

【时间】2020-05-06

【简介】

近期Lazarus组织利用Dacls远程访问木马的新变种,通过2FA应用程序分发,针对使用Mac操作系统的中国用户进行攻击,进行命令执行、文件管理、流量代理和蠕虫扫描等操作。Dacls是一种针对Windows和Linux平台的全功能隐蔽远程访问木马。

【关联的攻击组织】

Lazarus Group(又名HIDDEN COBRA、Guardians of Peace、ZINC和NICKEL ACADEMY)是一个威胁组织,归属于朝鲜政府,该组织至少从2009年以来一直活跃。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取7条IOC,其中包含3个IP、4个样本;Lazarus组织相关事件37件,该攻击组织有22个关联IP、5个关联漏洞、117个关联样本和31个关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Hangover组织利用BackConfig木马针对南亚政府和军事组织

【标签】Hangover、BackConfig

【针对行业】政府、军队

【时间】2020-05-11

【简介】

Hangover组织针对南亚的政府和军事组织发起了鱼叉式钓鱼攻击。此次攻击使用带有信件或政府表格文件引诱用户浏览受攻击的网站,这些网站里有携带BackConfig木马的Microsoft Excel文件,该恶意木马具有灵活的插件体系结构,可用于提供各种功能的组件,包括收集系统和键盘记录信息以及上载和执行其他有效负载的能力。

【关联的攻击组织】

Hangover,也被称为Patchwork、Dropping Elephant、VICEROY TIGER等,是一个与印度有关的威胁组织,常用的攻击手段包括鱼叉式钓鱼攻击和水坑攻击。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取47条IOC,其中包含2个IP、3个域名、41个样本和1个漏洞;Hangover组织相关事件7件,该攻击组织有9个关联漏洞、190个关联样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT15组织的新后门Ketrum

【标签】Ketrum、APT15

【针对行业】制造、政府、能源、航空、技术、企业、矿业

【时间】2020-05-21

【简介】

APT15组织使用一个基本的后门来控制受害者的设备,使攻击者可以连接到它,并手动运行命令来进行进一步的操作。Ketrum是该组织的一个新后门,只支持有限数量的命令,不同版本之间具有差异。

【关联的攻击组织】

APT15,也被称为GREF、ke3chang,是一个与中国有关的网络间谍组织,自2009年以来一直活跃,该组织主要针对英国政府、航空、军事等领域进行网络侵犯,经常使用的攻击手法是钓鱼邮件。

【关联的攻击工具】

Mirage是用于Windows系统的远程访问工具。

【参考链接】

https://www.intezer.com/blog/research/the-evolution-of-apt15s-codebase-2020/

【防护措施】

绿盟威胁情报中心关于该事件提取5条IOC,其中包含1个IP、1个域名和3个样本;APT15组织相关事件4件,该攻击组织有17个关联IP、4个关联漏洞、111个关联样本和59关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用Mandrake间谍软件进行网络钓鱼攻击

【标签】Mandrake

【时间】2020-05-18

【简介】

Android间谍软件框架Mandrake从2016年以来就一直活跃,该间谍软件并不致力于感染更多的设备,而是旨在从用特定用户手机中窃取更多的数据,它可以调低手机音量、拦截电话或信息、窃取证书、窃取信息进行转账和勒索并且实施钓鱼攻击,受害者分布在澳大利亚、美国、加拿大和一些欧洲国家。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取72条IOC,其中包含10个域名、62个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Cereals僵尸网络通过D-Link NAS或NVR设备漏洞传播

【标签】Cereals

【时间】2020-05-05

【简介】

Cereals是一款小型僵尸网络,只针对NAS和NVR设备,通过SMS处理代码中的一个漏洞感染计算机,这个漏洞负责通知管理,攻击者凭借这一漏洞得以将格式错误的HTTP请求发送至目标设备的内置服务器,并以 root 权限执行命令。Cereals 中包含多达四种后门机制以持续访问受感染设备,不断更新后门以防止受感染设备被其他攻击者所劫持,并通过12个较小规模的子网对受感染的设备进行管理。

【参考链接】

https://www.forcepoint.com/blog/x-labs/botnets-nas-nvr-devices

【防护措施】

绿盟威胁情报中心关于该事件提取52条IOC,其中包含4个IP、18个域名和30个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Mirai和Hoaxcalls僵尸网络活动针对Symantec Web网关

【标签】Hoaxcalls

【时间】2020-05-14

【简介】

Hoaxcalls僵尸网络属于Bashlite/Gafgyt恶意软件家族,它和Mirai的一个变体针对Symantec Web网关5.0.2.8中的身份验证后的远程执行代码漏洞对受感染的设备进行控制,比如代理通信、下载更新、保持跨设备重启的持久性或防止重启,以及发起更多的DDoS攻击。它们的目的是使用证书暴力进行传播以及利用Symantec Web网关RCE漏洞。

【参考链接】

https://unit42.paloaltonetworks.com/hoaxcalls-mirai-target-legacy-symantec-web-gateways/

【防护措施】

绿盟威胁情报中心关于该事件提取46条IOC,其中包含46个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

如有侵权请联系:admin#unsafe.sh