第一个案例

收集资产时得到一个知识库管理平台,本着学习下大公司的企业文化和企业精神就深入了解一下。通过目录爆破扫到了管理员登录界面,密码爆破了一下,没有弱口令。但是看到页面上有个管理员手册,下载下来好好看看里面内容是啥,让咱也看看如何当好一个管理员。

打开之后几十页的手册,发现有一页管理员新建用户功能,其中看到了17个用户,能看到的信息登录账户名、登录姓名、登录者邮箱。

根据看到的用户名构造了账户密码,尝试登录了一下,很幸运的进入了后台。但是进入后台后,里面没有内容,无法看到企业文化和企业精神。如下图:

转战到前台,但是前台是双因子认证,需要绕过一下。登录后台后可以修改账户手机号,那就将手机号修改成我的吧。

修改手机号后,接收到验证码。

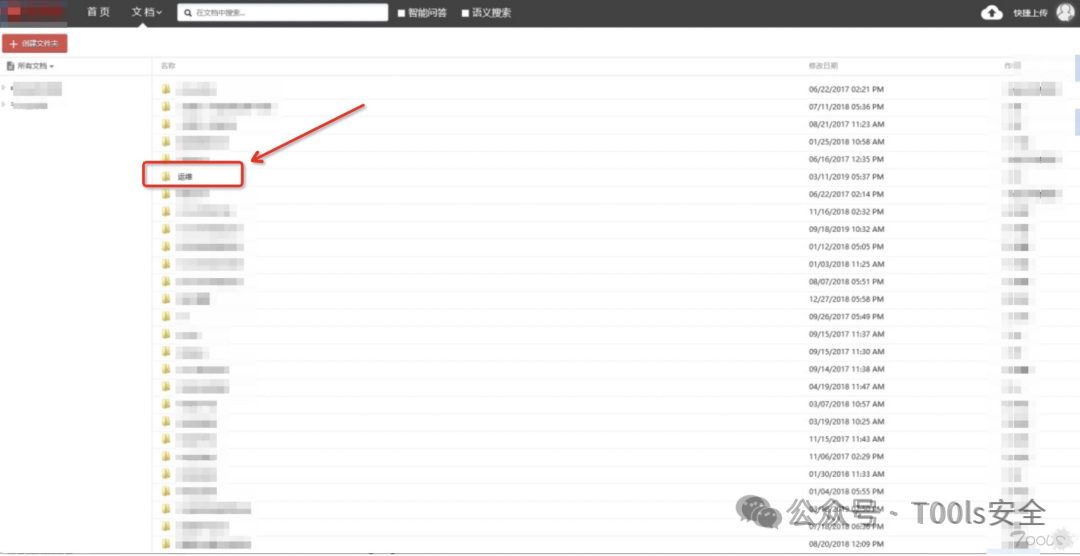

绕过验证码后,登录前台后,看到了运维文件夹。

运维文件夹中,对方很大方的分享了内网的账户密码、网络架构,感谢大哥。

但是全是内网的东西,又不想扫描,尝试下VPN是否开放,找到了VPN登录网址,不好的是使用了SoftEther,根据之前收集到的账户密码尝试使用密码登录后,登录成功如下图:

第二个案例

第一天将此漏洞交上去后,对方也是果断,关闭了VPN,关闭了知识库平台,我也没法继续学习了。

第二天还想进内网看看人家的东西,恰好对方还有个自研的APP,那看看人家的APP吧。登录界面有一个功能是输入首字母后会自动输出此字母相关的登录账户,就这样我认识了他们集团的所有人。

收集到账户后,密码没弱口令,APP无法登录。又看到有个Exchange,通过收集到的账户进行了爆破。得到了几千个邮箱账户。对方也是很大方,网络架构、内网账户密码、安全设备口令等。

邮箱密码拿到了尝试使用邮箱密码登录APP,挺好,邮箱密码就是APP登录密码。

本着进内网的心,VPN验证码是通过APP接收的,挺好得来全不费功夫。

登录到内网后,根据邮箱里获得的内容,登录到内网机器。

原文地址

https://www.t00ls.com/articles-71577.html

如有侵权请联系:admin#unsafe.sh