01

前言

本报告聚焦于 2024 年 11 月(11.1 - 11.30)期间360漏洞云监测到的各类新兴网络安全隐患,同时对该月份全球及本土涌现的重大安全事故展开全面梳理与剖析,旨在迅速传递网络安全领域的实时态势以及前沿热点动态,诚挚邀请行业专家和从业者共同探讨交流、提出宝贵意见,携手推动网络安全防护水平的持续提升。

02

整体概述

2024年11月1日至2024年11月30日期间,360漏洞云通过对全网漏洞的实时监控,通过人工、AI和漏洞云聚合分析引擎对11月新增漏洞进行综合分析研判,共发现全网有效漏洞3937条,其中严重漏洞389条,高危漏洞1429条,漏洞根据等级(严重、高危、中危、低危)分布如下:

全量漏洞等级分布图

经过对漏洞的进一步分析和研判,发现11月期间被披露的漏洞中证实可以被利用、且威胁等级较高的重点漏洞情报共10条,严重漏洞和高危漏洞占比最大,合计占90%,其漏洞等级分布如下:

重点漏洞等级分布图

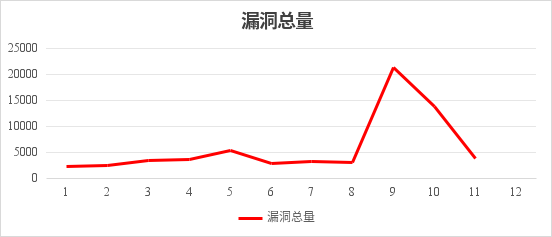

2024年1月至今,360漏洞云监测到全网漏洞披露趋势如下:

03

重点高风险漏洞列表

重点漏洞完整列表如下,建议用户做好资产自查及预防工作,受影响资产及时采取修复措施,更多漏洞详细信息请登录漏洞云情报平台查阅(https://vi.loudongyun.360.cn)。

1. H3C SecCenter SMP 未授权 输入验证不当漏洞 可导致远程代码执行

漏洞编号 | LDYVUL-2024-00831821 |

漏洞等级 | 严重 |

漏洞类型 | 输入验证不当 |

漏洞时间 | 2024-11-29 |

漏洞描述

360漏洞云监测到H3C发布安全公告,其中披露了一个输入验证不当漏洞,未经授权的攻击者可以通过该漏洞上传文件获取服务器控制权限。

2. GitLab CE/EE 需授权 权限管理不当漏洞 可导致权限提升

漏洞编号 | LDYVUL-2024-00831166 、 CVE-2024-8114 |

漏洞等级 | 高危 |

漏洞类型 | 权限管理不当 |

漏洞时间 | 2024-08-23 |

漏洞描述

360漏洞云监测到Gitlab发布安全公告,修复了多个安全漏洞,其中包含一个GitLab CE/EE中的访问控制不当漏洞,该漏洞允许有权访问受害者个人访问令牌 (PAT) 的攻击者提升自己的用户权限。

3. 7-zip 整数溢出漏洞 可致远程代码执行

漏洞编号 | LDYVUL-2024-00829381 、 CVE-2024-11477 |

漏洞等级 | 高危 |

漏洞类型 | 整数溢出 |

漏洞时间 | 2024-11-19 |

漏洞描述

360漏洞云监测到7-Zip 发布更新版本,新版本中修复了一处解压缩过程中整数下溢导致的远程代码执行漏洞,此漏洞允许远程攻击者在受影响的 7-Zip 安装程序中执行任意代码。具体的缺陷存在于 Zstandard 解压缩的实现中。问题源于对用户提供的数据缺乏适当的验证,这可能导致在写入内存之前发生整数下溢。要利用此漏洞,需要与这个库进行交互。由于7-Zip作为开源组件,可集成在其他项目中使用,建议用户排查是否有使用受影响版本的7-Zip,及时采取防护措施。

4. Palo Alto Networks PAN-OS Web管理界面 权限管理不当漏洞 可致权限失控

漏洞编号 | LDYVUL-2024-00823214 、 CVE-2024-0012 |

漏洞等级 | 高危 |

漏洞类型 | 权限管理不当 |

漏洞时间 | 2024-11-19 |

在野利用 | 存在 |

漏洞描述

360漏洞云监测到 Palo Alto Networks 发布安全公告,披露了了 PAN--OS 软件Web管理界面中存在认证绕过漏洞,未经身份验证的攻击者如果能够访问管理 Web 界面,就可能获得 PAN-OS 管理员权限,从而执行管理操作、篡改配置,结合利用其他需认证的漏洞可实现系统的完全控制。若按照推荐的最佳实践部署指南,将管理 Web 界面的访问限制为仅受信任的内部 IP 地址,可大大降低此风险。官方已提供此漏洞的修复版本,建议受影响用户及时升级到安全版本。

5. Apache OFBiz 服务器端请求伪造(SSRF)漏洞 可致远程代码执行

漏洞编号 | LDYVUL-2024-00822929 、 CVE-2024-47208 |

漏洞等级 | 中危 |

漏洞类型 | 服务器端请求伪造(SSRF) |

漏洞时间 | 2024-11-18 |

漏洞描述

360漏洞云监测到 Apache OFBiz 官方发布安全公告,修复漏洞中包括一个服务器端请求伪造漏洞,该漏洞表现为 URL 允许远程使用 Groovy 表达式,可能导致远程代码执行(RCE)。受影响的版本为 Apache OFBiz 在 18.12.17 之前的版本。建议用户升级到 18.12.17 版本以修复该问题。

6. 宝兰德 BES管理控制台 未授权 反序列化漏洞 可致远程代码执行

漏洞编号 | LDYVUL-2024-00822901 |

漏洞等级 | 严重 |

漏洞类型 | 反序列化 |

漏洞时间 | 2024-11-18 |

漏洞描述

360漏洞云监测到宝兰德软件发布安全公告,其中公开披露了一个反序列化漏洞,由于宝兰德BES应用服务器产品Spark服务存在一个反序列化漏洞,未授权的攻击者可利用该漏洞绕过反序列化黑名单限制,在服务器上执行任意代码,获取服务器权限。

7. Ivanti Endpoint Manager SQL注入漏洞 可致远程代码执行

漏洞编号 | LDYVUL-2024-00821723 、 CVE-2024-50330 |

漏洞等级 | 严重 |

漏洞类型 | SQL注入 |

漏洞时间 | 2024-11-14 |

漏洞描述

360漏洞云监测到 Lvanti 发布安全公告,修复了 Ivanti Endpoint Manager 存在 GetComputerID SQL 注入远程代码执行漏洞,漏洞编号:CVE-2024-50330,漏洞危害等级:严重。漏洞原因是在构建 SQL 查询前对用户提供的字符串缺乏正确验证,允许远程攻击者在受影响的安装上执行任意代码,且无需身份验证。Ivanti 已发布更新来纠正此漏洞,建议受影响用户请及时升级到安全版本。

8. Vmware Spring Security 访问控制不当漏洞 可致功能失控

漏洞编号 | LDYVUL-2024-00815145 、 CVE-2024-38821 |

漏洞等级 | 严重 |

漏洞类型 | 访问控制不当 |

漏洞时间 | 2024-06-19 |

漏洞描述

360漏洞云监测到VMware发布安全公告,其中公开了一个Spring Security 中的访问控制不当漏洞,在某些情况下,Spring WebFlux应用程序在静态资源上使用Spring Security授权规则时可以绕过对静态资源具有 Spring Security 授权规则的访问控制。

9. Google Chrome Dawn 越界写入漏洞 可致远程代码执行

漏洞编号 | LDYVUL-2024-00816331 、 CVE-2024-10487 |

漏洞等级 | 严重 |

漏洞类型 | 越界写入 |

漏洞时间 | 2024-10-28 |

漏洞描述

360漏洞云监测到 Gooogle Chrome 发布紧急更新,修复了两个安全漏洞,其中包括一个危害等级为严重的越界写入漏洞,该漏洞存在于Chrome Dawn 图形库组件中,攻击者通过制作恶意的HTLM网页问价你,并诱导受害者访问以利用该漏洞,成功利用可能导致程序崩溃、敏感信息泄露或任意代码执行。

10. Fortinet FortiManager 身份验证缺陷漏洞 可致远程代码执行

漏洞编号 | LDYVUL-2024-00784142 、 CVE-2024-47575 |

漏洞等级 | 严重 |

漏洞类型 | 身份验证缺陷 |

漏洞时间 | 2024-09-27 |

在野利用 | 存在 |

漏洞描述

360漏洞云监测到 Fortinet 发布安全公告,修复了 FortiManager 平台中存在的一个身份认证缺陷漏洞,漏洞编号:CVE-2024-47575,漏洞危害等级:严重,Fortinet 确认该漏洞已被利用。该漏洞源于 fgfmsd 守护进程中的认证缺失缺陷,可能允许远程未认证攻击者通过特制请求执行任意命令或代码。鉴于漏洞影响较大,建议受影响用户及时采取防护措施。

04

网络安全热点新闻

1. TikTok 在最新安全举措中瞄准改变外观的滤镜和未成年人用户

11月28日消息,TikTok 面临多方面挑战并采取相应措施。一方面,TikTok 因被指对青少年心理健康有影响在美国 14 个州面临诉讼,为此宣布限制 18 岁以下用户使用改变外貌的滤镜,并加强打击未成年用户使用平台。包括限制特定视觉效果、提供滤镜影响信息以及更新创作者指南。另一方面,TikTok 为解决 13 岁以下用户使用平台问题,每月移除约六百万疑似未成年账户,并在英国测试新的机器学习系统以检测此类账户。限制滤镜和更新指南将在全球推出,但这些措施的效果尚不确定。此外,TikTok 还面临零日攻击以及因违反儿童在线隐私保护法面临民事诉讼。(消息来源:securityonline ,详情链接:https://www.anquanke.com/post/id/302290)

2. 星巴克因供应商遭黑客攻击,被迫改用手写方式记录工资

11月27日消息,星巴克的第三方软件供应商 Blue Yonder 遭勒索软件攻击,影响了星巴克员工排班和工时追踪系统。星巴克被迫采用手写方式记录工时和发放工资,虽门店营业未受影响,但仍在努力恢复系统功能。Blue Yonder 是松下子公司,客户涵盖多个行业,目前尚未给出问题解决时间表。此次事件也影响了部分英国超市连锁店,凸显了供应链攻击对企业运营的严重影响,企业应强化供应商管理、提升网络安全防护能力并建立应急备用方案,供应商也需构建漏洞管理体系。(消息来源:Bloomberg ,详情链接:https://mp.weixin.qq.com/s/DxUqnhl1H4SVe-lqo9dLbw)

3. 360发布全球首份《大模型安全漏洞报告》,曝光近40个大模型相关安全漏洞

11月26日消息,全球人工智能浪潮下,大模型能力不断提升,但也带来新风险挑战。360 数字安全集团发布全球首份《大模型安全漏洞报告》,从模型层、框架层、应用层三大维度探查安全问题,审计发现近 40 个安全漏洞,影响众多知名框架和开源产品。报告指出大模型生成及应用过程存在隐忧,如被攻击可能导致服务不可用和安全损害;框架层安全边界模糊,攻击面增加,可能带来巨大损失;应用层安全中模块协同存在风险,可能致目标系统失控。360 数字安全集团打造安全大模型,遵循 “安全、向善、可信、可控” 原则,保障大模型服务安全运行,助力应对挑战,推动国内大模型生态持续健康发展。(消息来源:360数字安全 ,详情链接:https://www.anquanke.com/post/id/302204)

4. 微软、Meta和司法部瓦解全球网络犯罪和欺诈网络

11月22日消息,Meta Platforms、Microsoft 和美国司法部(DoJ)宣布采取独立行动打击网络犯罪。Microsoft 的数字犯罪部门(DCU)查获了与埃及网络犯罪分子 Abanoub Nady 相关的 240 个欺诈网站,此人出售名为 ONNX 的网络钓鱼工具包,其犯罪活动可追溯至 2017 年。ONNX 以 “网络钓鱼即服务”(PhaaS)模式出售,价格每月 150 美元到六个月 550 美元不等,能绕过安全措施入侵微软客户账户,其身份被曝光后活动停止,该工具包也被美国金融行业监管局(FINRA)警告,Microsoft 获得法院命令以消除恶意技术基础设施。美国司法部宣布关闭 PopeyeTools 市场,该市场自 2016 年起出售被盗信用卡和金融欺诈工具,三名管理员被起诉,面临最高 10 年监禁,该市场估计出售了至少 22.7 万人的信息并获得至少 170 万美元收入。Meta 宣布关闭与柬埔寨、缅甸、老挝、阿联酋和菲律宾诈骗中心相关的 200 多万个账户,这些诈骗中心通过社交媒体平台和约会应用与全球目标建立关系进行诈骗,5 月 Meta 与 Coinbase、Ripple 和 Match Group 组成联盟对抗诈骗。(消息来源:TheHackersNews ,详情链接:https://www.anquanke.com/post/id/302153)

5. 美国大型医疗支付网络在遭受勒索软件攻击 9 个月后恢复系统

11月20日消息,Change Healthcare 在 2 月遭受勒索软件攻击后,其票据交换所服务已恢复运行。该组织每年处理 150 亿笔交易,是美国处理量最大的票据交换所。此次攻击由 ALPHV/Blackcat 发起,对美国医院协会表示,94% 的医院在次月受到财务影响。大部分功能在两个月内恢复,部分功能尚未完全恢复。UnitedHealth 旗下的 Optum 推出临时资助计划,截至 10 月 15 日,32 亿美元贷款已偿还,贷款总额超 60 亿美元。约 1 亿人受此次攻击影响,数据泄露程度不一。UnitedHealth CEO 向国会解释情况,承认支付了 2200 万美元赎金,并表示这是艰难决定。专家称此次安全漏洞是严重疏忽。(消息来源:theregister 2 ,详情链接:https://www.anquanke.com/post/id/302062)

6. 新的 Glove Stealer 恶意软件绕过 Google Chrome 的应用程序绑定来窃取数据

11月15日消息,New Glove Stealer 恶意软件可绕过谷歌 Chrome 浏览器的 App-Bound 加密来窃取浏览器 cookie 等多种重要数据,如从火狐、基于 Chromium 的浏览器中提取 Cookie,还能窃取浏览器扩展中的加密货币钱包、身份验证器应用程序中的 2FA 会话令牌以及密码数据、邮件客户端中的电子邮件等。其攻击采用类似 ClickFix 感染链的社会工程学技术,借助含 HTML 附件的钓鱼邮件传播,诱导受害者执行恶意脚本进而感染该程序,运行后会与命令与控制(C&C)服务器联系获取额外模块以寻找加密密钥来窃取数据,且该恶意软件相对简单,可能处于早期开发阶段,其绕过 Chrome 加密防御措施的技术约两周前被公开,利用特定服务获取并解密所需密钥。(消息来源:heimdalsecurity ,详情链接:https://www.anquanke.com/post/id/302365)

7. 新型 Ymir 勒索软件利用内存进行隐蔽攻击;目标是企业网络

11月12日消息,网络安全研究人员发现了一种名为 Ymir 的新型勒索软件家族。该勒索软件在系统被 RustyStealer 恶意软件入侵两天后被部署。Ymir 引入了独特的技术特征和策略组合,如利用特定内存管理函数在内存中直接执行恶意代码以增强隐身能力等。它被用于针对哥伦比亚某未命名组织的网络攻击,攻击者先通过 RustyStealer 窃取企业凭证以获取网络访问权限进而部署勒索软件。攻击中还安装了特定工具,使用 ChaCha20 算法加密文件并可通过命令指定搜索目录和设置白名单。同时,Black Basta 勒索软件攻击者利用微软 Teams 聊天消息和恶意二维码进行攻击,还有攻击者伪装成 IT 支持人员获取远程访问权限。此外,Akira 和 Fog 家族的勒索软件攻击也借助未修补漏洞的系统,勒索软件团体数量在增长但受害者数量未同步上升,且有政治动机的黑客组织也开始使用勒索软件,美国官员正在寻求应对勒索的新方法。(消息来源:TheHackersNews ,详情链接:https://www.anquanke.com/post/id/302368)

05

网络安全法规动态

1. 澳大利亚通过法案16岁以下禁用社交媒体

11月28日消息,澳大利亚联邦议会参议院于 11 月 28 日通过《2024 网络安全(社交媒体最低年龄)修正案》,禁止 16 岁以下未成年人使用多数社交媒体平台,此前众议院已通过该法案。相关规定将在 12 个月后生效,脸书、X、照片墙等平台预计将受影响。若社交媒体公司未阻止 16 岁以下未成年人使用其平台,最高将被罚款 5000 万澳元,而未成年人及其父母不会受罚。同时,公司不能强迫用户提供政府身份证件。澳大利亚总理阿尔巴尼斯表示社交媒体虽有社会效益,但也带来社会危害,可能成为霸凌、焦虑的来源和网络罪犯的工具,年轻人面临风险最大。(消息来源:新华每日电讯 ,详情链接:http://www.xinhuanet.com/mrdx/20241129/631b291c655d4659b460431da34dd5f8/c.html)

2. 美国会拟立法:小微企业实施网络安全合规可抵免税费

11月25日消息,美国国会山的立法草案将给予一些小型企业税收抵免,以帮助其支付遵守国防部即将实施的网络安全成熟度模型认证(CMMC)计划的成本。该立法旨在解决长期以来的担忧,即 CMMC 合规成本将迫使小型企业退出国防业务。草案名为 “2024 年小企业网络安全法案”,允许员工不超过 50 人的公司为 CMMC 成本申请最高 5 万美元的税收抵免,由众议员斯科特・菲茨杰拉德(R--Wis.)发起。税收抵免可用于支付 CMMC 评估费用以及解决评估中发现的网络安全差距的费用。该法案不太可能进入 2025 财年国防授权法案,但可能在明年共和党讨论的减税延期中出现,不过其前景不确定,因为国防部尚未开始实施 CMMC 认证计划。CMMC 计划已筹备多年,国防部预计明年开始在合同中纳入要求,尽管进行了简化和精简,小型企业仍担忧成本问题,国防部支持税收激励措施,草案聚焦员工少于 50 人的公司,旨在平衡成本与财政限制。(消息来源:federalnewsnetwork ,详情链接:https://federalnewsnetwork.com/acquisition-policy/2024/11/dod-hill-eye-cmmc-tax-credit-for-smaller-defense-contractors/)

3. 关于开展“清朗·网络平台算法典型问题治理”专项行动的通知

11月12日消息,为营造健康、有序、公平的网络环境,多部门联合决定自当前时间起至 2025 年 2 月 14 日,全力开展“清朗·网络平台算法典型问题治理”专项行动。此次行动剑指网络平台算法领域的诸多突出问题,包括同质化推送导致用户陷入“信息茧房”、违规操纵榜单制造虚假热点、盲目追求利益严重侵害新就业形态劳动者权益、利用大数据“杀熟”损害消费者利益以及算法向上向善服务缺失等不良现象。行动旨在督促企业深入对照检查并整改问题,通过一系列措施提升算法安全能力。在工作目标上,明确要求算法导向积极正确,确保传播正能量;保障公平公正,杜绝垄断和不正当竞争行为;做到公开透明,减少争议纠纷;实现自主可控,方便用户自主选择;切实落实责任,建立健全安全管理制度。同时,专项行动对工作安排进行了细致规划,分阶段推进,包括组织企业自查自纠、核验自查情况、深入评估治理成效以及开设举报受理渠道等。此外,还对工作要求做出详细部署,强调各地网信部门要充分发挥统筹协调作用,联合多部门联动,压实各方责任,依法依规处置违法违规行为,推动算法治理长效化,持续提升常态化治理水平,以保障广大网民的合法权益和网络空间的清朗。(消息来源:国家网信办 ,详情链接:https://www.anquanke.com/post/id/302371)

4. 德国联邦司法部发布计算机刑法草案,白帽黑客迎来合法曙光

11月08日消息,德国联邦司法部发布计算机刑法草案,为白帽黑客提供法律保障。明确网络安全研究人员在发现并报告软件漏洞时不承担刑事责任,为全球安全研究人员树立法律标杆。现有的德国《刑法》使善意安全研究人员可能因访问漏洞系统面临刑事责任,此次草案旨在修复法律盲区。草案主要内容包括明确白帽黑客合法地位、规定漏洞披露合法途径、增强跨境合作以及设立合规与奖励机制。该草案标志着德国网络安全领域的重要法律变革,为全球网络安全法律框架提供借鉴,有助于构建更安全可信的数字化未来。(消息来源:安全客 ,详情链接:https://www.anquanke.com/post/id/302374)

06

漏洞云情报介绍

为响应国家各级监管机构关于各单位对外部的漏洞开展快速响应和处置的工作要求,深化推进行业安全体系建设,360漏洞云情报平台为客户提供定制化的漏洞情报推送及监测服务,指标及及时特点如下:

多源整合,数据全面:1W+监测点,涵盖CNVD、CNNVD、NVD等权威漏洞库, 24小时不间断监测全球网站、博客、Twitter等信息平台的安全漏洞资讯。自有360Bugcloud开源漏洞收集平台、360漏洞研究院可以持续产出高价值威力巨大的独家战略级零日漏洞情报。

多源整合,数据全面:通过大数据、全天候、分布式的漏洞情报智能分发平台,领先同类平台,可分钟级响应。以邮件、微信等通知或API网关统一对接第三方平台或SaaS接口的方式,助力漏洞情报推送极速响应,实现对企业客户多维触达,让企业走在安全的最前沿。

精准检测,方便验证:通过漏洞专家团队赋能,用标准化POC脚本实现漏洞的批量检测,快速精准发现企业内部资产存在的漏洞威胁。情报中机读关联信息可与客户业务联动,将企业IT资产与漏洞情报进行智能匹配分析,锁定受影响资产,辅助企业快速定位漏洞,确认危害等级。

专业补丁,助力漏洞修复:依托于360安全大脑强大的数据支撑,结合360漏洞研究院资深专家的漏洞分析研判,第一时间为企业提供漏洞防护策略及相应补丁,为客户抢占漏洞处置时机,消除漏洞隐患。

建议您订阅360漏洞云-漏洞情报服务,获取更多漏洞情报详情以及处置建议,让您的企业远离漏洞威胁。

联系电话:010-52447660

邮箱地址:[email protected]

官网地址:https://vi.loudongyun.360.net

如有侵权请联系:admin#unsafe.sh