微软AD域(Active Directory Domain Services)作为企业网络的核心,其安全性直接关系到整个组织的数字资产。AD域服务为企业提供了一个集中的身份验证和授权平台,管理着用户、设备、权限等关键信息。为了帮助广大网络安全爱好者和专业人士提升域渗透攻防能力,我们邀请到了国内知名攻防渗透专家谢公子带来《域渗透攻防》培训课程。

上新价:¥3499

主讲老师

谢公子:国内首本AD域攻防书籍《域渗透攻防指南》作者。曾就职于绿盟科技烈鹰战队、360政企高级攻防部、深信服深蓝攻防实验室;国内知名攻防渗透专家,擅长内网渗透、域渗透、云安全、红队攻防。连续多年参加国家级、省市级、行业级实战攻防演练,并获得优异成绩。荣获安世加2020年度优秀作者奖、2021年国家级攻防演练GAB最佳攻击手、机械工业出版社2023年度新锐作者。在国内开源社区平台CSDN发表原创性技术文章五百余篇,并获得云安全联盟大中华区专家会员、火线Zone特约专家、华为云享专家、CSDN博客专家、漏洞银行大咖认证、“目极千里、洞见安全”沙龙优秀讲师称号。

课程内容与亮点

本课程共分为6大章,94课时,内容涵盖了从协议讲解到域权限维持与后渗透密码收集的全方位知识。

深度解析协议:深入讲解NTLM和Kerberos协议,为理解域渗透打下坚实基础。

域基础知识:全面覆盖域中常见名词、域信任、域的搭建和配置等核心知识点。

域内工具使用:详细介绍BloodHound、Adfind、Admod等工具的使用,提升实战技能。

域内渗透手法:揭秘域内用户名枚举、密码喷洒、委派攻击等多种渗透手法。

域内漏洞和利用:深入探讨MS14-068、CVE-2019-1040等漏洞的利用方法。

域权限维持与后渗透密码收集:教授如何通过各种技术手段维持域权限和收集密码。

本课程旨在让学员对AD域渗透攻防有一个深刻的理解和掌握,能够应对日常工作中遇到的99%的问题。无论你是网络安全爱好者、IT专业人士,还是希望提升自身技能的在职人员,本课程都适合你。

学习收获

实战经验分享:谢公子将多年实战经验融入课程,让你学到书本上学不到的知识

系统性学习:从基础到高级,系统性学习AD域渗透攻防,构建完整知识体系

提升职业竞争力:掌握域渗透攻防技能,提升个人在网络安全领域的竞争力

互动式学习:课程中将有丰富的互动环节,确保学习效果

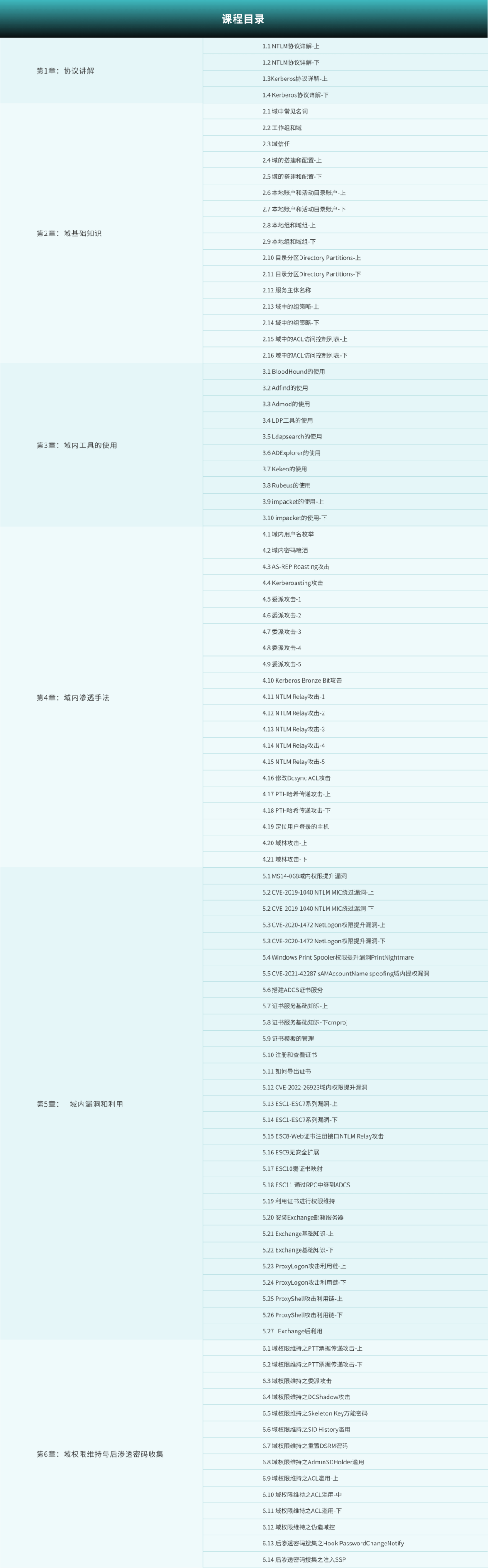

课程目录(上下滑动查看)

第1章:协议讲解

1.1 NTLM协议详解-上

1.2 NTLM协议详解-下

1.3Kerberos协议详解-上

1.4 Kerberos协议详解-下

第2章:域基础知识

2.1 域中常见名词

2.2 工作组和域

2.3 域信任

2.4 域的搭建和配置-上

2.5 域的搭建和配置-下

2.6 本地账户和活动目录账户-上

2.7 本地账户和活动目录账户-下

2.8 本地组和域组-上

2.9 本地组和域组-下

2.10 目录分区Directory Partitions-上

2.11 目录分区Directory Partitions-下

2.12 服务主体名称

2.13 域中的组策略-上

2.14 域中的组策略-下

2.15 域中的ACL访问控制列表-上

2.16 域中的ACL访问控制列表-下

第3章:域内工具的使用

3.1 BloodHound的使用

3.2 Adfind的使用

3.3 Admod的使用

3.4 LDP工具的使用

3.5 Ldapsearch的使用

3.6 ADExplorer的使用

3.7 Kekeo的使用

3.8 Rubeus的使用

3.9 impacket的使用-上

3.10 impacket的使用-下

第4章:域内渗透手法

4.1 域内用户名枚举

4.2 域内密码喷洒

4.3 AS-REP Roasting攻击

4.4 Kerberoasting攻击

4.5 委派攻击-1

4.6 委派攻击-2

4.7 委派攻击-3

4.8 委派攻击-4

4.9 委派攻击-5

4.10 Kerberos Bronze Bit攻击

4.11 NTLM Relay攻击-1

4.12 NTLM Relay攻击-2

4.13 NTLM Relay攻击-3

4.14 NTLM Relay攻击-4

4.15 NTLM Relay攻击-5

4.16 修改Dcsync ACL攻击

4.17 PTH哈希传递攻击-上

4.18 PTH哈希传递攻击-下

4.10 定位用户登录的主机

4.20 域林攻击-上

4.21 域林攻击-下

第5章:域内漏洞和利用

5.1 MS14-068域内权限提升漏洞

5.2 CVE-2019-1040 NTLM MIC绕过漏洞-上

5.2 CVE-2019-1040 NTLM MIC绕过漏洞-下

5.3 CVE-2020-1472 NetLogon权限提升漏洞-上

5.3 CVE-2020-1472 NetLogon权限提升漏洞-下

5.4 Windows Print Spooler权限提升漏洞PrintNightmare

5.5 CVE-2021-42287 sAMAccountName spoofing域内提权漏洞

5.6 搭建ADCS证书服务

5.7 证书服务基础知识-上

5.8 证书服务基础知识-下cmproj

5.9 证书模板的管理

5.10 注册和查看证书

5.11 如何导出证书

5.12 CVE-2022-26923域内权限提升漏洞

5.13 ESC1-ESC7系列漏洞-上

5.14 ESC1-ESC7系列漏洞-下

5.15 ESC8-Web证书注册接口NTLM Relay攻击

5.16 ESC9无安全扩展

5.17 ESC10弱证书映射

5.18 ESC11 通过RPC中继到ADCS

5.19 利用证书进行权限维持

5.20 安装Exchange邮箱服务器

5.21 Exchange基础知识-上

5.22 Exchange基础知识-下

5.23 ProxyLogon攻击利用链-上

5.24 ProxyLogon攻击利用链-下

5.25 ProxyShell攻击利用链-上

5.26 ProxyShell攻击利用链-下

5.27 Exchange后利用

第6章:域权限维持与后渗透密码收集

6.1 域权限维持之PTT票据传递攻击-上

6.2 域权限维持之PTT票据传递攻击-下

6.3 域权限维持之委派攻击

6.4 域权限维持之DCShadow攻击

6.5 域权限维持之Skeleton Key万能密码

6.6 域权限维持之SID History滥用

6.7 域权限维持之重置DSRM密码

6.8 域权限维持之AdminSDHolder滥用

6.9 域权限维持之ACL滥用-上

6.10 域权限维持之ACL滥用-中

6.11 域权限维持之ACL滥用-下

6.12 域权限维持之伪造域控

6.13 后渗透密码搜集之Hook PasswordChangeNotify

6.14 后渗透密码搜集之注入SSP

*点击图片查看大图

扫码立即报名学习

[域渗透攻防] ¥3499

球分享

球点赞

球在看

点击阅读原文查看更多

如有侵权请联系:admin#unsafe.sh