06/12/2024

riepilogo

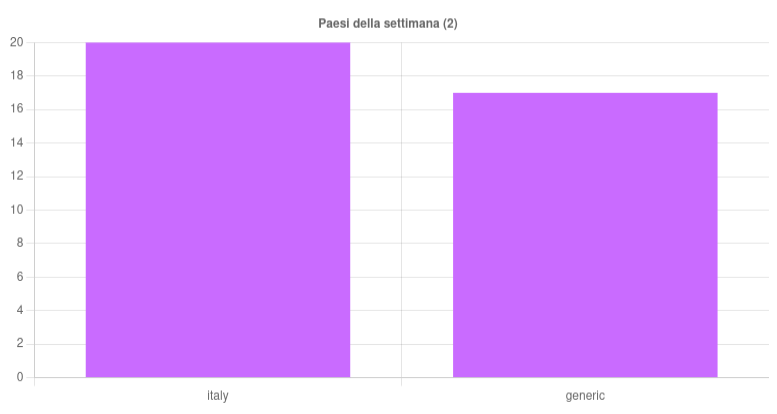

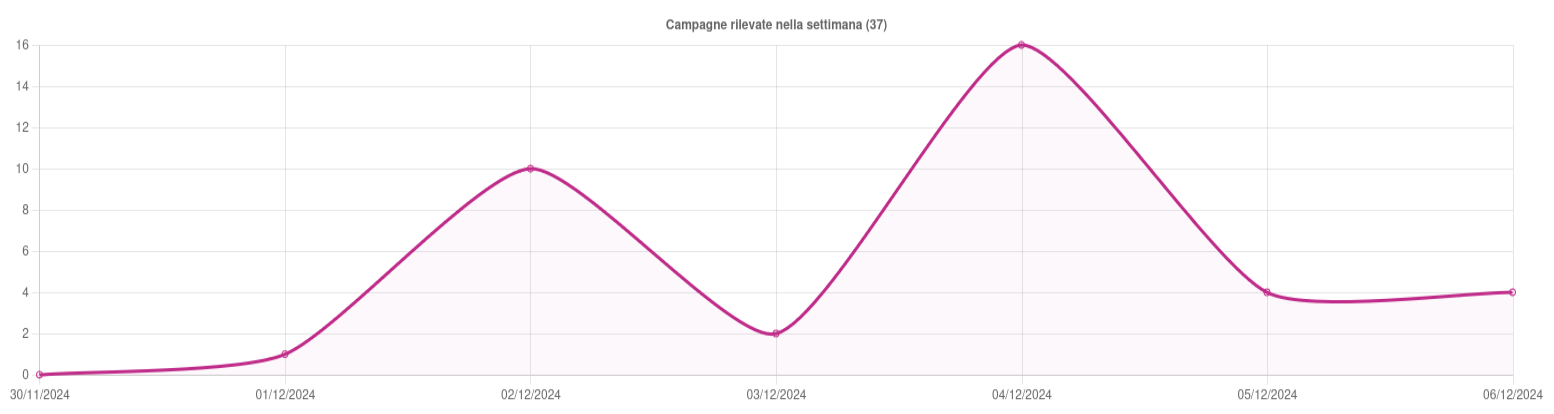

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 37 campagne malevole, di cui 20 con obiettivi italiani e 17 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 622 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

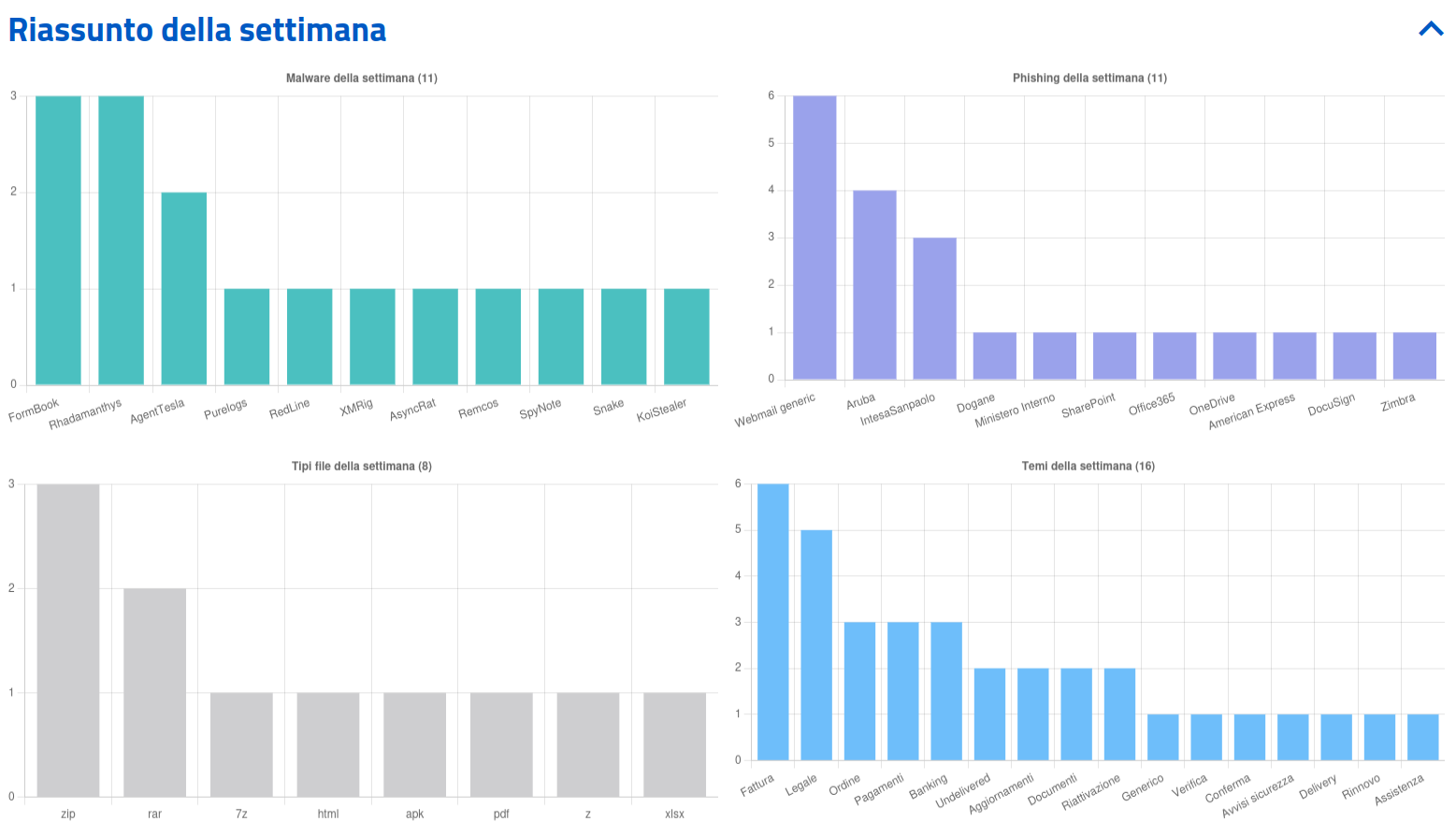

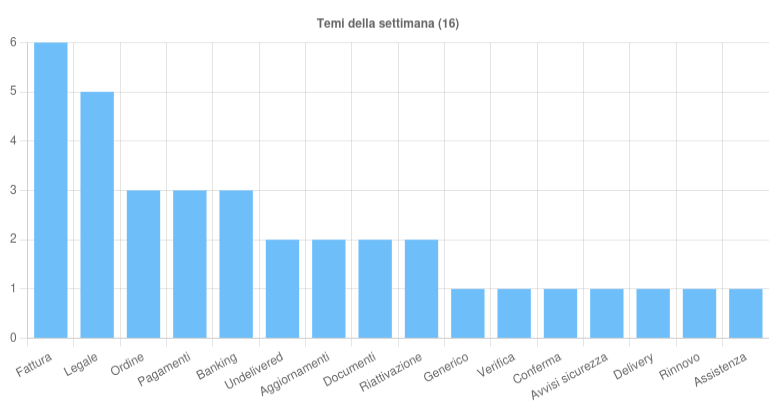

Sono 16 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Fattura – Argomento utilizzato per veicolare tramite campagne generiche i malware AgentTesla, Formbook e Rhadamanthys, oltre a essere stato utilizzato per due campagne di phishing italiane a tema Aruba, veicolate tramite PEC compromesse, e una campagna di phishing DocuSign generica.

- Legale – Tema servito per veicolare numerosi malware, tra cui PureLogs Stealer, AsyncRAT, RedLine, Rhadamanthys e XMrig, tutti tramite campagne italiane.

- Ordine – Argomento utilizzato per una campagna di phishing generica a tema Webmail, oltre ad essere servito per veicolare i malware Rhadamanthys tramite Guloader e SnakeKeylogger.

- Pagamenti – Tema sfruttato per una campagna generica di phishing ai danni di utenti di Office365 oltre che per due campagne generiche finalizzate alla distribuzione dei malware AgentTesla e Formbook.

- Banking – Argomento ricorrente questa settimana, sfruttato per tre campagne veicolate tramite PEC e rivolte a clienti di Intesa Sanpaolo.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Si è riscontrato un incremento nell’utilizzo delle caselle PEC compromesse o fraudolente per la diffusione di campagne di phishing a tema bancario. Particolarmente attive risultano le campagne ai danni di utenti Intesa SanPaolo. Gli attaccanti sfruttano la fiducia riposta nella posta certificata per veicolare link a finte repliche della pagina dell’home banking con lo scopo di sottrarre credenziali di accesso e dati di carte di pagamento. Nuovi Indicatori di Compromissione (IoC) sono stati resi disponibili nella news del CERT-AGID.

- La scorsa settimana il CERT-AGID ha rilevato un malware AgentTesla con meccanismo di attivazione difettoso. L’eseguibile, veicolato come allegato email, nonostante presentasse caratteristiche da file malevolo, non generava alcun traffico di rete e in prima battuta non è stato possibile determinare la sua precisa natura. Il comportamento insolito è stato corretto nei giorni successivi con una nuova versione del malware diffusa con una nuova campagna. Un’analisi al riguardo è stata pubblicata sul sito del CERT-AGID.

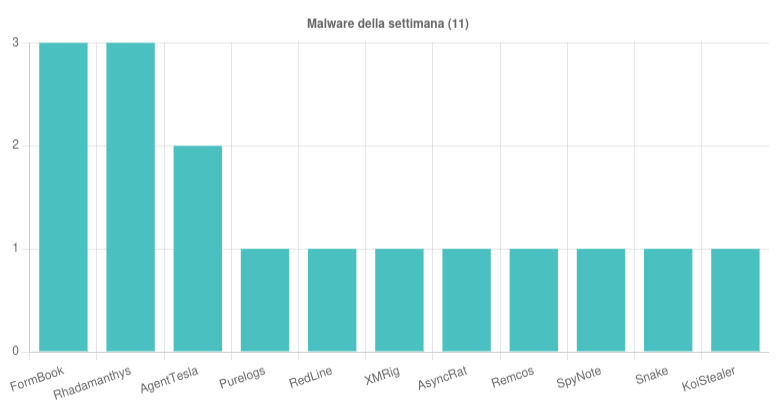

Malware della settimana

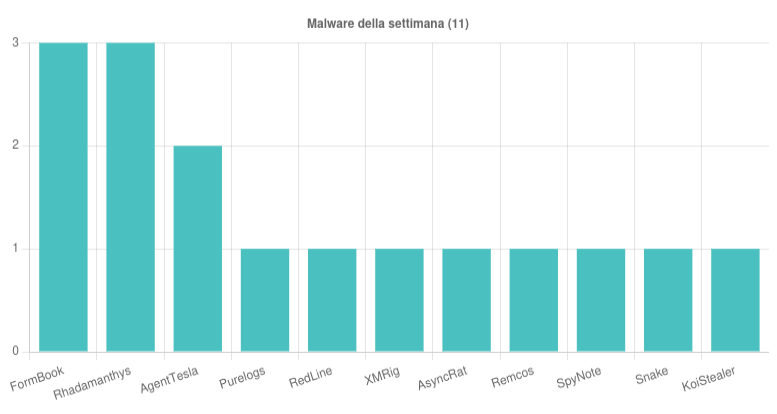

Sono state individuate, nell’arco della settimana, 11 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Rilevate una campagna italiana a tema “Delivery” e due campagne generiche a tema “Pagamenti” e “Fattura”, veicolate tramite email con allegati ZIP e RAR.

- Rhadamanthys via GuLoader – Individuate una campagna italiana a tema “Legale” e due campagne generiche a tema “Ordine” e “Fattura”, diffuse tramite email con allegati XLSX e PDF o link a file malevoli.

- AgentTesla – Rilevate due campagne generica a tema “Pagamenti” e “Fattura”, diffuse mediante email con allegati ZIP.

- XMRig – Scoperta una campagna italiana a tema “Legale”, diffusa mediante email con allegato ZIP.

- PureLogs – Individuata una campagna italiana a tema “Legale”, veicolata tramite email con allegato BAT.

- Redline – Rilevata una campagna italiana a tema “Legale”, veicolata tramite email con allegato contenete file EXE.

- AsyncRAT – Individuata una campagna italiana a tema “Legale”, veicolata tramite email con allegato compresso contenete EXE.

- Remcos via GuLoader – Individuata una campagna italiana veicolata tramite email con allegato 7Z.

- KoiStelaer – Scoperta una campagna italiana veicolata tramite email con allegato ZIP.

- SnakeKeylogger – Individuata una campagna italiana a tema “Ordine”, diffusa tramite email con allegato Z.

- SpyNote – Individuata una campagna generica che sfrutta il tema “Aggiornamenti” e veicola l’APK malevolo tramite SMS.

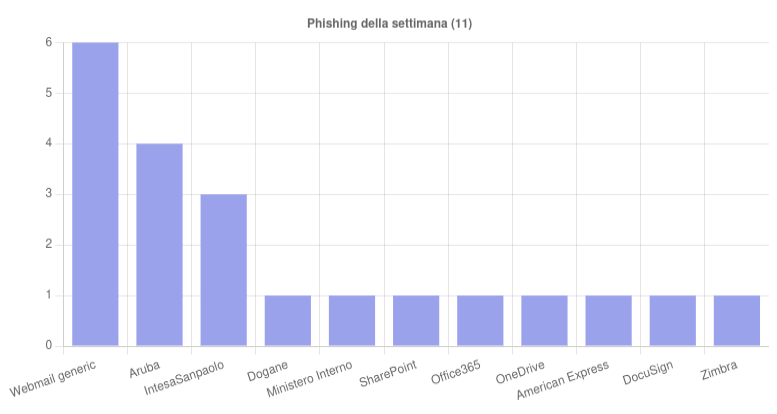

Phishing della settimana

Sono 11 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Aruba, Intesa Sanpaolo e Dogane, ma ancor di più le campagne di Webmail generiche che mirano a rubare dati sensibili agli utenti.

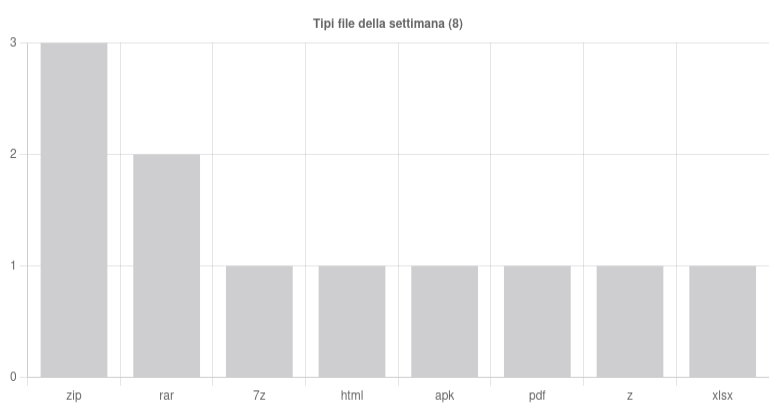

Formati di file principalmente utilizzati per veicolare i malware

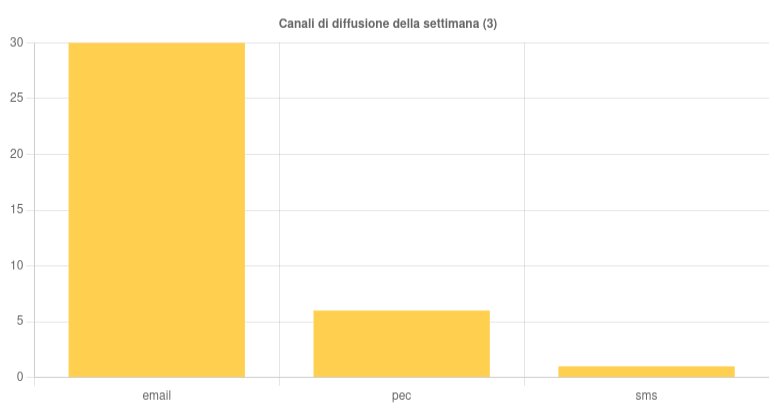

Canali di diffusione

Campagne mirate e generiche