2024-12-7 02:46:29 Author: www.cybersecurity360.it(查看原文) 阅读量:5 收藏

Nel panorama della sicurezza informatica, una nuova minaccia è emersa sotto forma di DroidBot, un trojan di accesso remoto (RAT) per Android. Scoperto da Cleafy Labs, DroidBot rappresenta una sofisticata combinazione di tecniche di attacco e funzionalità spyware, mirate principalmente a istituzioni finanziarie.

DroidBot come modello MaaS

DroidBot è stato rilevato per la prima volta a fine ottobre 2024, con tracce che risalgono a giugno dello stesso anno.

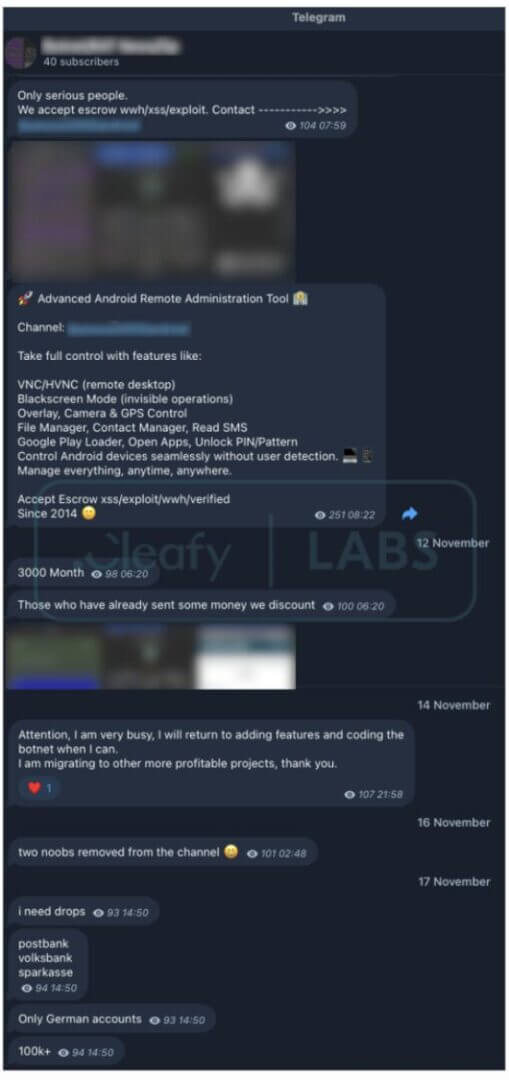

Gli sviluppatori del malware sono presumibilmente di lingua turca e operano con un servizio di Malware-as-a-Service (MaaS). DroidBot opera come una piattaforma MaaS, dove i suoi creatori vendono l’accesso ad affiliati, mettendo a loro disposizione un’infrastruttura dedicata. Sarebbero ben 17 i gruppi affiliati identificati.

Fonte: Cleafy Labs.

Agli affiliati viene fornito uno strumento di creazione che consente loro di personalizzare il malware per obiettivi specifici.

Lo strumento fornisce anche un pannello di comando e controllo da cui gli affiliati possono eseguire il controllo remoto dei dispositivi, la raccolta delle credenziali e gli attacchi.

Fonte: Cleafy Labs.

Pubblicizzando il servizio sui forum di lingua russa, i creatori di DroidBot promuovono funzionalità come l’ATS (Automatic Transfer System) e il controllo remoto dei dispositivi per 3.000 dollari al mese.

Fonte: Cleafy Labs.

L’analisi dei post Telegram trapelati suggerisce inoltre una forte connessione con sviluppatori turchi, come rivelato anche dalle stringhe di debug e dai file di configurazione recuperati all’interno dei campioni malware analizzati.

DroidBot, le capacità tecniche

DroidBot si distingue per la sua capacità di combinare tecniche di attacco VNC e overlay con funzionalità spyware avanzate.

Tra queste, il keylogging, la simulazione dell’interazione dello schermo e l’intercettazione degli SMS, che permettono agli attaccanti di raccogliere informazioni sensibili e controllare i dispositivi infetti in modo discreto, sfruttando il pieno potenziale dei servizi di accessibilità.

Comunicazione e controllo a doppio canale

Il malware utilizza inoltre una comunicazione a doppio canale, trasmettendo dati tramite MQTT (Message Queuing Telemetry Transport) e ricevendo comandi attraverso HTTPS. Questa configurazione permette una comunicazione efficiente e sicura tra il malware e i server di comando e controllo C2, rendendo più difficile il rilevamento e l’interruzione delle operazioni malevole.

“La scelta di MQTT è particolarmente degna di nota perché il suo utilizzo tra i malware Android rimane relativamente raro. La decisione strategica del TA facilita una comunicazione efficiente e migliora la capacità del malware di eludere il rilevamento. Adottando un protocollo non comunemente associato ad attività dannose, gli operatori dietro DroidBot possono rimanere sotto il radar delle misure di sicurezza convenzionali.”, spiegano i ricercatori Cleafy Simone Mattia, Alessandro Strino e Federico Valentini.

Obiettivi e potenziale impatto

DroidBot ha preso di mira 77 obiettivi distinti, tra cui banche, exchange di criptovalute e organizzazioni nazionali. Le campagne attive sono state rilevate nel Regno Unito, in Italia, Francia, Spagna e Portogallo.

L’impatto di queste operazioni è significativo, con potenziali perdite finanziarie e compromissioni di dati sensibili.

Fonte: Cleafy Labs.

Tra le 77 entità target spiccano Unicredit, BancaSella, BNP Paribas, PosteItaliane. Mediolanum. CheBanca, IngDirect, BNL, CREDEM.

DroidBot sfrutta anche tecniche di sideloading per infettare i dispositivi, spesso mascherandosi da app legittime come Google Play Store e Chrome.

Una minaccia persistente e in continua crescita

Sebbene il malware risulti ancora in fase di sviluppo, le evidenze suggeriscono continui miglioramenti e adattamenti per eludere le misure di sicurezza esistenti e questa evoluzione costante rende comunque DroidBot una minaccia persistente e in continua crescita nel panorama della sicurezza mobile.

La scoperta e l’analisi di Cleafy Labs evidenziano l’importanza di rimanere vigili e aggiornati sulle ultime minacce per proteggere le informazioni sensibili e le risorse finanziarie.

“Il vero punto di preoccupazione risiede in questo nuovo modello di distribuzione e affiliazione, che eleverebbe il monitoraggio della superficie di attacco a un livello completamente nuovo.”, continua il rapporto e conclude, “Questo potrebbe essere un punto critico, poiché cambiare la scala di un set di dati così importante potrebbe aumentare significativamente il carico cognitivo. Se non supportato in modo efficiente da un sistema di monitoraggio in tempo reale, ciò potrebbe sopraffare gravemente i team antifrode all’interno degli istituti finanziari”.

D’altro canto, per mitigare i rischi di DroidBot, gli utenti dovrebbero scaricare e installare le applicazioni solo dal Google Play Store negando i permessi di accessibilità a meno che non siano necessari per la funzionalità delle app.

Si ricorda altresì che Google Play Protect, lo strumento di protezione predefinito di Android, viene costantemente aggiornato ed è in grado di rilevare e bloccare minacce come quelle rappresentate da DroidBot.

如有侵权请联系:admin#unsafe.sh