两项网络安全国家标准获批发布

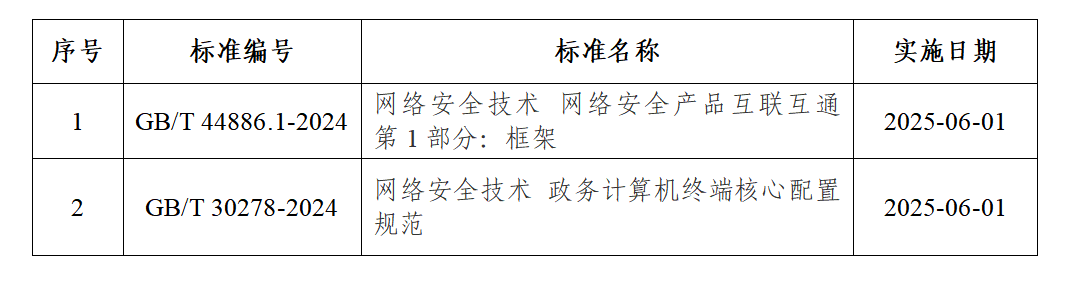

根据2024年11月28日国家市场监督管理总局、国家标准化管理委员会发布的中华人民共和国国家标准公告(2024年第29号),全国网络安全标准化技术委员会归口的2项国家标准正式发布。具体清单如下:

伏特加制造商美国公司

在勒索软件攻击后申请破产

伏特加制造商 Stoli Group 的美国公司在 8 月遭受勒索软件攻击后已申请破产,俄罗斯当局已收回该公司在美国的剩余酿酒厂。

Stoli Group 的两家子公司 Stoli USA 和 Kentucky Owl 的总裁兼全球首席执行官 Chris Caldwell 在周五的一份文件中说到,8 月份的攻击严重破坏了其 IT 系统,包括其企业资源规划(ERP)平台。网络攻击还迫使整个集团只能启动人工操作,影响了会计等关键流程,预计要到 2025 年初才能完全恢复。

“2024 年 8 月,Stoli Group 的 IT 基础设施在数据泄露和勒索软件攻击之后遭受了严重破坏,”Caldwell 说,“由于 Stoli Group 的企业资源规划(ERP)系统被禁用,Stoli Group 的大部分内部流程(包括会计功能)被迫进入手动输入模式,这次攻击在 Stoli Group 内的所有公司(包括 Stoli USA 和 KO)都造成了严重的运营问题。”

罗马尼亚选举系统

遭到超过 85,000 次网络攻击

罗马尼亚情报局的一份解密报告称,该国的选举基础设施成为超过 85,000 次网络攻击的目标。威胁行为者还获得了选举相关网站的访问凭证,并在距离第一轮总统选举前不到一周的时间将其泄露到俄罗斯黑客论坛上。

在此事件之后,罗马尼亚选举网站的账户凭据,包括 bec.ro(中央选举局)、roaep.ro 和 registrulelectoral.ro(选民登记),在俄罗斯网络犯罪论坛上泄露。根据罗马尼亚情报局(SRI)的说法,攻击者通过针对合法用户或利用投票区操作员培训服务器中的漏洞来获取登录信息,85000 次攻击一直持续到 11 月 25 日,即第一轮总统选举后的晚上,他们的目标包括访问并破坏选举基础设施,以及更改公众的选举信息并无法让公众再访问选举系统。

BT 部门在勒索软件攻击后服务器下线

跨国电信巨头 BT Group(前身为英国电信)已证实,其 BT 会议业务部门在 Black Basta 勒索软件泄露后关闭了部分服务器。该公司发言人告诉媒体,安全事件并未影响 BT Group 的运营或 BT Conferencing 服务,因此目前尚不清楚是否有任何系统被加密或仅数据被盗。

“我们发现有人试图破坏我们的 BT 会议平台,但仅限于平台的特定部分,这些部分很快被下线和隔离,这些服务仍然全面运行,其他 BT Group 或客户服务没有受到影响。”

虽然 BT 表示黑客只是试图破坏他们的平台,他们已经让受影响的服务器下线了。但在此前,Black Basta 勒索软件团伙声称他们入侵了该公司的服务器并据称窃取了 500GB 的数据,包括财务和组织数据、“用户数据和个人文档”、NDA 文件、机密信息等。目前数据是否真正被盗尚未得到确认。

新的 DroidBot 恶意软件盗取银行凭据

一种名为“DroidBot”的新型 Android 银行恶意软件试图窃取英国、意大利、法国、西班牙和葡萄牙超过 77 家加密货币交易所和银行应用程序的凭据。

据发现此恶意软件的研究人员称,DroidBot 自 2024 年 6 月以来一直活跃,并作为恶意软件即服务(MaaS)平台运行,以每月 3000 美元的价格出售该工具。至少有 17 个附属组织正在使用此恶意软件构建器来实施他们的攻击行为。

尽管 DroidBot 不具备任何新颖或复杂的功能,但对其分析显示,英国、意大利、法国、土耳其和德国发生了 776 起由其造成的独特感染,表面其应用范围十分广阔。

此外,研究机构 Cleafy 表示,该恶意软件似乎正在大量开发中,有迹象表明它试图扩展到包括拉丁美洲在内的新地区。

Veeam 警告:

服务提供商控制台中存在严重漏洞

备份、恢复和数据保护公司 Veeam 发布了针对 Veeam Service Provider Console 中两个漏洞的补丁,此次披露的严重安全缺陷被跟踪为 CVE-2024-42448(CVSS 评分为 9.9),可能导致服务提供商控制台服务器上出现 RCE。第二个漏洞或可被利用来泄露 VSPC 服务器服务账户的 NTLM 哈希并删除 VSPC 服务器计算机上的文件,该漏洞被跟踪为 CVE-2024-42449(CVSS 评分为 7.1)。

在相同条件下,该公司表示,Veeam 服务提供商控制台版本 8.1.0.21377 以及所有版本 7 和 8 内部版本号都受到影响,其他早期版本也可能受到影响。这两个漏洞都是在内部测试期间发现的,Veeam 服务提供商控制台版本 8.1.0.21999 中包含了这些漏洞的补丁。

Veeam 表示,“我们鼓励使用版本7和8产品的服务提供商更新到最新的累积补丁。强烈建议使用不受支持的版本的服务提供商升级到最新版本。”

Cloudflare 的开发人员域

被威胁行为者滥用

Cloudflare 的 “pages.dev” 域和 “workers.dev” 域常用于部署网页和促进无服务器计算,根据网络安全公司 Fortra 的数据显示,这些开发人员域正越来越多地被网络犯罪分子滥用,用于网络钓鱼和其他恶意活动,与 100 年相比,这些域的滥用率上升了 250%。

研究人员认为,网络犯罪分子使用这些域旨在利用 Cloudflare 的可信品牌、服务可靠性、低使用成本和使检测复杂化的反向代理选项提高这些恶意活动的合法性和有效性。在研究人员强调的一个案例中,Cloudflare Workers 因在网络钓鱼过程中托管人工验证步骤以增加合法性而被滥用。当用户被要求输入敏感信息时,用户可以验证他们所在的 URL 的真实性,从而抵御滥用合法服务的网络钓鱼行为。

警方查封德国最大的在线犯罪市场

德国已经摧毁了该国最大的在线网络犯罪市场“Crimenetwork”,并逮捕了其管理员,罪名是其为销售毒品、被盗数据和非法服务提供便利。

Crimenetwork 是德国最大的在线犯罪市场,犯罪分子在这里发布被盗数据和毒品进行销售,并提供文件伪造等服务。该网站成立于 2012 年,在关闭时拥有 100 多名注册卖家和 100,000 名用户,其中大部分位于德语国家。Crimenetwork 的用户可以使用比特币或难以追踪的加密货币门罗币 (XMR) 支付商品和服务。

周一,美因河畔法兰克福的检察官办公室、打击网络犯罪中央办公室(ZIT)和联邦刑事警察局(BKA)采取了执法行动。该行动是“PowerOFF 行动”的一部分,涉及两人被捕,其中一位据称是该网站的管理员。

如有侵权请联系:admin#unsafe.sh