17/12/2024

PEC vidar

Nelle prime ore del 17 dicembre 2024, Vidar è tornato a colpire con una nuova campagna malware mirata agli utenti italiani, sfruttando ancora una volta caselle PEC compromesse. A differenza delle precedenti ondate, che erano state veicolate nella notte tra domenica e lunedì, questa campagna è stata distribuita nella mattina di martedì, probabilmente con l’obiettivo di raggiungere le vittime in un momento diverso della settimana.

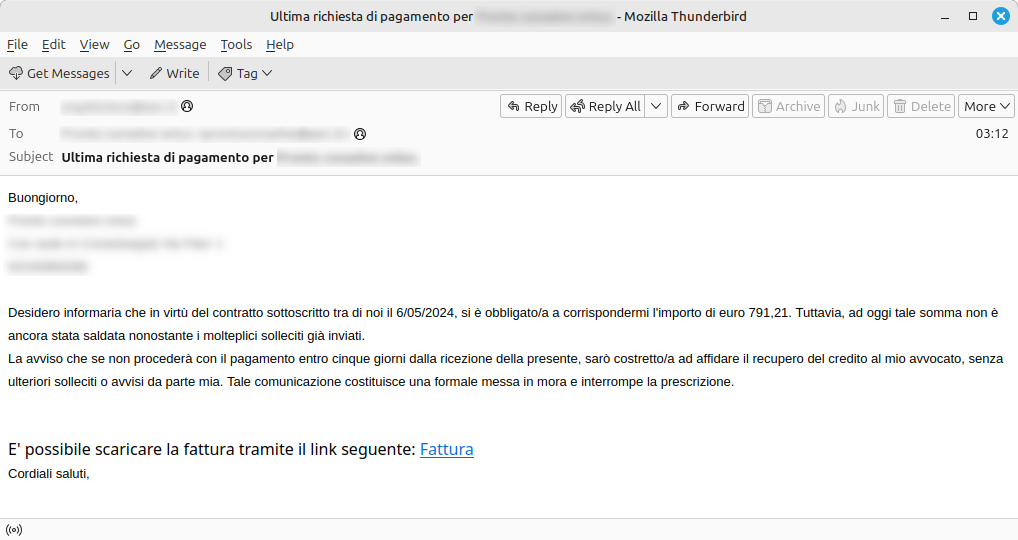

Il vettore utilizzato è sempre lo stesso: un’e-mail scritta in modo formale, con un linguaggio convincente e intimidatorio, che simula un sollecito di pagamento legato a un presunto contratto inadempiuto. Nel corpo del messaggio, un link invita a scaricare una “fattura” che, in realtà, è un file JavaScript malevolo denominato Fattura.js. Questo file, una volta aperto, innesca l’infezione del sistema, permettendo al malware di sottrarre informazioni sensibili.

Domini random e temporizzati

La campagna è stata rilevata alle 00:30, e le operazioni di mitigazione, in collaborazione con i Gestori PEC, sono iniziate pochi minuti dopo, alle 00:35. Nel corso del monitoraggio sono stati identificati e bloccati 133 domini di secondo livello utilizzati per distribuire il malware. Come osservato nella campagna precedente, gli URL, che sfruttano path randomizzati per complicare l’identificazione preventiva, sono rimasti inattivi nelle prime fasi dell’attacco, per poi attivarsi nelle ore successive.

Cambiamento di strategia o contrattempo?

La ripetizione di queste campagne mette in luce l’adattabilità degli attori dietro Vidar, sempre pronti a modificare non solo i dettagli tecnici, come gli URL e i metodi di distribuzione, ma anche la tempistica degli attacchi. La scelta di veicolare questa campagna nelle prime ore di un martedì mattina, anziché nella consueta finestra tra domenica e lunedì, potrebbe riflettere diversi fattori. Potrebbe trattarsi di un semplice problema logistico occorso durante il fine settimana, che ha ritardato l’attivazione del malware. Oppure, potrebbe essere una strategia deliberata, volta a colpire gli utenti in un momento di maggiore operatività, quando sono già concentrati sulle attività lavorative e meno inclini a sospettare di e-mail ricevute di primo mattino. Qualunque sia la ragione, questo cambiamento sottolinea l’attenzione dei criminali nel variare approcci e tempistiche per massimizzare l’efficacia delle loro campagne.

Azioni di contrasto

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AGID verso i Gestori PEC e verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione alle comunicazioni ricevute via PEC, in particolare quando contengono link ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta [email protected]

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC