概述

对最近两年捕获到的“银狐”相关攻击事件进行了分析和关联后,我们有了一些发现,本文将会对一个目前最活跃的使用“银狐”木马的黑产组织进行讨论,为了避免混淆,我们使用UTG-Q-1000来称呼这个黑产组织。

背景

如今,“银狐”远控的源码winos在黑产圈广泛传播,已有多个黑产组织对其进行修改衍生出了不同的变种,甚至连一些APT组织也开始使用winos(详见《金眼狗团伙近期活动跟踪》一文),这些攻击的影响范围包含了境内外的金融、教育、电商、货运、设计甚至机关单位在内的各行各业。在本文中,“银狐”指的是一款远控木马的家族名称。

银狐木马是基于开源的Gh0st木马二次开发的版本,但与常规Gh0st远控有较大差异。包含了键盘记录、远程交谈、代理映射、查注册表、语音监控、视频查看、远程截屏等主要功能。同时支持通过插件的形式实现不同的恶意功能:

当前银狐源码泄露及其二次售卖的情况频繁,售卖和收购甚至免费分享的信息遍布在各种黑客技术论坛或者社交群中:

围绕“银狐”木马有专门的产业链,有人贩卖源码,有人做持续免杀卖给下游。甚至通过一些程序代写的店铺或者群中就有做这类生意的人:

传播途径

攻击者通过制作水坑网站,仿冒流行软件下载页面,伪装不同的木马安装包进行投放,通过SEO优化或购买竞价排名的方式提升其搜索排名等待目标人群下载。

攻击者通过制作钓鱼页面,仿冒税务税收、发票单据、人员名单等主题钓鱼页面,诱导目标人群下载相关文件。

通过QQ、微信等即时通讯工具混入群聊,发送目标人员感兴趣的钓鱼文件或钓鱼链接,诱导受害者进行下载。

入侵受害者机器后攻击者会尝试使用失陷机器中的通讯工具进行二次传播。

通过电子邮件投递钓鱼链接或木马附件的方式进行传播。

当前流行黑产利用银狐木马的参考攻击流程图如下:

UTG-Q-1000

我们推测UTG-Q-1000存在多个 “攻击小组”,注意这里不一定是这个黑产组织中真实存在的“小组”,而是我们按照攻击目标以及攻击手法划分出来的“小组”——每个小组针对不同目标人群实施相应的攻击,虽然都使用银狐木马作为主力远控,但是攻击手法各有一些区别,同时各个小组之间的资产、手法或者样本存在一定的关联和重叠。目前划分出来的有4个不同的“小组“,分别为财务组、新闻桃色组、设计制造组还有黑吃黑水坑组;这四个组之间的关系如下图:

下面简要分析各个不同“小组“的攻击手法和特点。

财务组

该小组主要目标人群为财务人员及企事业单位管理人员。其主要攻击手法如下:

1、筛选目标人群发送钓鱼邮件或混入目标群组后发送钓鱼链接,通常伪装成包括税务稽查、电子票据、函件、方案在内的主题内容。钓鱼文档示例如下,诱导受害者跳转钓鱼页面:

进入钓鱼页面后将自动下载木马程序,页面示例如下:

诱饵文件格式除使用EXE和ZIP外,还常用MSI安装程序、CHM文件,示例文件名如下:

| 文件名 | MD5 |

| 2024-10-12调动表.exe | ff73f28f9cf60c40b293163647d67cb4 |

| 补贴公告.exe | 63244d79895edbe76f7b7d54205a52a7 |

| 241015企业名册.exe | 6ba65d9b9a79fc14856fc1846742d5f4 |

| setupPDF-uninstall.exe | e4c28654e0ffeaaa20ea47801d3fe298 |

| 查询-uninstall.zip | 5642afc033aa85a16db84cf9418c1cf2 |

| 执行名单-uninstall.rar | 975835bd87410a77a98270c217b9c840 |

| 执行查看.msi | fbc747cf053664a23160f34427ea5663 |

| setk718安装.打开.msi | 53f6d61915a09dc43ec7d3b8decf2308 |

2、目标人群通过社交软件或钓鱼邮件进入钓鱼页面下载并运行诱饵木马文件。

3、木马多段运行释放WinOS银狐、Gh0st、刺客远程等payload,对受害者进行远程控制。

4、攻击者喜欢使用阿里云oss服务及有道云笔记共享文件的方式来下载payload:

同时喜欢使用自己拥有的服务器资产下同一uri目录作为下载地址获取木马运行时所需的阶段加密文件:

某些版本的木马会将C2作为互斥体名称:

5、常使用类似xxxxx.com、xxxxxx.net等格式的较短随机字符域名,来做下载或者C2,比如wtkbxx.com、smqwd.com、xxmuj.com、weufks.net、yudfge.net、yuatwe.net等。

6、攻击者会通过远程控制失陷机器中的社交软件或邮箱分发样本进行二次传播,并筛选高价值受害者通过诈骗等手段获利。

7、后期被发现其会利用国内的一些第三方软件公司的远控程序进行远控或者滥用这些第三方程序的逻辑缺陷来进行免杀。

比如从24年10月份开始使用的新样本:

MD5 = 825b84191f34f779777f402b3c06844f

最终释放的是WorkWin监控软件:

近期的同源样本利用IP-Guard实施远程控制:

同时还发现滥用了某公司的终端安全软件安装过程中会从执行程序里取C2并写注册表的特性,该文件是带签名的DLL。

该小组偶尔会与其他组共用同一组下载服务器。

新闻桃色组

该小组主要目标人群为财务和销售人员。其主要攻击手法如下:

1、通过社交软件混入目标群组后发送钓鱼链接\百度云盘链接\诱饵文件,伪装成桃色新闻或近期热点事件主题内容,也有一部分仿冒的软件安装程序,部分示例诱饵文件名如下:

| 文件名 | MD5 |

| 中国最美警花不雅视频r.exe | 1834b7f9333e6107f97b5312bbf82cef |

| 现场照片及死者身份信息曝光.gz | 269c0370eca653552a2288a1c3a0c0b0 |

| 9月13日西港又一名中国男子遭枪杀.cab | b04c871ccfd69b3dbd0dea3bae460ae8 |

| 两名死者身份信息详情.exe | d4a0335033b9c417c6f8b4c3c0fd36fa |

| 缅北园区一中国男子因欠赌场数百万偷取公司钱财被抓.cab | ce18aa2ab1cab05f31cb87185012c3e8 |

| 极品高三学妹萝莉lojiang.exe | 584bc24441f8ee3d83416bb328563cb4 |

| EyePro.exe/护眼宝.exe | 2c8c9ad6b83ec1f6a6ed9581d63757e1 |

2、目标人群通过社交软件下载并运行诱饵木马文件。

3、木马多段运行释放WinOS银狐、Gh0st变种等payload。编写的木马常使用其C2作为木马恶意载荷下载站点:

4、喜欢使用拼音或单词加重复数字组成的域名。

5、攻击者后续通过远控失陷机器中的社交软件或邮箱进行二次传播,并筛选高价值受害者通过诈骗等手段获利。

该小组的与黑吃黑水坑组曾接替使用IP 45.204.2.166, 关联如下:

MD5: 2c8c9ad6b83ec1f6a6ed9581d63757e1

C2: -> xiao.shifude.top、tianran.xinkehu888.top

xinkehu888.top -> xin3.xinkehu888.top -> 45.204.2.166 -> telegramzh.cc、1.telegramgw.org

还会与财务组共用恶意云服务器,例如lldwt-oss.oss-cn-beijing.aliyuncs.com,关联如下:

MD5: 21659aad8f1724dfca9e37885b506f2a (现场视频.exe) -> lldwt-oss.oss-cn-beijing.aliyuncs.com -> https://lldwt-oss.oss-cn-beijing.aliyuncs.com/b.dat -> MD5: cac9c199d9fce533549bf8f8b5cfae07 (PDVDLP.exe) -> hwuexi.net

其曾被用于传播相关诱饵文件:

设计制造组

该小组主要目标人群为设计制造行业从业人员,同时我们发现其后期对财务及企业管理人员也发送相对应主题的CHM诱饵文件。

该组主要攻击手法如下:

混入设计制造方面的学习交流群,发送相关诱饵文件,通常伪装成学习资料、设计图、照片等,绝大部分诱饵木马文件格式使用CHM即编译的HTML帮助文件:

| 文件名 | MD5 |

| 打包图39.CHM | b8378df99481a1e80d155ea13e2af9bc |

| 8.3图片2.CHM | 5e30df0a5d3011be3e5ca5b31f8ae66a |

| 7.21照片3.CHM | 6b5ae5a6f4ab2bb1b3e6fe7f59de51ff |

| ios已压缩-自动转换.CHM | df71f71dd6fb4e069ae3542d8f88fc78 |

| 000999.chm | 4788a9111320d58a50e00b9acd8619ad |

| 企业随机抽查结果名单公示.CHM | ddf101247cde75e58583d6f906c77c28 |

| 随机抽查结果名单公示.CHM | dc2a38f45f5a9d3437d55957872d373b |

| 2024年补贴政策更改通知.CHM | 2c9c57b7fe11d6c3ad8f98da6d573276 |

2、目标人群通过社交软件下载并运行诱饵木马文件。

该组常在其诱饵连接的域名页面执行加密的JS恶意脚本进行后续操作:

新版本会从myqcloud.com等云盘加载XSL文件,最终执行payload:

3、木马多段运行释放WinOS银狐、Gh0st变种等payload。新版本中会采用多种对抗手段,比如加密混淆、白利用、进程检测、加壳等;中间过程多次使用云服务器多动态加载恶意载荷,具有比较复杂的攻击链,免杀性较好。

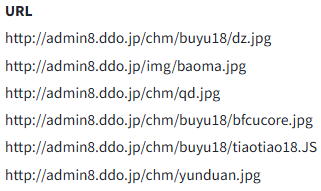

该组同样善于利用其资产的同一目录作为木马恶意载荷下载站点,并且URL结构通常喜欢使用统一结构及易懂词:

4、攻击者后续通过远控失陷机器中的社交软件或邮箱进行二次传播,并筛选高价值受害者通过诈骗等手段获利。

该小组与财务组除了钓鱼页面有公用之外,偶尔也有共用C2服务器的情况,例如:

2023年4月使用的样本MD5: ea2c2d1eb4c01b26b0756522ddf7bc02(方案图A2023050101221.chm),C2:http://47.104.226.150/chm/by2.html

IP 47.104.226.150 -> haitang0001.com(23年4.22~6.01,同一时间段)-> 154.83.17.175(23年6.01~8.12)-> 23年5月活跃的MD5: 653ab9a952f61e001fa721f01b93ed36 (C2: 154.83.17.175:8000) 该样本会创建一个Mutex "154.83.17.175:8000:Rsrihm sqbuefae",正是财务组中提到过的某个版本中的样本特征。

黑吃黑水坑组

该小组主要针对涉及境外业务的黑灰产从业者,主要通过搭建仿冒水坑网站,然后支付推广费提升这些仿冒下载站点的搜索排名,诱骗用户下载捆绑了后门的安装包程序;同时也会在Telagaram中散发安装包。资产命名特征比较明显。除了使用自身注册域名自建网站之外,也会使用google docs等公共云服务,同时还会购买一些比较小的软件/网站开发服务公司的子域名用来作为仿冒下载站点,或者黑下一些小公司的域名来使用。该组也被国外安全厂商识别为 "Void Arachne" 攻击组织。

该组主要攻击手法如下:

1、制作目标人群常用软件的伪装安装包,流行安装包程序包括WPS、搜狗输入法、360浏览器、Chrome浏览器、无忧解码、爱思助手、ToDesk、Telegram、有道词典、Flash、AI换脸、GPT等等,有时还针对目标定制了如PDF编辑器、游戏引擎等软件。

安装包的文件格式大部分为EXE或MSI,示例如下:

| 文件名 | MD5 |

| ToDeѕk.msi | 0f56b08a09465d34f4f6bcb07edbe813 |

| TG-x64-GT-z.msi | 02ce4f6b713cfa903cd122bf9b2814a9 |

| setup.rar | fdcabd309081d48fa04fb63570bd1110 |

| PDFX.ProcessPool.Worker.x64.exe | 64242ea8370c6077f1452805e16081b1 |

| BootstrapPackagedGame-Shipping.exe | 4fc7367182b2ef1dc335a5602b192697 |

| KakaoTolk-introilro-1.0.6.zip | a06edec3ffa06090e02cea6efff06baf |

| 36Opvcer-wieaomztinrni1.1.0.28.zip | 2290c047c37a208cc16d73d06b1fe8b6 |

| Chorome--installer.msi | b36655c027c2715a66f1a77459535dcc |

| Flash.msi | fc328b265a0dac38ad64db55f11496c0 |

2、相关木马安装程序被攻击者放置在其制作的水坑网站、公用下载站或公共云服务器中:

hxxps://s3[.]ap-southeast-1.amazonaws.com/ahjfsafh4.aws/KakaoTolk-introilro-1.0.6.ziphxxps://s3[.]ap-southeast-1.amazonaws.com/ahjfsafh4.aws/SkypeSotupFiualio.8.66.0.77.ziphxxps://fdehwuirz[.]oss-ap-southeast-1.aliyuncs.com/td_8.105.0.214-installer.ziphxxps://fdehwuirz[.]oss-ap-southeast-1.aliyuncs.com/todesk_setup.ziphxxps://fdehwuirz[.]oss-ap-southeast-1.aliyuncs.com/WinRar5.9.0_Setup.ziphxxps://fdehwuirz[.]oss-ap-southeast-1.aliyuncs.com/Desktop-X64_Setup.ziphxxps://ksjkantuwang[.]oss-cn-hongkong.]aliyuncs.com/Flash.zip

2024年10月后开始使用仿冒Google翻译页面,页面通过提示Flash版本过低的方式诱导用户下载仿冒的恶意Flash安装包:

3、水坑通过购买竞价排名的方式提升其在搜索引擎的排名;还会通过社工的方式在各种社群中比如telegram宣传其虚假软件的下载方式。引诱相关人员搜索时下载其伪装的安装程序。

4、会购买一些比较小的软件/网站开发服务公司的子域名用来作为仿冒下载站点,有时也黑下一些小公司的域名来使用,比如 hxxps://kaokk.yahaibei.cn、 hxxps://weishi.zzdoo.cn:

5、受害者下载并安装伪造的安装包程序时,除了正常功能程序外,将在后台释放白+黑手法的木马DLL程序,多段解压执行其攻击代码,最后释放银狐WinOS远控。

例如在恶意ziplib.dll中用密码” Pxns@cns”来解压all.zip,解压之后利用白+黑的方式执行down.exe以此让libcef.dll中的恶意代码得以执行:

国外安全厂商识别为 "Void Arachne" 攻击团伙也就是这个组,关联如下:

| 相关样本 | Flash.msi |

| MD5 | fc328b265a0dac38ad64db55f11496c0 |

| 下载链接 | hxxps://ksjkantuwang[.]oss-cn-hongkong.]aliyuncs.com/Flash.zip |

| C2 | 52.128.226.74:8000 -> new5.webcamcn.xyz |

总结

奇安信威胁情报中心提醒广大用户,谨防钓鱼攻击,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行或安装来历不明的应用,可先通过奇安信情报沙箱(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

23.132.184.178:80

47.238.165.40:8080

192.197.113.45:8080

156.251.17.236:8080

8.218.252.84:7800

8.218.252.84:7000

52.128.226.74:8000

156.248.54.46:8880

156.248.54.46:9990

156.254.126.175:6666

156.254.126.175:8888

buerkeji.sbs

shunlifada8808.cn

dat-up-1.bj.bcebos.com

back--obs.su.bcebos.com

pencil-1323738307.cos.ap-guangzhou.myqcloud.com

yellow-1323738307.cos.ap-guangzhou.myqcloud.com

asyxtw.com

iuayeu.net

iluearv.net

eeszuu.com

wtkblq.com

wtkbxx.com

stzasxi.net

hwuexi.net

asyxtw.net

lldwt-oss.oss-cn-beijing.aliyuncs.com

ced-oss.oss-cn-shanghai.aliyuncs.com

36koji.yahaibei.cn

cheomr.khqcys.cn

chreomn.smffy.cn

chroml.nwiufuy.cn

youdaol.sdkiao.cn

youdaool.zjdfwf.cn

i4.sdoepfl.icu

i4.fdklfmwsu.icu

i4.skfdndfriso.icu

i4.brkslgrw.icu

i4.gjapfemsl.icu

ai.wpsodlkg.top

i4.xjsmkdle.icu

i4.lindkjwu.icu

aisi.xskdmvl.top

ai.wpelorm.top

i4.eudnfialdo.icu

i4.sieodlkfm.icu

aisi.idjwadmn.icu

aisi.sjskmdlike.icu

部分样本HASH如下:

ff73f28f9cf60c40b293163647d67cb4

63244d79895edbe76f7b7d54205a52a7

6ba65d9b9a79fc14856fc1846742d5f4

e4c28654e0ffeaaa20ea47801d3fe298

5642afc033aa85a16db84cf9418c1cf2

975835bd87410a77a98270c217b9c840

fbc747cf053664a23160f34427ea5663

53f6d61915a09dc43ec7d3b8decf2308

1834b7f9333e6107f97b5312bbf82cef

269c0370eca653552a2288a1c3a0c0b0

b04c871ccfd69b3dbd0dea3bae460ae8

d4a0335033b9c417c6f8b4c3c0fd36fa

ce18aa2ab1cab05f31cb87185012c3e8

584bc24441f8ee3d83416bb328563cb4

2c8c9ad6b83ec1f6a6ed9581d63757e1

b8378df99481a1e80d155ea13e2af9bc

5e30df0a5d3011be3e5ca5b31f8ae66a

6b5ae5a6f4ab2bb1b3e6fe7f59de51ff

df71f71dd6fb4e069ae3542d8f88fc78

4788a9111320d58a50e00b9acd8619ad

ddf101247cde75e58583d6f906c77c28

dc2a38f45f5a9d3437d55957872d373b

2c9c57b7fe11d6c3ad8f98da6d573276

0f56b08a09465d34f4f6bcb07edbe813

02ce4f6b713cfa903cd122bf9b2814a9

fdcabd309081d48fa04fb63570bd1110

64242ea8370c6077f1452805e16081b1

4fc7367182b2ef1dc335a5602b192697

a06edec3ffa06090e02cea6efff06baf

2290c047c37a208cc16d73d06b1fe8b6

b36655c027c2715a66f1a77459535dcc

fc328b265a0dac38ad64db55f11496c0

825b84191f34f779777f402b3c06844f

21659aad8f1724dfca9e37885b506f2a

cac9c199d9fce533549bf8f8b5cfae07

ea2c2d1eb4c01b26b0756522ddf7bc02

点击阅读原文至ALPHA 7.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh