01

中国信息通信研究院发布《新通话安全技术研究报告(2024年) 》

11月7日,中国信息通信研究院(信通院)发布《新通话安全技术研究报告(2024 年)》(以下简称《报告》)。新通话是传统通话业务的创新形式,集成媒体、数据交互和应用程序功能,提供新型实时通信服务。近年来,其产业进程加快,业务模式创新,行业融合深化,安全重要性凸显。《报告》针对新通话商用业务,深入分析网络侧、终端侧及应用服务安全,提出技术手段与防护策略,助力构建安全能力体系。《报告》涵盖新通话业务发展态势、安全风险及防护策略、未来业务安全及发展策略建议等方面。详细分析了网络侧、小程序、终端侧、数据、互通安全,以及防诈骗、能力开放、AI 治理安全等内容,并提出相应的安全发展策略建议,为新通话业务持续健康发展提供关键支持,对通信行业安全保障具有重要意义。

参考链接:

http://www.caict.ac.cn/kxyj/qwfb/ztbg/202411/P020241107472872185253.pdf

02

国家数据局印发《可信数据空间发展行动计划(2024—2028年)》

11月25日,工业互联网产业联盟发布《新型工业控制蓝皮书》(以下简称《蓝皮书》)。《蓝皮书》由中国信息通信研究院、华为、中科院沈阳自动化所等单位编写,全面剖析新型工业控制发展态势、架构、技术、应用价值、产业洞察并提出发展建议。标志着工业控制系统正经历从封闭到开放、从单一功能专用向算网控融合的关键转型期。该蓝皮书深入总结了新型工业控制的内涵和四大核心特征,并创新性地提出了新型工业控制参考架构。报告深入分析了关键技术及演进趋势,探讨了新型工业控制在重点行业的应用模式和核心价值,并分析了产业态势,旨在为工业控制创新发展提供新视角和新思路。

参考链接:

https://www.digitalchina.gov.cn/2024/xwzx/qwfb/202411/t20241128_4933296.htm

https://mp.weixin.qq.com/s/DRQvoYdkVMKVtmepri3kyQ

03

《工业和信息化领域数据安全合规指引》于2024年世界互联网大会“互联网之光”博览会上正式发布

11月19日,《工业和信息化领域数据安全合规指引》(以下简称《合规指引》)在2024年世界互联网大会“互联网之光”博览会上正式发布。《合规指引》由国家工业信息安全发展研究中心(以下简称“中心”)依托工业信息安全产业发展联盟,联合中国钢铁工业协会、中国有色金属工业协会等16家全国性行业组织共同编制。《合规指引》全面衔接细化国家法律法规和行业政策标准,坚持问题导向、注重实践实操,从数据分类分级、重要数据识别报备、数据安全管理、全生命周期保护、监测预警、信息共享、应急处置、风险评估、出境管理、数据交易等方面,规范数据处理活动,推动企业正确履行数据安全保护义务。中心依托工业信息安全产业发展联盟,将一如既往发挥行业组织作用,与各方积极开展沟通交流,指导企业自觉对标对表有关法律法规和政策标准,提升数据安全保护水平。

参考链接:

https://www.cicscert.org.cn/web_root/webpage/articlecontent_101002_1859847314865131521.html

04

工业互联网产业联盟发布新型工业控制蓝皮书

11月25日,工业互联网产业联盟发布《新型工业控制蓝皮书》(以下简称《蓝皮书》)。《蓝皮书》由中国信息通信研究院、华为、中科院沈阳自动化所等单位编写,全面剖析新型工业控制发展态势、架构、技术、应用价值、产业洞察并提出发展建议。标志着工业控制系统正经历从封闭到开放、从单一功能专用向算网控融合的关键转型期。该蓝皮书深入总结了新型工业控制的内涵和四大核心特征,并创新性地提出了新型工业控制参考架构。报告深入分析了关键技术及演进趋势,探讨了新型工业控制在重点行业的应用模式和核心价值,并分析了产业态势,旨在为工业控制创新发展提供新视角和新思路。

参考链接:

https://www.aii-alliance.org/index/c316/n5292.html

05

国家标准《数据安全技术 个人信息保护合规审计要求》试点启动会在京召开

11月12日,全国网络安全标准化技术委员会(以下简称“网安标委”)秘书处在北京组织召开国家标准《数据安全技术 个人信息保护合规审计要求》试点启动会。本次试点工作旨在验证标准的科学性、合理性、可操作性和适用性,形成个人信息保护合规审计典型案例和应用经验,为标准推广应用积累经验,为个人信息保护合规审计工作提供标准支撑。本次试点工作在互联网、金融、交通、医疗、电信等重点行业和领域选取了36家单位作为标准应用首批试点单位,试点专家、试点单位、技术支撑单位等共70余人参加了试点启动会议。会后,网安标委秘书处将按照试点工作方案,指导相关方有序开展试点各项工作。

参考链接:

https://www.tc260.org.cn/front/postDetail.html?id=20241119102056

06

积极防御、强调弹性:德国发布《2024 年网络安全态势》报告

11月12日,德国政府发布《2024 年网络安全态势》报告。内政部长Nancy Faeser和联邦信息安全局(BSI)局长Claudia Plattner介绍了报告主要内容。报告显示,2023年中至2024年中,恶意软件变种数量剧增,平均每天发现309,000个新变种,增长26%,勒索软件攻击仍严峻,但支付赎金比例下降。APT组织网络间谍活动威胁增加,地缘政治紧张使其目标更多样。德国将举行多场选举,BSI加强监测以保选举安全。同时,DDoS攻击增多且影响扩大,网络钓鱼等数据盗窃威胁消费者。德国网络化国家计划于2024年初启动,与NIS-2指令和网络弹性法案(CRA)相一致,规定了公司的强制性网络安全措施和事件报告标准。BSI提出了增强网络弹性的战略举措和加强网络安全的主要建议,包括治理和基于风险的政策、增强监控和检测、事件响应和恢复、提高公众意识和恢复力措施以及与国际安全标准的合作。

参考链接:

https://www.bsi.bund.de/DE/Servicenavi/Presse/Pressemtteilungen/Presse2024/241112_Lagebericht_2024.html

工控安全相关事件

01

施耐德电气遭数据勒索,40GB数据被盗

11月5日,法国能源管理和自动化工程巨头施耐德电气近日遭遇了一起网络攻击事件,黑客声称已经成功入侵了该公司的JIRA系统,并窃取了40GB的数据。施耐德电气表示,黑客通过暴露的凭证成功入侵了其JIRA服务器,并声称获取了包括75,000个独特电子邮件地址和员工姓名在内的400,000行用户数据。此次入侵事件涉及施耐德电气的内部项目执行跟踪平台,尽管公司表示其产品和服务未受到影响,但此次数据泄露可能会对公司的声誉造成严重损害。施耐德电气的全球事件响应团队已迅速展开调查,以应对这一网络安全事件。

参考链接:

https://www.bleepingcomputer.com/news/security/schneider-electric-confirms-dev-platform-breach-after-hacker-steals-data/

02

思科工业无线自动化UWRB接入点存在严重漏洞

11月7日,思科修复了一个关键漏洞(CVE-2024-204181,CVSS v3 :10.0),CVE-2024-204181可能允许未经认证的远程攻击者在Ultra-Reliable Wireless Backhaul(URWB)接入点上以root权限执行命令,从而危及工业无线自动化安全。这个关键漏洞存在于Cisco统一工业无线软件的Web管理界面中,攻击者可以通过发送精心构造的HTTP请求来利用此漏洞,执行任意命令。受影响的设备包括Catalyst IW9165D、IW9165E和IW9167E接入点。Cisco建议使用“show mpls-config”命令行接口(CLI)来检查设备是否处于URWB模式,从而确定是否易受攻击。目前,Cisco产品安全事件响应团队(PSIRT)尚未发现有利用此漏洞的攻击,Cisco指出没有可用的变通方法来解决此漏洞。

参考链接:

https://securityaffairs.com/170646/security/cisco-uwrb-crirical-flaw.html

https://nvd.nist.gov/vuln/detail/cve-2024-20418

03

广东电网发布全国首个电力企业网络安全能力成熟度模型

11月7日,广东电网公司于北京发布全国首个电力企业网络安全能力成熟度模型,填补了电力企业组织类评估模型的空白。当前,国内工控领域虽有工业控制系统安全成熟度模型,但仅针对企业工业控制系统,无法衡量电力企业整体网络安全能力。广东电网此次发布的模型包含安全能力、能力等级、评估方式三个维度。安全能力涵盖4个一级域、20个二级域、56个三级域;能力等级分为初始建设级到优化输出级5个等级;评估方式有组织内部自评估和外部检查评估两种。该模型能在电力企业内部客观评估网络安全能力,精准定位薄弱环节,助力企业制定提升计划。其发布为电力企业网络安全能力可持续发展奠定了理论基础。广东电网还将借此契机,与业界单位分享该模型,共同探讨应用,推动全行业网络安全建设,有望形成团体或行业标准。

参考链接:

http://www.chinapower.com.cn/dlxxh/zhxw/20241112/267020.html

04

《全国工业互联网平台应用数据地图(2023)》发布

11月12日,国家工业信息安全发展研究中心在全国两化融合标委会生产设备数字化管理标准工作组2024 年全体成员大会上,正式发布《全国工业互联网平台应用数据地图(2023)》。报告显示,2023年全国工业互联网平台应用水平稳步提升,得分达40.2分,应用普及率升至30.6%。设备上云和业务上云水平持续增长,企业工业设备上云率达21.2%,业务上云普及率达43.2%。个性化定制新模式潜力凸显,其企业比例4年间平均增长率最高。工业知识沉淀复用体系渐完善,全国普及率达20.7%。在区域发展方面,东部省份应用水平领先,部分区域一体化地区协同发展效果显著。如长三角、川陕渝地区应用水平得分提升,京津冀地区企业工业设备上云率整体提高。重点行业中,电力行业在低碳转型、设备上云等方面表现突出;纺织行业平台应用水平及增长率居首;机械行业知识沉淀复用能力提升快;冶金行业构建安全生产支撑体系,生产管理云化水平领先。展望未来,我国工业互联网平台将在设备更新改造、产业链转型、工业大模型应用和数据安全建设等方面持续发力,推动工业高质量发展。

参考链接:

https://mp.weixin.qq.com/s?__biz=MzkyNTIwNjIzNA==&mid=2247514874&idx=1&sn=2406f1e13262764faacbd0c63af24fdd&chksm=c0d6f10d9ae1186abb63be1d7bb8e33ccf1b286eea3454b808b26f549aad143653a3f4f7ad9d&scene=27

05

CISA警告Palo Alto Expedition的两个漏洞已被攻击者利用

11月14日,美国网络安全与基础设施安全局(CISA)警告Palo Alto Networks Expedition工具的两个关键漏洞(CVE-2024-9463,CVSS v3 :7.5;CVE-2024-9465,CVSS v3 :9.1)正在被利用。这些漏洞是10月初修复的,但近期被发现遭到攻击者的恶意利用。CVE-2024-9463是一个操作系统命令注入漏洞,攻击者无需认证即可以root权限运行任意操作系统命令,导致明文凭证、设备配置和API密钥等敏感信息泄露。CVE-2024-9465则为SQL注入漏洞,允许未经认证的攻击者访问Expedition数据库中的敏感信息,并创建或读取系统上的任意文件。Expedition是一款帮助用户从第三方厂商(如Check Point或Cisco)迁移配置至Palo Alto Networks产品的工具,广泛用于企业环境中。CISA已将上述漏洞加入其“已知被利用漏洞目录”(KEV),并要求政府机构采取紧急措施以防止潜在利用。

参考链接:

https://www.securityweek.com/cisa-warns-of-two-more-palo-alto-expedition-flaws-exploited-in-attacks/

https://nvd.nist.gov/vuln/detail/CVE-2024-9465

https://nvd.nist.gov/vuln/detail/CVE-2024-9463

06

PA PAN-OS身份认证绕过漏洞已被攻击者利用

11月19日,奇安信CERT近日发布通告,警告Palo Alto Networks PAN-OS存在一个高危的身份认证绕过漏洞(CVE-2024-0012 ,CVSS v3 :9.8)已被发现在利用。CVE-2024-0012允许未经过身份验证的远程攻击者可以通过网络访问管理Web界面,进行包括修改设备配置、访问其他管理功能等后续活动。为了应对这一威胁,Palo Alto Networks已经发布了安全更新,建议用户尽快升级到以下版本:PAN-OS 10.1 >= 10.1.14-h6、PAN-OS 10.2 >= 10.2.12-h2、PAN-OS 11.0 >= 11.0.6-h1、PAN-OS 11.1 >= 11.1.5-h1、PAN-OS 11.2 >= 11.2.4-h1。同时,建议将管理接口的访问限制为仅受信任的内部IP地址,以防止来自互联网的外部访问。如果客户订阅了“威胁预防”服务,可以使用特定的威胁ID来阻止这些攻击。

参考链接:

https://www.secrss.com/articles/72501

07

Progress Kemp LoadMaster漏洞已被攻击者利用

11月19日下午,美国网络安全与基础设施安全局(CISA)近日将三个新漏洞加入其“已知被利用漏洞”(KEV)目录,其中包括一个影响Progress Kemp LoadMaster的关键操作系统命令注入漏洞(CVE-2024-1212, CVSS v3 :10.0)。CVE-2024-1212允许未经身份验证的远程攻击者通过LoadMaster管理界面执行任意系统命令。受影响版本包括7.2.48.1至7.2.59.1多个版本。LoadMaster是一种应用交付控制器,广泛用于优化应用性能、管理网络流量和保证服务高可用性。CISA已要求使用该产品的联邦组织在2024年12月9日前完成修补或停止使用。

参考链接:

https://thehackernews.com/2024/11/ovrc-platform-vulnerabilities-expose.html

https://nvd.nist.gov/vuln/detail/CVE-2024-1212

08

全球175国和地区面临风险:14.5万个工控系统暴露于互联网中

11月21日,攻击面管理公司Censys的最新分析显示,全球有14.5万个工业控制系统(ICS)暴露在互联网中,涉及175个国家和地区,其中美国占总暴露量的三分之一以上。这些暴露的ICS涉及多种常用工控系统协议,包括Modbus、IEC 60870-5-104、CODESYS、OPC UA等。Censys发现,38%的ICS暴露位于北美,35.4%位于欧洲,22.9%位于亚洲。许多暴露的工控协议历史可追溯至上世纪70年代,至今仍是工业流程的基础,但安全改进不足。此外,用于监控和与工控系统交互的人机界面(HMI)也越来越多地通过互联网支持远程访问,大部分暴露的HMI位于美国,其次是德国、加拿大等国家。大多数已识别的HMI和ICS服务都位于移动或商业级ISP,如Verizon、Deutsche Telekom等。由于工控协议很少提供识别信息,几乎无法识别和通知暴露的所有者,这增加了合作解决此问题的必要性。暴露的工控系统和OT网络为攻击者提供了广泛的攻击面,企业组织需要采取措施识别并保护,包括更新默认凭证并监控网络恶意活动。专门针对工控系统的网络攻击虽相对较少,但自俄乌战争爆发以来,此类攻击有所增加。企业必须提高警惕,加强工控系统的网络安全防护。

参考链接:

https://thehackernews.com/2024/11/over-145000-industrial-control-systems.html

蜜罐数据分析

“谛听”工控蜜罐在11月份收集到大量针对不同工控协议、来自不同地区的工控网络攻击数据。图1、图2和图3中展示了经过统计和分析后的数据,以下将对各个图表进行简要说明。

图1展示了11月份和10月份不同工控协议的蜜罐受到的攻击量对比情况。从图中可以看到,11月份仅CodeSys、Siemens S7与CIP三个协议蜜罐受到的攻击数量低于10月份受到的攻击数量,除此以外11月份各协议蜜罐受到的攻击数量相较于10月份均有所上涨。

图1. 11月份和10月份蜜罐各协议攻击量对比TOP10

(数据来源“谛听”)

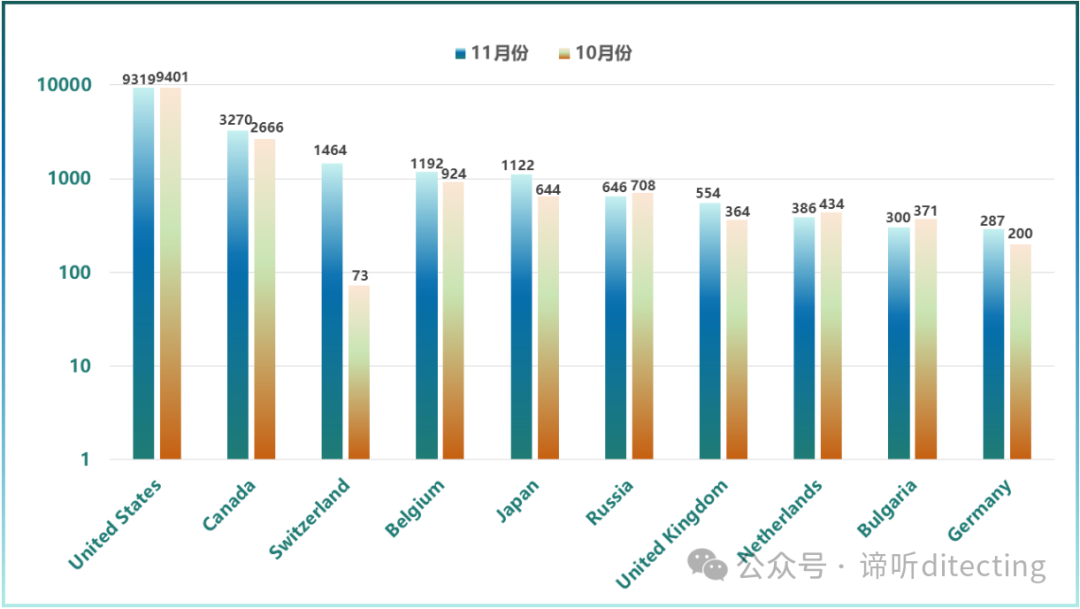

图2展示了11月份和10月份攻击量最多的10个国家的对比情况。从图中可以看到,11月份美国、俄罗斯、荷兰和保加利亚对工控蜜罐的攻击量有所减少,其他国家针对工控蜜罐的攻击量均有所增加。

图2. 11月份和10月份其他各国对蜜罐的攻击量对比TOP10

(数据来源“谛听”)

由图3可以看出,11月份来自北京的流量最多,来自上海的流量位居第二,来自浙江的流量位居第三。排名靠前的省市基本为工业发达地区或沿海地区,此外其他省份的流量有所波动。

图3. 11月份中国国内各省份流量TOP10(数据来源“谛听”)

俄罗斯、乌克兰联网工控设备分析

截至2024年11月底,俄乌冲突仍集中在乌克兰东部和南部,尤其是巴赫穆特和扎波罗热等重要城市。乌克兰军队取得了一定进展,成功进行反攻以收复部分领土,但进展缓慢。俄罗斯则加强了防线,并持续进行空袭和炮击。国际社会对冲突的关注依然高涨,西方国家加大了对乌克兰的军事支持,同时努力推动和平解决方案。双方还在工控领域进行持续的探测与扫描,尤其针对关键基础设施。随着冲突持续,局势变得愈加复杂,影响了两国民众的生活,并引发了广泛的国际关注与援助行动。

为了深入了解俄罗斯和乌克兰的工控领域状况,团队持续关注并进行了探测,以获取被扫描设备的详细信息。

/ 2024年11月俄罗斯、乌克兰暴露工控设备相关协议 /

从图4乌克兰各协议暴露数量对比图中可以看出,11月探测到的数量相比于10月份,AMQP和Modbus协议均有小幅度升高,其他协议没有很大变化。同时联网摄像头暴露数量相比10月有小幅度地减少,由1152减少至1075。

图4. 10月、11月乌克兰各协议暴露工控资产数量对比

(数据来源“谛听”)

俄罗斯的各协议暴露数量对比如图5所示。从图中可以看出,与10月相比,11月Nport协议有大幅度升高,Modbus也有小幅度升高,其他协议都有小幅度地降低。11月联网摄像头暴露数量有小幅度减少,由1615降低至1592。

后续团队将对相关信息持续关注。

图5. 10月、11月俄罗斯各协议暴露工控资产数量对比

(数据来源“谛听”)

END

如有侵权请联系:admin#unsafe.sh