2024.12.13~12.19

攻击团伙情报

Mask APT 再次出现,针对拉丁美洲组织攻击

Bitter APT 利用 WmRAT 和 MiyaRAT 恶意软件攻击土耳其国防部门

APT-C-36(盲眼鹰)持续针对哥伦比亚开展攻击活动

Gamaredon 在前苏联国家部署 Android 间谍软件

攻击行动或事件情报

虚假的Ledger数据泄露通知邮件试图窃取加密钱包

黑客利用 MSC 文件在巴基斯坦攻击中部署混淆后门

“银狐”攻击事件频发,幕后黑产组织UTG-Q-1000起底

‘银狐’水坑攻击活动分析

Diicot使用新型恶意软件针对Linux

攻击者利用 Microsoft Teams 和 AnyDesk 部署 DarkGate

恶意代码情报

Yokai 后门针对泰国官员

新的 Linux 恶意软件 Pumakit 成功隐藏自身

恶意Py包劫持数字货币平台API SDK开展远控木马投毒

ZLoader恶意软件通过DNS隧道隐蔽C2通信

漏洞情报

大众汽车集团信息娱乐系统存在多个安全漏洞

锐捷网络的Reyee云管理平台及其网络设备存在关键安全漏洞

攻击团伙情报

01

Mask APT 再次出现,针对拉丁美洲组织攻击

披露时间:2024年12月12日

情报来源:https://securelist.com/careto-is-back/114942/

相关信息:

卡巴斯基发布报告称,自2007年以来一直进行高度复杂攻击的Careto APT组织(也称为“The Mask”)于 2022 年针对一个拉丁美洲组织发起攻击。攻击者利用名为 WorldClient 的 MDaemon 网络邮件组件来获取立足点并保持持久性,该方法基于 WorldClient,允许加载扩展来处理从客户端到电子邮件服务器的自定义 HTTP 请求。攻击者编译了自己的扩展程序,并通过在 WorldClient.ini 文件中添加恶意条目(指定扩展 DLL 的路径)对其进行了配置。该恶意扩展旨在运行可实现侦察、文件系统交互和执行其他有效负载的命令。在 横向移动中,攻击者使用HitmanPro Alert 软件的合法驱动程序(“hmpalert.sys”)加载名为 FakeHMP(“hmpalert.dll”)的植入程序,因为此驱动程序不会验证其加载的 DLL 的合法性,从而可以使攻击者在系统启动期间将恶意软件注入特权进程。FakeHMP支持多种功能,可访问文件、记录击键以及将更多恶意软件部署到受感染的主机上。交付到受感染系统的其他一些工具包括麦克风录音机和文件窃取程序。

卡巴斯基进一步调查发现,该拉丁美洲组织在 2019 年也曾遭受过一次攻击,攻击中使用了代号为 Careto2 和 Goreto 的两个恶意软件框架。Careto2 是 2007 年至 2013 年间观察到的模块化框架的更新版本,它利用多个插件来截取屏幕截图、监控指定文件夹中的文件修改以及将数据泄露到攻击者控制的 Microsoft OneDrive 存储中。另一方面,Goreto 是一个基于 Golang 的工具集,它定期连接到 Google Drive 存储以检索命令并在机器上执行它们。这包括上传和下载文件、从 Google Drive 获取和运行有效负载以及执行指定的 shell 命令。此外,Goreto 还结合了捕获击键和屏幕截图的功能。不仅如此,研究人员还发现,攻击者在 2024 年初使用“hmpalert.sys”驱动程序感染了身份不明的个人或组织的机器。

02

Bitter APT 利用 WmRAT 和 MiyaRAT 恶意软件攻击土耳其国防部门

披露时间:2024年12月17日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/hidden-plain-sight-ta397s-new-attack-chain-delivers-espionage-rats

相关信息:

2024 年 11 月,一个名为Bitter的疑似南亚APT组织瞄准了土耳其国防部门,传播了两个被追踪为 WmRAT 和 MiyaRAT 的 C++ 恶意软件家族。

Proofpoint 研究人员在表示,该组织使用有关马达加斯加公共基础设施项目的诱饵来诱使潜在受害者启动带有陷阱的 RAR 存档附件。RAR 档案中有一个关于世界银行在马达加斯加基础设施建设公共倡议的诱饵文件、一个伪装成 PDF 的 Windows 快捷方式文件和一个包含 PowerShell 代码的隐藏备用数据流 ( ADS ) 文件。ADS 是 Windows 新技术文件系统 (NTFS) 中引入的一项功能,用于将数据流附加到文件并进行访问。它可用于将其他数据偷偷放入文件中,而不会影响文件的大小或外观,从而为攻击者提供了一种隐蔽的方法在隐藏无害文件的文件记录中挂载恶意负载。

如果受害者启动 LNK 文件,其中一个数据流将包含用于检索世界银行网站上托管的诱饵文件的代码,而第二个 ADS 包含一个 Base64 编码的 PowerShell 脚本,用于打开诱饵文档并设置一个计划任务,负责从域 jacknwoods[.]com 获取最后阶段的有效载荷。WmRAT和MiyaRAT都具有标准远程访问木马 (RAT) 功能,允许恶意软件收集主机信息、上传或下载文件、截取屏幕截图、获取地理位置数据、枚举文件和目录以及通过 cmd.exe 或 PowerShell 运行任意命令。

03

APT-C-36(盲眼鹰)持续针对哥伦比亚开展攻击活动

披露时间:2024年12月16日

情报来源:https://mp.weixin.qq.com/s/wLDUwr3WVuO37eAOrXs8ag

相关信息:

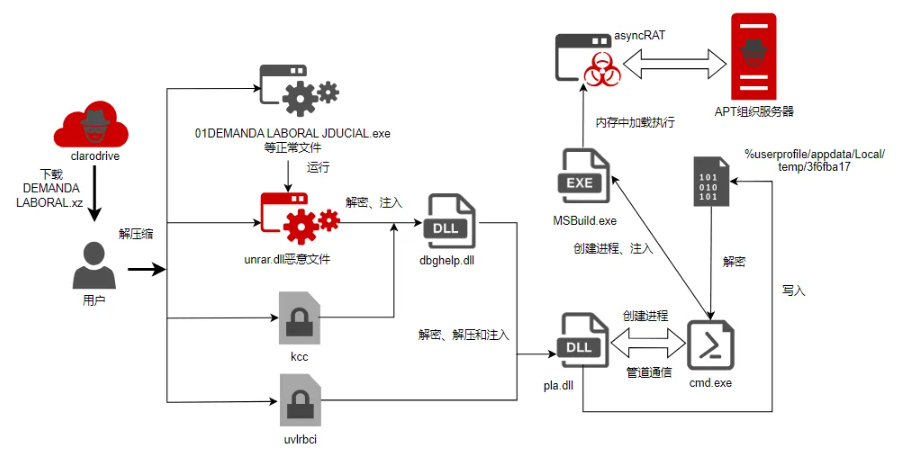

360研究人员监测发现,APT-C-36(盲眼鹰)从2024年10月份起使用更加多样和复杂的攻击手段,持续针对哥伦比亚地区开展攻击活动。攻击者分多阶段释放和注入恶意载荷并内存中执行,以隐匿踪迹。在执行过程中还引入了反调试手段,以对抗分析。总体来看,该组织的技术手段较该组织过往水平有所提升。

据悉,攻击者使用SVG文件作为投递诱饵,文字内容为仿冒哥伦比亚司法部向该国人群或组织发送的文件,内嵌一个文件下载链接(一般来自Clarodrive、Dropbox等拉丁美洲用户常用网盘),压缩包文件名为DEMANDA LABORAL.xz(劳动力需求)等。下载并解压后文件夹内含多个文件,包括一个正常的exe文件,多个dll文件(其中之一为恶意程序),两个加密的数据文件。恶意dll文件在受害者终端上通过执行正常应用而被加载起来,进而从同文件夹下的加密数据中解密出需要的数据和Shellcode,分阶段对操作系统中的dll文件和exe文件进行注入操作,最终加载执行开源远控工具asyncRAT client,实现对受害者计算机的远程控制。

04

Gamaredon 在前苏联国家部署 Android 间谍软件

披露时间:2024年12月11日

情报来源:https://security.lookout.com/threat-intelligence/article/gamaredon-russian-android-surveillanceware

相关信息:

Gamaredon 被发现使用了两款名为BoneSpy和PlainGnome的新型 Android 间谍软件工具,这是首次发现该组织在其攻击活动中使用仅适用于移动设备的恶意软件家族。据信,BoneSpy 至少从 2021 年开始运营。另一方面,PlainGnome 在今年早些时候才出现。根据 VirusTotal 提交的工件,该活动的目标可能包括乌兹别克斯坦、哈萨克斯坦、塔吉克斯坦和吉尔吉斯斯坦。目前没有证据表明该恶意软件被用于针对乌克兰,而乌克兰一直是该组织的唯一目标。

Lookout 研究人员表示,BoneSpy 和 PlainGnome 针对的是前苏联国家,主要针对俄语受害者。BoneSpy和 PlainGnome 都收集短信、通话记录、电话音频、设备摄像头拍摄的照片、设备位置和联系人列表等数据。两者有一个关键的区别,BoneSpy源自开源间谍软件DroidWatcher ,是一个独立的应用程序,而PlainGnome则充当嵌入其中的监视有效载荷的投放器。PlainGnome 也是一种定制的恶意软件,但需要受害者通过REQUEST_INSTALL_PACKAGES授予其安装其他应用程序的权限。

攻击行动或事件情报

01

虚假的Ledger数据泄露通知邮件试图窃取加密钱包

披露时间:2024年12月17日

情报来源:https://www.bleepingcomputer.com/news/security/new-fake-ledger-data-breach-emails-try-to-steal-crypto-wallets/

相关信息:

Ledger 是一款硬件加密货币钱包,可用于存储、管理和出售加密货币。这些钱包中的资金使用其他钱包生成的 24 字恢复短语或 12 字和 18 字短语进行保护。近期,一项新的 Ledger 网络钓鱼活动正在进行中,该活动伪装成数据泄露通知,要求目标用户验证恢复短语,然后窃取该短语并用于窃取加密货币。

这些钓鱼邮件的主题是“安全警报:数据泄露可能会泄露您的恢复短语”,看似来自“Ledger<[email protected]”。但实际上它们是通过 sendgrid 电子邮件营销平台发送的。钓鱼邮件声称 ledger 遭遇数据泄露,部分恢复短语已被泄露。邮件还表示,用户必须在 Ledger 官方验证页面上验证其恢复短语。点击“验证我的恢复短语”按钮后,将进入 Amazon AWS 网站,该网站随后将用户重定向到钓鱼页面“ledger-recovery[.]info”。该网站假装是一个 Ledger 网站,要求用户执行安全检查以查看用户的恢复短语是否被泄露,单击“立即验证您的 Ledger”将出现另一个页面,要求输入 Ledger 恢复短语。该页面会将所有输入的恢复词发送到网站后端以将其存储在服务器上,并且无论输入什么恢复短语,它都会始终显示无效,这是为了让目标多次输入该短语,从而允许网络钓鱼页面验证输入的单词是否正确。利用恢复短语,攻击者可以完全访问目标的加密货币资金并将其窃取。

02

黑客利用 MSC 文件在巴基斯坦攻击中部署混淆后门

披露时间:2024年12月17日

情报来源:https://www.securonix.com/blog/analyzing-fluxconsole-using-tax-themed-lures-threat-actors-exploit-windows-management-console-to-deliver-backdoor-payloads/

相关信息:

最近,一项采用以税收为主题的新网络钓鱼活动针对巴基斯坦,Securonix 研究人员表示,此次攻击很可能始于钓鱼电子邮件链接或附件,该活动利用MSC(微软通用控制台文档)文件来部署双重用途的加载器和投放器,以投放进一步的恶意负载。攻击者采用了高级混淆技术,从高度混淆的JavaScript到隐藏的基于DLL的恶意软件和C2通信,多层次的混淆技术使得分析复杂化,并阻碍了检测。

攻击起始于一个具有双扩展名的文件(.pdf.msc),该文件伪装成 PDF 文件(如果显示文件扩展名的设置被禁用),并且旨在使用 Microsoft 管理控制台 (MMC) 启动时执行嵌入的 JavaScript 代码,该代码负责检索和显示诱饵文件,同时在后台秘密加载 DLL 文件(“DismCore.dll”)。此外,.MSC 文件还能够通过访问远程 HTML 文件来执行其他代码,从而实现同样的目标。主要载荷“DismCore.dll”是一个后门,通过 dism.exe 加载执行并利用计划任务确保恶意软件保持活跃并在系统重启后存活,能够与远程服务器建立联系并执行其发送的命令,从受感染的系统中窃取数据。

03

“银狐”攻击事件频发,幕后黑产组织UTG-Q-1000起底

披露时间:2024年12月17日

情报来源:https://mp.weixin.qq.com/s/aQmJT3VZWh3QF0OZXT2RoQ

相关信息:

奇安信威胁情报中心在其日常威胁跟踪中频繁发现与“银狐”木马相关的攻击事件。这些事件背后的团伙错综复杂,但其中最活跃的黑产组织被命名为UTG-Q-1000。该组织自2023年3月被披露以来,主要通过提升水坑网站排名和利用失陷机器的即时通讯工具来传播恶意木马,目标涵盖金融、证券、教育及设计行业等多个领域。“银狐”木马基于开源的Gh0st木马二次开发,具备键盘记录、远程交谈、代理映射等多种功能,并支持通过插件实现不同的恶意功能。

“银狐”的源码泄露后,在黑产圈广泛传播,衍生出多种变种,甚至被一些APT组织采用。其传播途径多样,包括制作水坑网站、钓鱼页面,通过即时通讯工具和电子邮件投递等。UTG-Q-1000组织内部存在多个“攻击小组”,针对不同目标人群实施攻击,手法各异但存在一定的关联和重叠。例如,财务组主要针对财务人员,通过发送钓鱼邮件和链接诱导下载木马;新闻桃色组则以财务和销售人员为目标,通过社交软件发送伪装成热点事件的诱饵文件;设计制造组混入相关学习交流群,发送伪装成学习资料的诱饵文件;黑吃黑水坑组则针对黑灰产从业者,通过仿冒水坑网站和Telegram散发安装包。

04

‘银狐’水坑攻击活动分析

披露时间:2024年12月16日

情报来源:https://mp.weixin.qq.com/s/fZs-0mvk15Cime6IKysyvw

相关信息:

近期,奇安信威胁情报中心在日常运营过程中发现多个水坑网站,伪装成谷歌翻译网站,受害者在页面上任意点击时会弹出下载Flash插件的提示框,诱导用户点击确定下载安装。短短几天,该恶意程序快速迭代,从单exe安装,到后面捆绑Flash安装包,后面则是统统打包成自解压程序并压缩成zip包进行分发。

ZIP压缩包中包含单EXE文件,经分析经分析后发现原始正常文件某个函数被篡改,覆写了一段shellcode,导致原始文件签名无效,但保留了原始文件绝大多数文件特征,并且此方法免杀性极好,绕过了绝大部分杀软。该shellcode下载GDFInstall.exe和GameuxInstallHelper.dll程序,白加黑的GameuxInstallHelper.dll同样是是拿原始文件来覆写其中的RegisterWithMediaCenterW导出函数。覆写的shellcode采用socket通信下载后续载荷并内存加载执行。首先在内存中加载执行一段shellcode,该shellcode的主要功能是将下一步的dll在内存中展开并初始化,随后调用其导出函数VFPower。该导出函数解密数据后执行updated.ps1脚本,updated.ps1脚本会连接C2继续下载后续在内存中加载执行。内存加载的dll首先解密出C2信息,随后收集本机相关信息上传至C2,下载最后阶段的shellcode并执行,并持续和C2进行通信。最后下载的dll首先注入svchost.exe,进行一些列操作后创建线程调用CLoginManager类,进入远控函数。远控函数较为简单,包含截屏、远程shell、下载执行以及加载插件dll等功能。

整个过程中,样本采用了开源工具sRDI将DLL转换为位置无关的shellcode。此外,捕获到的部分msi的样本使用BYOVD技术强制关闭杀软,同时使用开源的rootkit对恶意进程进行保护,并使用schtasks.exe立即执行任务计划,随后立即删除,完成进程断链和清痕。

05

Diicot使用新型恶意软件针对Linux

披露时间:2024年12月18日

情报来源:https://www.wiz.io/blog/diicot-threat-group-malware-campaign

相关信息:

Wiz Research 发现了一场新的恶意软件活动,并将其归咎于罗马尼亚语Diicot 组织。Diicot组织以使用自传播工具、定制UPX打包器、互联网扫描和XMRig等加密货币挖掘恶意软件而闻名。此次活动针对运行OpenSSH的Linux机器,分析发现,恶意软件修改过UPX头部和损坏的校验和,使得标准解包工具无法直接使用。此外,该恶意软件还展示了更加高级的负载分阶段和针对环境的行为调整。例如,如果检测到运行在云环境中(通过Linux发行版和版本确定),则优先将自身传播到其他主机;而在传统(非云)设置中,可能会专注于部署加密货币挖掘负载。

此次活动中观察到的关键变化包括新的服务器和域名用于托管负载、从基于Discord的C2通信转向HTTP、新的加密货币钱包和矿池、以及除了Monero之外还使用Zephyr协议进行挖掘。技术方面,Diicot从shc二进制文件转向基于Go的工具,进一步修改UPX打包器以规避标准解包工具,并开发了云感知负载以及作为核心组件的“更新”负载,具有扩展的传播和持久性能力。进一步调查发现了恶意软件的其他组件,包括反向shell、加载器、针对非云环境的加密货币挖掘负载等。

06

攻击者利用 Microsoft Teams 和 AnyDesk 部署 DarkGate

披露时间:2024年12月13日

情报来源:https://trendmicro.com/en_us/research/24/l/darkgate-malware.html

相关信息:

Trend Microe 研究人员处理了一起安全事件,攻击者利用社会工程学手段通过Microsoft Teams电话伪装成用户客户的员工,诱导受害者下载并安装AnyDesk远程访问工具。攻击者以本地服务的形式启动AnyDesk,使其能够以提升的权限或最小化/自动化的方式运行。接着,攻击者通过cmd.exe调用rundll32.exe加载SafeStore.dll,执行导出函数epaas_request_clone,收集系统配置、网络路由表和网络接口详细信息等。

随后,通过AnyDesk.exe投放的SystemCert.exe创建并执行并script.a3x和Autoit3.exe文件。script.a3x是一个加密的AutoIt负载脚本,它在内存中解密自身作为shellcode,并注入到远程进程中,然后加载其他类型的恶意软件到内存中,以执行攻击的后续阶段。Autoit3.exe还执行了一系列发现命令,检索有关系统域的信息。

最终,执行的一个PowerShell下载并执行了DarkGate负载。DarkGate 是一种远程访问木马 (RAT),自 2018 年以来一直活跃于野外,现已演变为恶意软件即服务 (MaaS) 产品,客户数量受到严格控制。它的各种功能包括进行凭证盗窃、键盘记录、屏幕捕获、录音和远程桌面。

恶意代码情报

01

Yokai 后门针对泰国官员

披露时间:2024年12月13日

情报来源:https://www.netskope.com/blog/new-yokai-side-loaded-backdoor-targets-thai-officials

相关信息:

Netskope发现一起针对泰国政府官员的攻击活动,该活动利用一种名为DLL 侧载的技术来投放一种之前未记录的名为Yokai 的后门。Yokai 后门本身不受限制,可用于对付任何潜在目标。

据悉,攻击链的起点是一个 RAR 档案,其中包含两个以泰语命名的 Windows 快捷方式文件,翻译为“美国司法部.pdf”和“美国政府请求在刑事问题上进行国际合作.docx”。启动快捷方式文件会分别打开诱饵 PDF 和 Microsoft Word 文档,同时还会在后台悄悄释放恶意可执行文件。可执行文件旨在释放另外三个文件:与 iTop 数据恢复应用程序关联的合法二进制文件(“IdrInit.exe”)、恶意 DLL(“ProductStatistics3.dll”)以及包含攻击者控制的服务器发送的信息的 DATA 文件。在下一阶段,“IdrInit.exe”被滥用来侧载 DLL,最终导致后门的部署。

Yokai 负责在主机上设置持久性并连接到命令和控制 (C2) 服务器,以接收允许其在主机上生成 cmd.exe 并执行 shell 的命令代码。

02

新的 Linux 恶意软件 Pumakit 成功隐藏自身

披露时间:2024年12月13日

情报来源:https://securityaffairs.com/172016/malware/pumakit-sophisticated-rootkit.html

相关信息:

最近出现了一种新的 Linux 恶意软件 rootkit,Pumakit,它可以秘密隐藏在受影响的系统中。目前,Pumakit 仅影响 5.7 之前的 Linux 版本。Pumakit 由多个组件组成,包括一个投放器、一个抗内存攻击的可执行文件、一个内核模块 rootkit 和一个共享对象 (SO) 用户空间 rootkit。

该恶意软件感染过程分为多个步骤,首先是名为 cron 的植入程序。该程序会完全从内存中运行内置恶意负载,例如“/memfd:tgt”和“/memfd:wpn”。在第二阶段,有效载荷在子进程中运行,该进程执行系统检查并操纵内核映像。最后,此阶段将名为 puma.ko 的 LKM rootkit 模块加载到系统内核中。内核模块包含一个 Kitsune SO 组件,这是一个“用户空间”rootkit,它会将自身注入使用 LD_PRELOAD 的进程中。这允许 rootkit 拦截用户级系统调用。

在稍后的阶段,Pumakit通过条件激活执行隐藏的权限提升,rootkit在完全激活自身之前会检查特定的内核函数、安全启动状态和其他要求。用户空间rootkit Kitsune SO进一步将隐藏和控制机制扩展到用户级别。它可以拦截系统调用、隐藏与rootkit相关的文件、进程和网络连接,并且可以根据预设标准动态隐藏其他文件。这使得恶意文件对最终用户和系统管理员完全不可见。此外,Kitsune SO处理与C2服务器的通信,接收命令,将其转发给LKM rootkit,并将系统信息和配置发送回攻击者。

03

恶意Py包劫持数字货币平台API SDK开展远控木马投毒

披露时间:2024年12月19日

情报来源:https://mp.weixin.qq.com/s/cXZBppKTM3ttI53hyH8jMg

相关信息:

上周,悬镜供应链安全情报中心在Pypi官方仓库(https://pypi.org)中捕获多起针对Windows和Mac系统Python开发者的恶意木马攻击事件。投毒者连续发布4个bitget系列Py恶意包,企图伪装并劫持开发者系统中合法的Bitget数字货币交易平台API SDK(PybitgetApi)开展远控木马后门投毒攻击。

bitget系列恶意Py包主要功能是针对开发者系统中的PybitgetApi SDK目录进行覆盖劫持并注入攻击代码,当开发者调用该SDK时,将静默触发恶意Py包中的攻击代码,完成远程下载并持久化运行窃取系统敏感信息的powershell脚本以及基于Go语言开发的远控木马后门。

对于Windows系统,恶意代码会执行一段base64编码的powershell脚本,该脚本从远程服务器下载新的powershell脚本到系统上执行,进一步收集系统信息并上传到服务器。对于Mac系统,恶意代码会远程下载并执行Mach-O可执行程序(1.bin),该程序实际上是基于Go语言开发的Spark远控客户端程序,能够通过浏览器控制所有受控设备。

04

ZLoader恶意软件通过DNS隧道隐蔽C2通信

披露时间:2024年12月10日

情报来源:https://www.zscaler.com/blogs/security-research/inside-zloader-s-latest-trick-dns-tunneling

相关信息:

安全研究员发现了新的ZLoader恶意软件变种,该变种通过域名系统(DNS)隧道进行命令和控制(C2)通信,提升了对检测与缓解的抗衡能力。ZLoader是一种加载器型恶意软件,可部署下一阶段的payload,并支持交互式Shell功能来执行恶意操作。其抗分析技术,如环境检查和API导入解析算法,继续进化以躲避沙箱和静态签名检测。此外,该恶意软件与Black Basta勒索软件攻击密切相关,利用远程桌面连接来分发恶意软件。企业需加强对网络和终端设备的安全监控,防范ZLoader的潜在威胁。

漏洞情报

01

大众汽车集团信息娱乐系统存在多个安全漏洞

披露时间:2024年12月13日

情报来源:https://securityaffairs.com/172024/hacking/volkswagen-group-infotainment-unit-flaws.html

相关信息:

大众汽车集团旗下部分车型的信息娱乐系统被发现存在12个漏洞,将导致被攻击者利用于实时追踪车辆位置并获取敏感数据。安全研究员重点分析了Preh Car Connect GmbH公司生产的MIB3信息娱乐系统,这些系统自2021年起在多款大众集团车型中使用,包括最新款的斯柯达Superb III轿车。被发现的安全漏洞主要集中在蓝牙同步过程及网络服务中,例如处理联系人照片时出现的缓冲区溢出漏洞(CVE-2023-28905),可能允许攻击者远程执行任意代码。攻击者可在未授权情况下通过接近目标车辆几米范围内,访问GPS数据、联系信息、监控车速、录制车内对话等。目前,大众集团已修复部分漏洞,并表示未对车辆安全构成威胁,但安全研究员仍建议对系统进行持续改进以加强防护。

02

锐捷网络的Reyee云管理平台及其网络设备存在关键安全漏洞

披露时间:2024年12月6日

情报来源:https://www.securityweek.com/critical-vulnerabilities-found-in-ruijie-reyee-cloud-management-platform/

相关信息:

安全研究员发现,锐捷网络的Reyee云管理平台及其网络设备存在关键安全漏洞,可能威胁约5万台设备。漏洞主要涉及MQTT协议实现,其中设备使用易预测的序列号生成认证凭据,使攻击者可冒充设备连接云平台。通过获取设备序列号,攻击者可实施拒绝服务攻击、发送伪造数据、甚至远程执行命令,进而窃取敏感信息。此外,安全研究员发现攻击者可通过名为"Open Sesame"的方法,利用设备的信标消息提取序列号,轻松绕过Wi-Fi认证访问内部网络。虽然目前锐减已修复所有漏洞,无需用户采取额外措施,但此事件暴露了物联网设备中身份认证和通信安全的隐患,需引起行业警惕。

点击阅读原文至ALPHA 7.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh