-

jishuzhain

雪 币: 12096

活跃值:

(426)

(426)

能力值:

( LV8,RANK:380 )

( LV8,RANK:380 )

在线值:

-

-

[病毒木马] [原创]黑吃黑之暗藏njRAT远控木马

- 1天前 437

-

无意网上冲浪的时候浏览到一篇文章,后续竟然巧合的发现黑客工具里也隐藏了远控木马,在黑客工具中安装木马估计也是黑吃黑吧?然后就顺便记录下。

看到提取码,心里一想十有八九已经失效了,但是还是想碰碰运气。果然由于时间过去很久了,作者提供的云盘分享链接也已失效。

我寻思"下次要早点来呦"与晚点来不影响吧,主要还是分享者取消了分享。哈哈哈,不过心里又对这个工具很好奇,还是自己动手丰衣足食吧。其实搜了一遍发现公网都没有啥地方有提供这个工具,不过最后还是被"找到"了。

于是本地拿到文件,如下。

看图标就知道需要设置为UAC允许后才能运行,如下。

属于NSIS安装程序,表示这是一个打包文件,运行后会释放文件,恩?释放文件?

采用7zip对其解压得到两个文件,如下。

Crypter Server By Egyptian Joker.exe为一个.NET平台可执行文件,是一款黑客工具,作用是生成混淆的代码,这个估计才是真实的工具。

s.exe为一个.NET平台可执行文件,通过沙箱行为报告可发现,最终效果会是一个典型的njRAT远控客户端木马。

这里简单介绍一下njRAT远控木马,njRAT也称为Bladabindi和Njw0rm,是一种远控木马,用于远程控制受感染的计算机。由于其可用性与过多的在线教程和强大的核心功能集合加上几种已实现的逃脱技术,这使得njRAT成为全球使用最广泛的RAT之一。

该恶意软件在2013年首次被检测到,但是研究人员在2012年也观察到了一些相关的RAT。2014年中东是njRAT木马攻击最多的区域,这是该恶意软件的最有针对性的区域。

njRAT木马是建立在.NET框架上的,该RAT使黑客能够远程控制受害者的PC。njRAT允许攻击者激活网络摄像头,记录键盘输入并从Web浏览器以及多个桌面应用程序窃取密码。

此外,该恶意软件还使黑客能够访问受感染计算机上的命令行,它允许攻击者结束进程以及远程执行和操作文件,最重要的是njRAT能够修改系统注册表,被感染时将收集有关其进入的PC的一些信息,包括计算机名称,操作系统编号,计算机的国家/地区,用户名和操作系统版本。

此外,该恶意软件还可以锁定加密货币钱包应用程序并从PC中窃取加密货币。例如它能够获取比特币,甚至访问信用卡信息。

感染计算机后,恶意软件会使用变量名并将其复制到%TEMP%,%APPDATA%,%USERPROFILE%,%ALLUSERSPROFILE%或%windir%中,它还可以将自身复制到<任何字符串>.exe,以确保受害者每次打开计算机时都会被启动。

njRAT有一些技巧,可以避免被防病毒软件检测到。例如,它可以使用多个.NET混淆器来混淆其代码。该恶意软件使用的另一种技术是伪装成关键进程,也使得njRAT很难从受感染的PC中被清除。njRAT还可以停用属于防病毒软件的进程,从而使其保持隐藏状态。njRAT还知道如何检测它是否已在虚拟机上运行。

为了传播,njRAT可以检测到通过USB连接的外部硬盘驱动器。一旦检测到此类设备,RAT就会将自身复制到连接的驱动器上并创建快捷方式进行传播。

njRAT的创建者是一个名为Sparclyheason的地下黑客社区的成员,显然,他们创建了一种非常流行且具有破坏性的恶意软件。

s.exe同样为.NET平台可执行文件,如下。

s.exe采用了创建窗口的时候从pastbin.com站点下载payload,之后本地采用CallByName调用执行,属于一层外壳。

虽然时间过去几年了,但是这个恶意payload地址还在,如下。

手工提取解码后,分析发现还是.NET平台可执行文件。

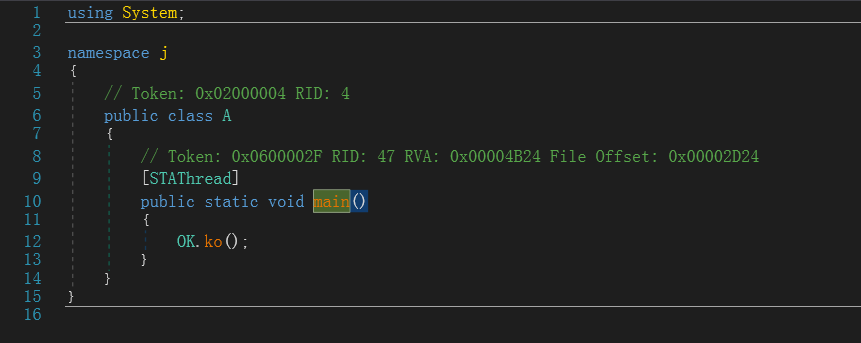

进入入口点后如果熟悉njRAT的话就会发现很明显的njRAT入口代码,如下。

版本为0.7d,会进行通信的C&C以及端口也提供了。

针对性查询下公开情报,如下。

4.1 HASH

CD8B55826A4361E531716202813AAE69

7af8d631ab854de17888e28bd6aace62

4.2 C&C

forfun2016[.]ddns.net:5551

http://pastebin.com/raw/RwbeGrew

https://any.run/malware-trends/njrat

https://www.freebuf.com/articles/system/174776.html

https://nsis.sourceforge.io/Can_I_decompile_an_existing_installer

[公告]看雪论坛2020激励机制上线了!发帖不减雪币了!如何获得积分快速升级?

最后于 1天前 被jishuzhain编辑 ,原因:

如有侵权请联系:admin#unsafe.sh