2024-12-23 08:15:28 Author: www.securityinfo.it(查看原文) 阅读量:14 收藏

Dic 23, 2024 Attacchi, Hacking, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

Nel corso di questa settimana, il CERT-AGID ha rilevato e analizzato 36 campagne malevole nello scenario italiano di sua competenza.

Di queste, 22 erano specificamente mirate a obiettivi italiani, mentre 14 avevano una natura più generica, ma hanno comunque coinvolto il territorio italiano.

A seguito delle analisi, sono stati messi a disposizione degli enti accreditati 659 indicatori di compromissione (IoC) identificati.

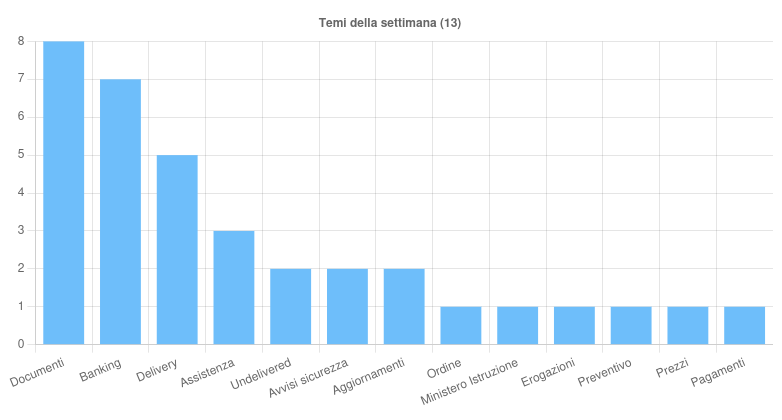

I temi della settimana

Questa settimana sono stati identificati 13 temi sfruttati per la diffusione di campagne malevole in Italia.

Tra questi, il tema dei Documenti è stato al centro di due campagne generiche di phishing, mirate a Microsoft e DocuSign, ed è stato utilizzato in campagne italiane per diffondere i malware Rhadamanthys e Amadey.

Nel corso di questa settimana, il CERT-AGID ha rilevato e analizzato 36 campagne malevole nello scenario italiano di sua competenza.

Il settore Banking è stato un altro obiettivo rilevante, con campagne di phishing via PEC e PEO rivolte a clienti di istituti come Intesa Sanpaolo, American Express, Wells Fargo e SumUp, oltre che per distribuire il malware Spynote tramite SMS in formato APK.

Il tema delle Consegne (Delivery) è stato sfruttato per diverse campagne di phishing generiche ai danni di Poste Italiane e DHL, e per veicolare il malware Formbook tramite PEO.

Anche il tema dell’Assistenza è stato utilizzato in alcune campagne di phishing italiane che hanno preso di mira Aruba, diffuse principalmente tramite PEC. Gli altri temi identificati sono stati impiegati per campagne di malware e phishing di varia natura.

Tra gli eventi di maggiore interesse, una nuova campagna di malspam mirata alla diffusione del malware Vidar ha colpito l’Italia martedì scorso.

Durante il monitoraggio, sono stati identificati e bloccati 133 domini di secondo livello utilizzati per la distribuzione del malware.

A differenza delle precedenti ondate, solitamente lanciate tra domenica e lunedì, questa campagna è stata attivata nelle prime ore del martedì mattina.

Fonte: CERT-AGID

Il CERT-AGID, in collaborazione con i Gestori PEC, ha adottato misure per disattivare le caselle PEC malevoli e ha condiviso con le Pubbliche Amministrazioni accreditate i relativi Indicatori di Compromissione (IoC).

Un’altra segnalazione riguarda una campagna di smishing che sfrutta il marchio di Poste Italiane per carpire dati personali e finanziari.

Tramite falsi SMS, gli utenti vengono informati di presunti problemi legati alla consegna di un pacco e invitati a visitare un sito fraudolento dove vengono richieste informazioni sensibili, come dati personali e numeri di carta di credito.

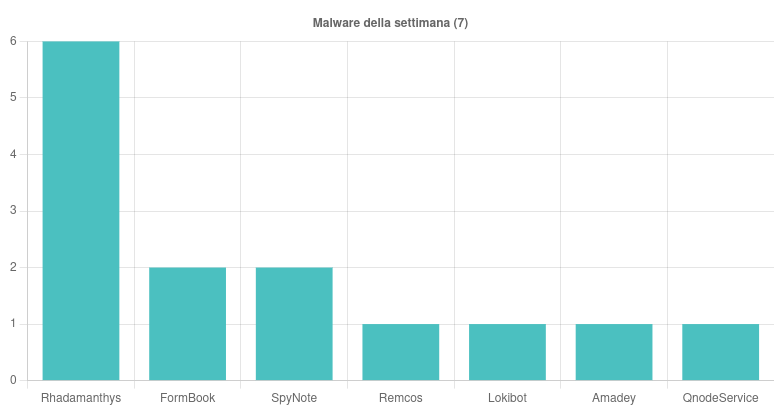

Malware della settimana

Durante la settimana sono state individuate sette famiglie di malware che hanno interessato l’Italia, con campagne di particolare rilievo.

Tra queste, Rhadamanthys è stato protagonista di diverse operazioni italiane a tema Documenti e di una campagna generica incentrata su Preventivo, distribuite tramite email contenenti allegati ZIP, BAT, LNK e PDF.

Anche FormBook è stato al centro di numerose campagne generiche a tema Delivery, veicolate attraverso email con allegati RAR e XLA.

Fonte: CERT-AGID

SpyNote è emerso in due campagne: una italiana a tema Banking e una generica su Aggiornamenti, entrambe diffuse tramite SMS con file APK malevoli.

Il malware Remcos è stato rilevato in una campagna generica a tema Ordine, distribuita via email con allegato 7Z. Lokibot, invece, è stato associato a una campagna italiana a tema Prezzi, veicolata tramite email con allegato RAR.

Amadey ha fatto la sua comparsa in una campagna italiana a tema Documenti, diffusa tramite email con allegato ZIP. Infine, il malware QnodeService è stato rilevato in una campagna Vidar italiana a tema “Pagamenti”, veicolata attraverso PEC con allegato JS.

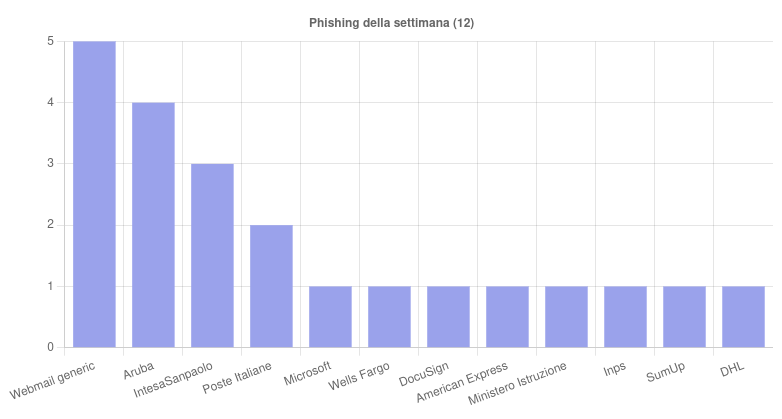

Phishing della settimana

Nella settimana appena trascorsa, 12 brand sono stati coinvolti in campagne di phishing mirate a carpire dati sensibili.

Tra i marchi più colpiti emergono Aruba, Intesa Sanpaolo e Poste Italiane, presi di mira con tecniche sofisticate che sfruttano temi come l’assistenza clienti e i servizi bancari per ingannare le vittime.

Fonte: CERT-AGID

A destare ancora più preoccupazione però è stato il volume elevato di campagne generiche legate a Webmail generiche, che hanno puntato principalmente a ottenere credenziali di accesso e altre informazioni sensibili dagli utenti.

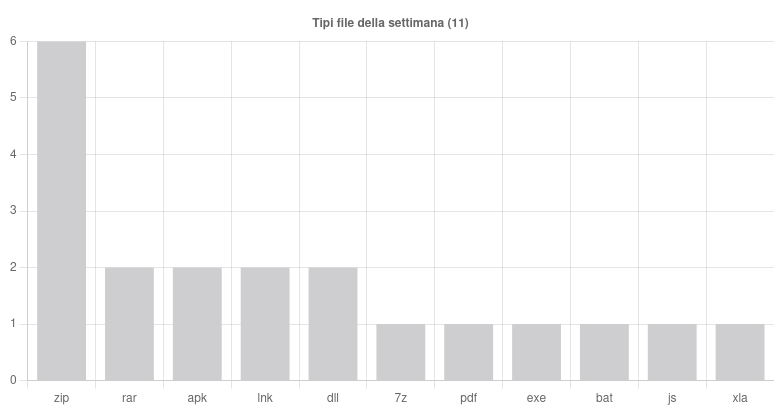

Formati e canali di diffusione

Il rapporto settimanale del CERT-AGID ha evidenziato l’utilizzo di 11 diversi formati di file per la diffusione di contenuti malevoli.

Tra questi, il formato ZIP si è confermato il più sfruttato, presente in ben sei campagne malevole. Seguono i formati RAR, APK, LNK e DLL, ognuno utilizzato in due campagne.

Sono stati inoltre segnalati formati meno comuni, con un solo caso ciascuno per 7Z, PDF, EXE, BAT, JS e XLA.

Le email si confermano il principale vettore di attacco, con 25 campagne individuate che sfruttano questo canale per raggiungere le vittime.

Anche la posta elettronica certificata (PEC), tradizionalmente considerata un mezzo più sicuro, è stata bersaglio di otto campagne malevole nel corso della settimana.

Fonte: CERT-AGID

Gli SMS, infine, continuano a rappresentare uno strumento in crescita per il phishing, con tre campagne rilevate che dimostrano una sempre maggiore diversificazione delle tecniche di attacco.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh