导语:2020年6月,腾讯安全威胁情报中心监测到常见病毒家族数672个,其中活跃病毒家族数162个。从活跃的病毒家族感染趋势看,感染量略有波动,无明显上升或下降。

腾讯安全威胁情报中心

一、威胁态势分析

2020年6月,腾讯安全威胁情报中心监测到常见病毒家族数672个,其中活跃病毒家族数162个。从活跃的病毒家族感染趋势看,感染量略有波动,无明显上升或下降。

根据恶意家族掌控的IOCs信息统计失陷系统地区分布看,全国各地均有分布,沿海经济活跃的省份,受活跃病毒的影响也更严重一些。

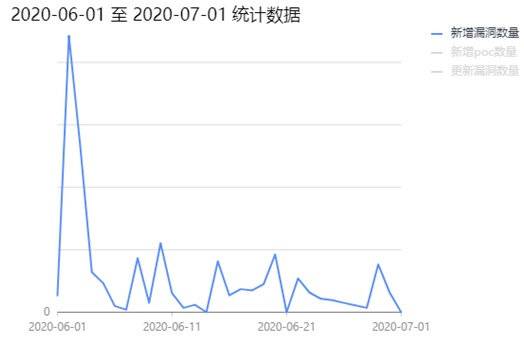

6月上旬“匿影”挖矿木马变种入侵某旅游网站做病毒下载服务器,带有挖矿模块的永恒之蓝下载器木马利用SMBGost漏洞攻击。6月下旬跨平台攻击的GuardMiner挖矿木马活跃,首次捕获利用BlueKeep高危漏洞攻击传播的挖矿木马ThanatosMiner(死神矿工)。6月份挖矿木马活跃情况如图:

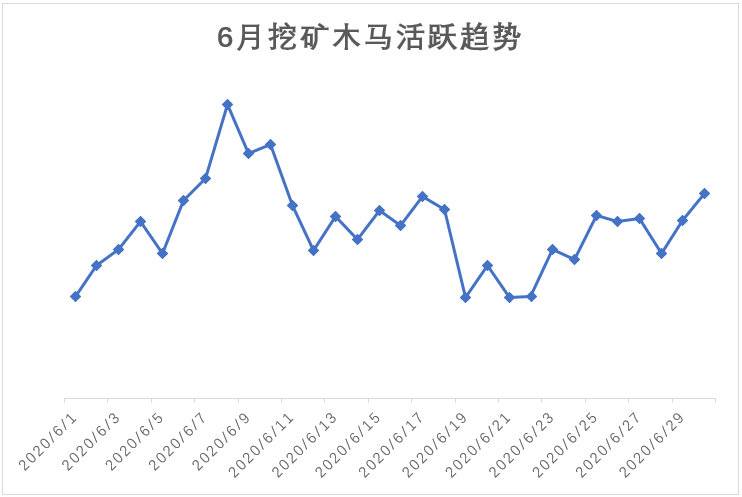

6月份勒索病毒感染比5月有所增长,主要活跃的勒索病毒家族有Crysis(Phobos)、Sodinokibi、Nemty、Globeimposter、Medusalocker、Buran、Stop等勒索家族。新型勒索家族Avaddon由6月7日开始借助Phorpiex僵尸网络传播,垃圾邮件渠道传播,在6月中询形成较大面积扩散。6月下旬受Sodinokibi、Avaddon、Medusalocker家族扩散影响,勒索病毒感染范围达到当月峰值。

6月最活跃的病毒家族为:

永恒之蓝下载器木马、WannaMine矿工、Mykings僵尸网络、sality、XRed感染型蠕虫病毒、Gafgyt僵尸网络、NSABuffMiner矿工、双枪木马、emotet银行木马和lokibot窃密木马。

二、威胁响应分类

(一) 个人电脑安全威胁

“匿影”挖矿木马持续活跃,入侵某旅游网站做病毒下载服务器

腾讯安全威胁情报中心检测到“匿影”挖矿木马变种攻击。该变种木马依然利用永恒之蓝漏洞进行攻击传播,通过计划任务、WMI后门进行本地持久化,然后在攻陷机器下载XMRig矿机挖矿门罗币、下载nbminer矿机挖矿HNS(Handshake),还会利用regsvr32.exe加载执行DLL形式的木马程序,匿影木马新变种在已安装腾讯电脑管家等数款安全软件的电脑上不运行,试图避免被安全厂商检测到。

此前,“匿影”挖矿木马的主要传播渠道为国内某些软件下载站,多伪装成盗版破解软件、Ghost系统盘等方式欺骗用户下载安装,病毒感染后利用多款漏洞攻击工具横向传播。

(二) 企业安全威胁情报

6月份腾讯安全团队向企业用户重点发布以下安全威胁情报:

1.亡命徒(Outlaw)僵尸网络感染约2万台Linux服务器

https://mp.weixin.qq.com/s/4_E6kPuodxb3_inVCq2fqg

2.死神矿工(ThanatosMiner)来袭,腾讯安全捕获利用BlueKeep高危漏洞攻击传播的挖矿木马

https://mp.weixin.qq.com/s/oFnOODmShuuE5OUfbZKiEQ

3.GuardMiner挖矿木马近期活跃,具备蠕虫化主动攻击能力,已有较多企业中招

https://mp.weixin.qq.com/s/-nUrNilr-iq7kbmopaqXwA

4.Agent Tesla商业木马正通过钓鱼邮件传播

https://mp.weixin.qq.com/s/1aQGlBxBwBOrdrW3B9l4tA

5.“贪吃蛇”挖矿木马升级提权工具,对企业网络威胁加剧

https://mp.weixin.qq.com/s/QBkjAGuGBIZ7yzDNEYhxOg

6.“黑球”行动再升级,SMBGhost漏洞攻击进入实战

https://mp.weixin.qq.com/s/ZoiKCTEaxhXIXsI4OzhWvA

7.Phorpiex僵尸网络病毒新增感染可执行文件

https://mp.weixin.qq.com/s/sRE5CyyEutzs_Z9BDdyGnA

8.永恒之蓝木马下载器发起 “黑球”行动,新增SMBGhost漏洞检测能力

https://mp.weixin.qq.com/s/QEE95HTKzuT4-NykfvHfGQ

(三) 漏洞情报

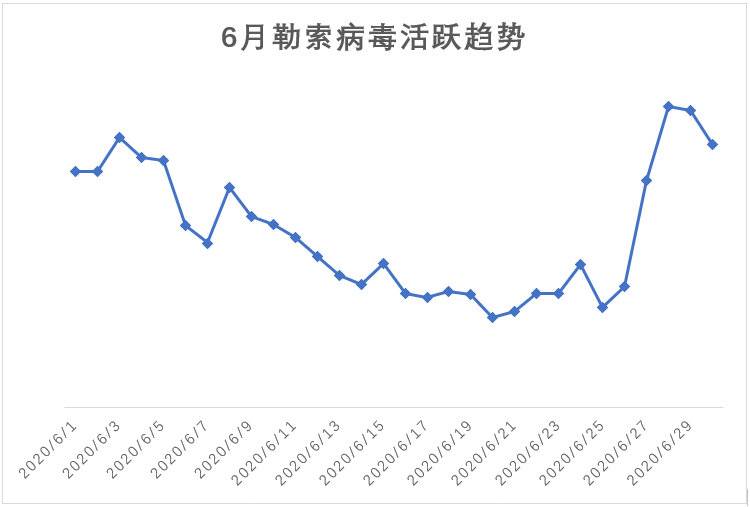

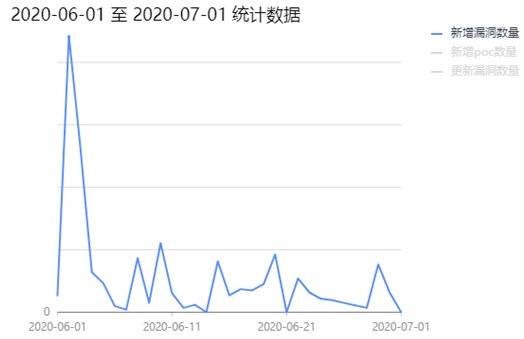

近一个月新增漏洞趋势如下:

6月值得重点关注的高危漏洞包括:

1.Apache Guacamole远程执行漏洞(CVE-2020-9498, CVE-2020-9497)

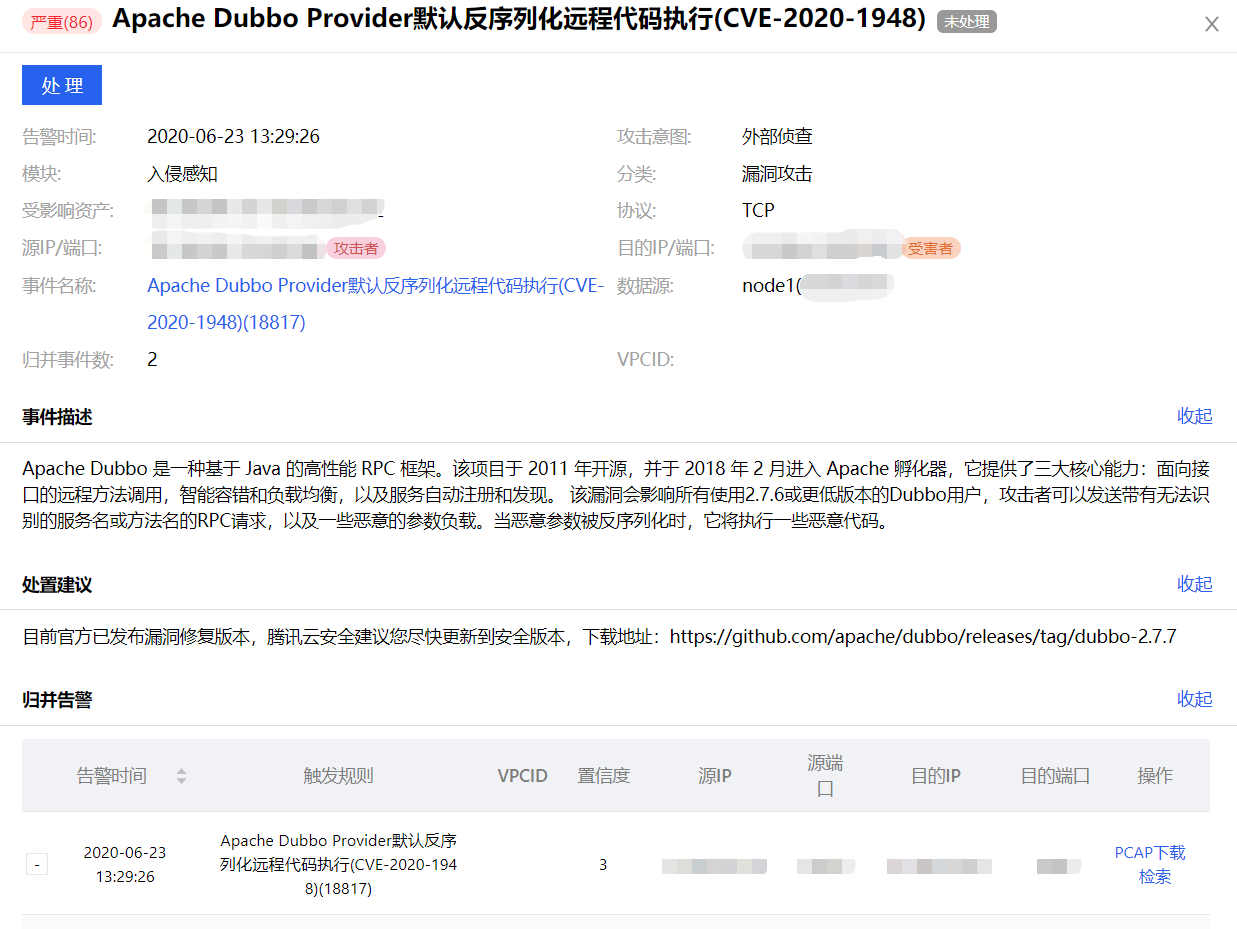

2.Apache Dubbo反序列化RCE漏洞(CVE-2020-1948)

3.Apache Dubbo反序列化漏洞(CVE-2020-1948)被曝存在补丁绕过风险

4.Apache Spark(CVE-2020-9480)漏洞应急

5.Apache SkyWalking SQL注入漏洞

6.Fastjson<=1.2.68全版本远程代码执行漏洞(A级)

7.SMBGhost漏洞(CVE-2020-0796)利用代码已被公开

8.Apache Tomcat HTTP / 2 DoS漏洞通告

腾讯安全旗下的T-Sec云防火墙、T-Sec主机安全(云镜)、T-Sec高级威胁检测系统(御界)、T-Sec漏洞扫描服务等安全产品已针对上述漏洞进行响应,已及时升级漏洞检测和防御方案。

三、主要威胁情报事件回顾:

1.深度分析阿瓦顿(Avaddon)勒索软件

发布时间:2020年6月8日

情报来源:

https://mp.weixin.qq.com/s/ziQZvvqhaO8hW9KhAq-KvQ

情报摘要:

2020年6月在地下黑客论坛开始出售新的勒索软件“ Avaddon Ransomware”,勒索软件采用AES-256与RSA-2048对用户的数据进行加密,然后需要150到350美元或更多的BTC赎金才能解密文件。

2.永恒之蓝下载器新增SMBGhost漏洞利用及Redis数据库爆破模块

发布时间:2020年6月11日

情报来源:

https://mp.weixin.qq.com/s/TYq2ipexQTVoAWoJc33aaQ

情报摘要:

2020年6月10日,永恒之蓝下载器木马再度更新,木马在原有SMBGhost漏洞监测模块的基础上,新增漏洞利用模块。此外还新增Redis数据库爆破模块。SMBGhost (CVE-2020-0796)是SMB服务远程代码执行漏洞,攻击者可能利用此漏洞远程无需用户验证通过发送构造特殊的恶意数据导致在目标系统上执行恶意代码,从而获取机器的完全控制。

3.Agent Tesla商业木马正通过钓鱼邮件传播

发布时间:2020年6月17日

情报来源:

https://mp.weixin.qq.com/s/1aQGlBxBwBOrdrW3B9l4tA

情报摘要:

腾讯安全威胁情报中心检测到有 Agent Tesla商业木马变种正在通过钓鱼邮件传播。攻击者伪装成某国大型航运公司发送以货运单据为主题的钓鱼邮件,并在附件中加入由木马打包而成的压缩程序。

Agent Tesla为一款知名的商业窃密木马,木马执行后,会从资源中解密出现核心窃密程序,窃取中毒电脑的机密信息,包括:键盘记录,截屏,剪贴板记录,以及摄像头图像,还会从电脑上提取还原多种登录信息缓存,包括浏览器中保存的各网站登录帐号和密码,邮件客户端中保存的用户名密码,FTP工具、下载器中保存的密码等等。将窃取的数据通过Web Panel的方式回传至C&C服务器。一切完成之后,木马会删除自身,清理入侵痕迹。

4.Wolf RAT利用间谍软件对泰国发起攻击

发布时间:2020年6月22日

情报来源:

https://www.freebuf.com/articles/terminal/238348.html

情报摘要:

泰国用户及设备正在遭受Wolf间谍软件的攻击。经研究表明该恶意软件与WolfRAT有关。该恶意软件是基于DenDroid恶意软件的升级版本,其代码主要是通过对DenDroid恶意软件及网络上大量公共开源代码进行复制粘贴而成。该恶意软件通常伪装成一些合法服务应用,如GoogleService,GooglePlay、AdobeFlash插件进行传播。

5.GuardMiner挖矿木马活跃,具备蠕虫化主动攻击能力

发布时间:2020年6月22日

情报来源:

https://mp.weixin.qq.com/s/-nUrNilr-iq7kbmopaqXwA

情报摘要:

腾讯安全威胁情报中心检测到跨平台挖矿木马GuardMiner近期十分活跃,该木马会扫描攻击Redis、Drupal、Hadoop、Spring、thinkphp、WebLogic、SQLServer、Elasticsearch多个服务器组件漏洞,并在攻陷的Windows和Linux系统中分别执行恶意脚本init.ps1,init.sh,恶意脚本会进一步下载门罗币挖矿木马、清除竞品挖矿木马并进行本地持久化运行。在Linux系统上利用SSH连接和Redis弱口令爆破进行内网扩散攻击。因该病毒已具备蠕虫化主动攻击扩散的能力,近期已有较多企业中招。

6. 死神矿工(ThanatosMiner)来袭,利用BlueKeep高危漏洞攻击传播

发布时间:2020年6月28日

情报来源:

https://mp.weixin.qq.com/s/oFnOODmShuuE5OUfbZKiEQ

情报摘要:

腾讯安全威胁情报中心检测到ThanatosMiner(死神矿工)挖矿木马利用BlueKeep漏洞CVE-2019-0708攻击传播。攻击者将公开的Python版本BlueKeep漏洞利用代码打包生成scan.exe,大范围扫描随机生成的IP地址进行探测和攻击。

漏洞利用成功后执行shellcode下载C#编写的木马svchost.exe,然后利用该木马下载门罗币挖矿木马以及攻击模块进行下一轮攻击。因Payload程序Assembly Name为ThanatosCrypt,将该挖矿木马命名为ThanatosMiner(死神矿工)。

四、腾讯安全威胁情报赋能产品清单及情报应用

(一) 腾讯安全系列安全产品对当月主要威胁情报的响应情况:

安全产品 | 解决方案 | |

威 胁 情 报 | 腾讯T-Sec 威胁情报云查服务 (SaaS) | 1)6月新增各类黑产团伙IOCs已入库; 2)支持企业针对失陷IOCs信息进行情报查询,支持检测风险流量,及时掌控内网安全状况。 各类安全产品可通过“威胁情报云查服务”提供的接口提升威胁识别能力。可参考:https://cloud.tencent.com/product/tics |

腾讯T-Sec 高级威胁追溯系统 | 1)6月各项黑产相关信息和情报已支持检索。 网管可通过威胁追溯系统,分析日志,进行线索研判、追溯网络入侵源头。T-Sec高级威胁追溯系统的更多信息,可参考:https://cloud.tencent.com/product/atts | |

云原生安全 防护 | 云防火墙 (Cloud Firewall,CFW) | 基于网络流量进行威胁检测与主动拦截,已支持: 1)利用各类高危漏洞攻击的关联IOCs已支持识别检测; 2)支持下发访问控制规则封禁目标端口,主动拦截黑产利用漏洞攻击的流量; 3)支持检测流行挖矿木马使用的挖矿协议; 4)支持各种针对弱密码的暴力破解活动。 有关云防火墙的更多信息,可参考: |

腾讯T-Sec 主机安全 (Cloud Workload Protection,CWP) | 1)云镜已支持检测云主机是否受各类漏洞影响; 2)支持查杀利用各类漏洞入侵的挖矿木马、后门程序; 腾讯主机安全(云镜)提供云上终端的防毒杀毒、防入侵、漏洞管理、基线管理等。关于T-Sec主机安全的更多信息,可参考:https://cloud.tencent.com/product/cwp | |

腾讯T-Sec漏洞扫描服务 (Vulnerability Scan Service,VSS) | 1)腾讯VSS已支持监测全网资产是否受最新安全漏洞影响; 2)已集成无损检测POC,企业可以对自身资产进行远程检测。 关于腾讯T-Sec漏洞扫描服务的更多信息,可参考:https://cloud.tencent.com/product/vss | |

腾讯T-Sec 安全运营中心 | 基于客户云端安全数据和腾讯安全大数据的云安全运营平台。已接入腾讯主机安全(云镜)、腾讯御知等产品数据导入,为客户提供漏洞情报、威胁发现、事件处置、基线合规、及泄漏监测、风险可视等能力。 关于腾讯T-Sec安全运营中心的更多信息,可参考:https://s.tencent.com/product/soc/index.html | |

非云企业安全防护 | 腾讯T-Sec 高级威胁检测系统 (腾讯御界) | 基于网络流量进行威胁检测,已支持: 1)利用各种流行漏洞攻击的关联IOCs已支持识别检测; 2)对利用高危漏洞入侵的相关协议特征进行识别检测。 关于T-Sec高级威胁检测系统的更多信息,可参考: https://cloud.tencent.com/product/nta |

腾讯T-Sec终端安全管理系统(御点) | 1)利用流行安全漏洞入侵释放的各类后门木马程序、挖矿木马程序均可查杀; 2)企业终端管理系统已支持检测黑产利用各种流行漏洞入侵相关的网络通信。 腾讯御点提供企业终端的防毒杀毒、防入侵、漏洞管理、基线管理等能力,关于T-Sec终端安全管理系统的更多资料,可参考:https://s.tencent.com/product/yd/index.html |

(二) 典型威胁检测、拦截界面:

1.腾讯T-Sec高级威胁检测系统(御界)检测到针对企业服务器的SSH爆破行动

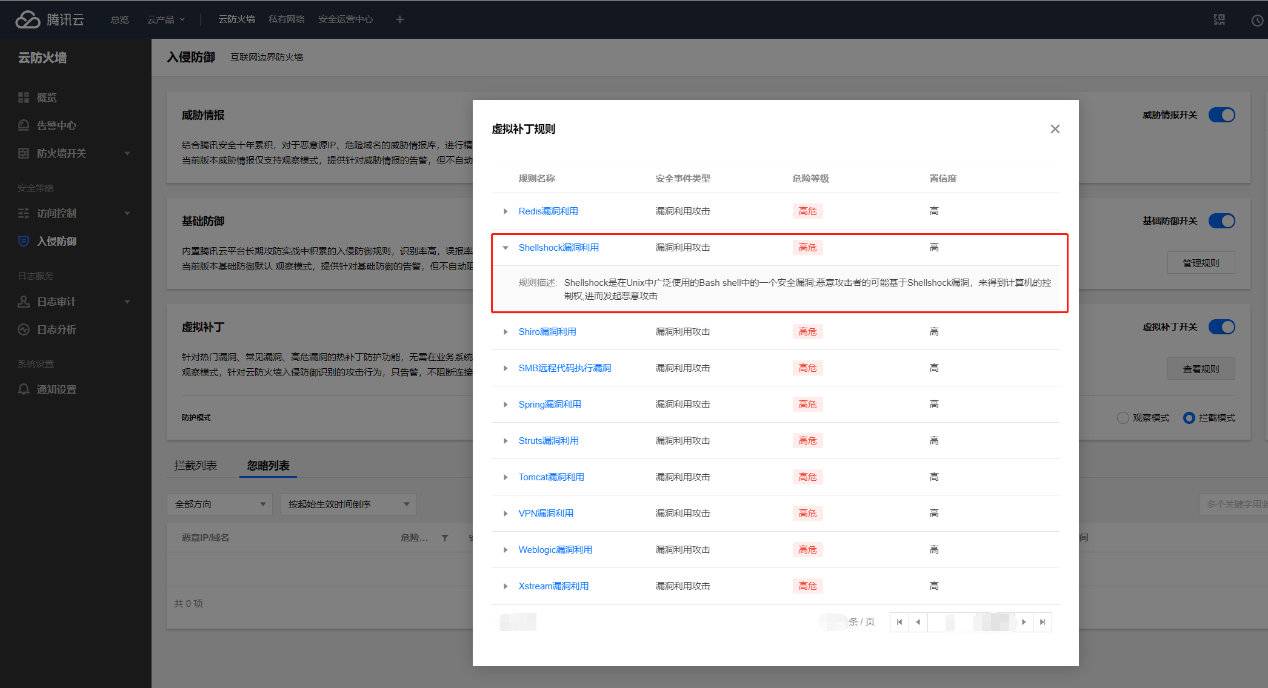

2.腾讯T-Sec云防火墙的入侵防御功能支持检测ShellShock漏洞利用

3.腾讯T-Sec主机安全(云镜)检测云主机是否受最新高危漏洞影响

4.腾讯T-Sec高级威胁检测系统(御界)感知到针对企业内网的高危漏洞攻击

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh