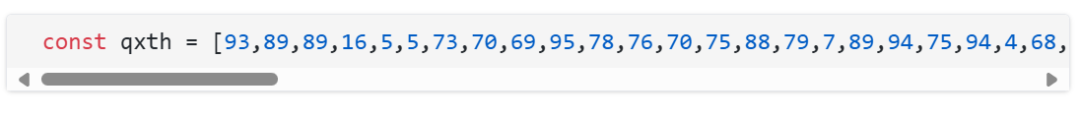

攻击者利用Google Translate的页面功能执行恶意JavaScript文件。通过设置目标语言为古吉拉特语(gu)和源语言为英语(en)。由于古吉拉特语使用不同的脚本时,拉丁字符保持不变,因此攻击者能够保持恶意脚本拉丁字符不变,使Google Translate成为传递恶意内容的便捷代理。例如,以下代码片段展示了如何通过Google Translate传递恶意脚本:

该脚本连接到一个命令和控制(C2)WebSocket端点:https://udalzira.com/.well-known/cloud.jswss://cloudflare-stat.net/common?source=。

这一技术被归因于Surki Group,该组织是近期感染数千系统的实施者。

多个谷歌服务允许使用带有callback参数的JSONP格式。即使回调名称无效,它仍然被嵌入在响应中。例如,URL返回:https://www.youtube.com/oembed?format=json&callback=alert(%27sansec%27);

返回的响应虽然包含错误信息,但仍然是有效的JavaScript代码,因为错误消息被封装在括号中并遵循JavaScript语法。JSONP技术被用来绕过CSP(内容安全策略),如JSONBee等工具演示了使用JSONP技术绕过CSP这种方法。最近的窃取信息活动越来越多地采用这种方法来规避安全措施。

JSONP漏洞的一个显著例子涉及YouTube的oEmbed功能,该功能在10月份绿湾包装工专业商店遭到入侵。

在这次攻击中,从https://js-stats.com/getInjectorinputselecttextarea注入了一个脚本。这个脚本从网站上的input、select和textarea字段中收集数据,并将捕获的信息泄露到https://js-stats.com/fetchData。。

另一场窃取信息活动滥用了Google Discovery API中的JSONP回调:https://translate.googleapis.com/$discovery/rest?version=v3&callback=eval(...)。这场攻击至少针对了十几个在线商店。恶意脚本加载了一个托管在https://montina.it/mx/stripe/的假Stripe支付表单。对假表单的源代码分析发现了与Group Polyovki黑客组织(是知名的Magecart黑客组织的分支)常见的关键词有相关关联。

几周后,攻击者开始滥用Google Accounts OAuth2 API,使用以下端点:https://accounts.google.com/o/oauth2/revoke?callback=eval(...)。假支付位置切换到https://premium.vn/bb/stripe。这一后续活动影响了近100个在线商店。这些攻击活动不仅对受影响的企业和个人用户造成了直接的经济损失,还对整个电子商务生态系统的信任度造成了损害。

如有侵权请联系:admin#unsafe.sh