2025-1-6 08:0:36 Author: www.securityinfo.it(查看原文) 阅读量:2 收藏

Gen 06, 2025 Attacchi, Hacking, Intrusione, Malware, News, Phishing, Tecnologia, Vulnerabilità

Nel corso della scorsa settimana, il CERT-AGID ha identificato e analizzato 14 campagne malevole nel contesto italiano di sua competenza.

Tra queste, 12 erano mirate specificamente a obiettivi italiani, mentre le altre 2, sebbene di natura generica, hanno comunque coinvolto l’Italia.

Ai propri enti accreditati, il CERT-AGID ha fornito 194 indicatori di compromissione (IoC) rilevati nel corso delle attività di monitoraggio.

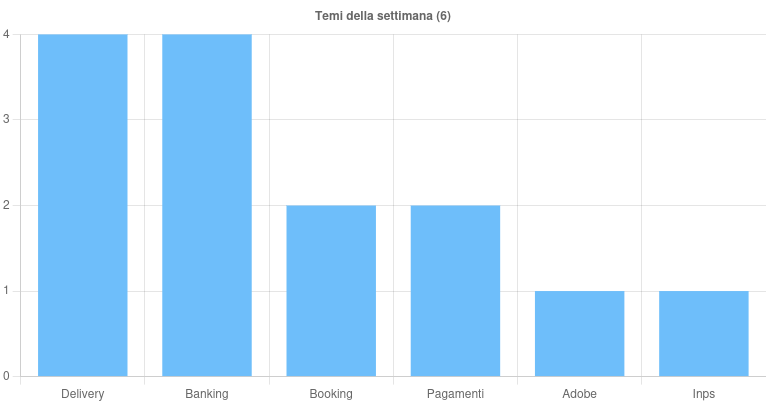

I temi della settimana

Nella settimana passata sono stati individuati sette temi principali sfruttati per condurre campagne malevole sul territorio italiano.

Tra i più rilevanti si segnalano Delivery, utilizzato per campagne di smishing mirate contro i clienti di Poste Italiane.

Il CERT-AGID ha identificato 14 campagne malevole ed emesso 194 indicatori di compromissione.

Immancabilmente troviamo il Banking, tema centrale in campagne di phishing via PEC, in particolare contro i clienti di Intesa Sanpaolo. Lo stesso argomento è stato impiegato in una campagna generica di phishing che ha preso di mira Capital One.

Un altro tema gettonato è da sempre quello dei Pagamenti, stavolta sfruttato in due campagne malware, una di portata generica volta alla diffusione del trojan FormBook e una specificamente italiana che distribuisce il malware XWorm.

Il tema Booking è stato utilizzato come pretesto per la distribuzione dei malware AsyncRAT e LummaStealer, mentre gli altri temi individuati sono stati impiegati per una varietà di campagne di malware e phishing rivolte a diversi obiettivi.

Tra gli eventi più significativi della settimana si segnala un’intensificazione delle campagne di smishing rivolte ai clienti di Poste Italiane, finalizzate al furto di dati personali e finanziari.

Tramite SMS fraudolenti, gli utenti vengono avvisati di presunti problemi legati alla consegna di un pacco e indirizzati su una pagina web ingannevole, dove vengono richieste informazioni personali e dati delle carte di credito.

Un altro episodio di rilievo riguarda la diffusione di un presunto breach che ha coinvolto una non precisata suite di soluzioni software specializzata in marketing e comunicazione aziendale.

Fonte: CERT-AGID

I dati sottratti e divulgati includono informazioni anagrafiche, indirizzi email e numeri di telefono, con potenziali impatti significativi sulla privacy degli utenti coinvolti.

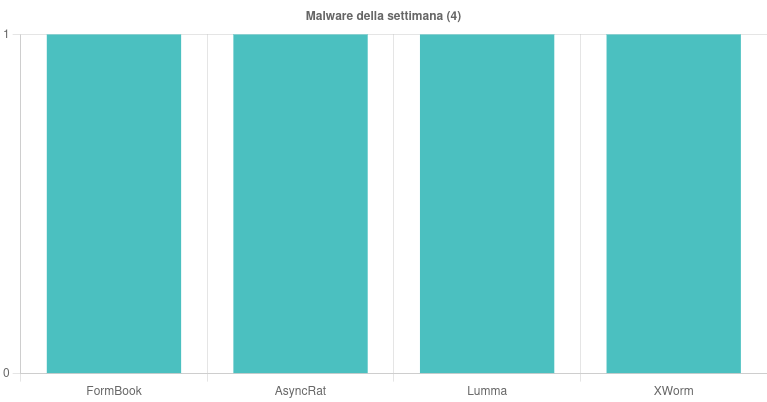

Malware della settimana

Nel corso della settimana sono state identificate quattro famiglie di malware che hanno colpito il territorio italiano, distinguendosi per modalità di diffusione e tematiche sfruttate.

FormBook ha visto una campagna di portata generica basata sul tema “Pagamenti”, diffusa attraverso email contenenti un allegato in formato RAR.

AsyncRAT è stato impiegato in una campagna specificamente italiana a tema “Booking”, veicolata tramite email con allegati in formato HTML.

Lumma è stato protagonista di un’altra campagna italiana sempre legata al tema “Booking”, anch’essa distribuita tramite email con allegati in formato HTML.

Infine, XWorm è stato usato per una campagna italiana incentrata sul tema “Pagamenti”, diffusa tramite email con allegati ZIP.

Fonte: CERT-AGID

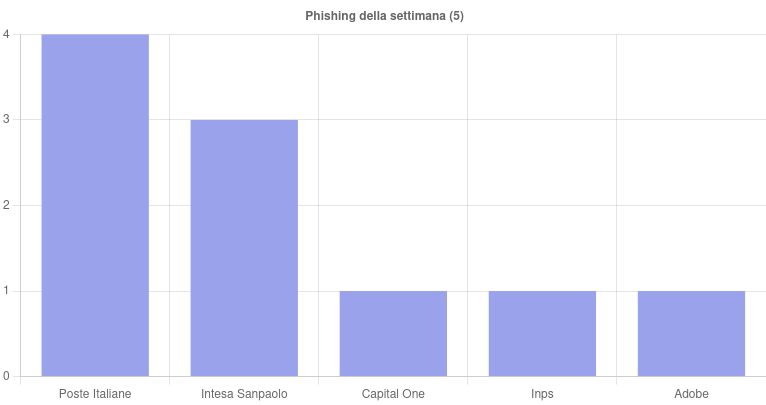

Phishing della settimana

Questa settimana sono stati cinque i brand colpiti da campagne di phishing, con un’intensificazione delle attività legate a Poste Italiane e Intesa Sanpaolo.

Le campagne a tema Poste Italiane si sono focalizzate prevalentemente su attacchi di smishing, sfruttando falsi messaggi relativi a presunti problemi con la consegna di pacchi.

Questi tentativi fraudolenti, come abbiamo scritto, miravano a indurre gli utenti a condividere dati sensibili, tra cui credenziali personali e informazioni di pagamento.

Per quanto riguarda Intesa Sanpaolo, le campagne si sono concentrate su email PEC di phishing, spesso sofisticate e apparentemente autentiche, con l’obiettivo di sottrarre informazioni bancarie.

Fonte: CERT-AGID

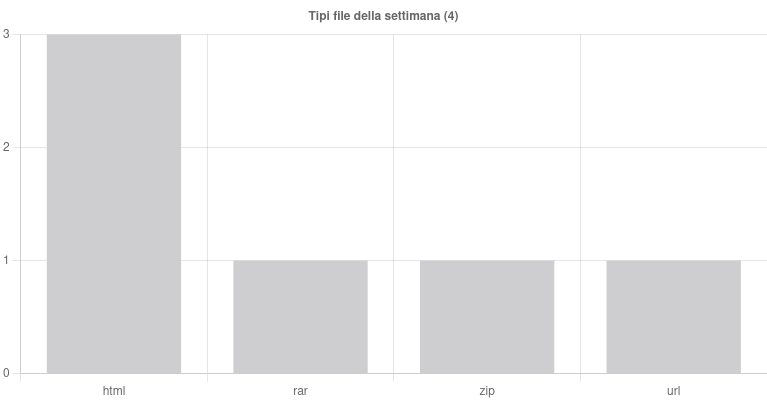

Formati e canali di diffusione

Il rapporto settimanale del CERT-AGID ha evidenziato l’impiego di quattro tipologie di file per la distribuzione di contenuti dannosi.

Tra i formati analizzati, i file HTML si sono rivelati i più utilizzati, con tre diverse campagne che ne hanno sfruttato il potenziale. Seguono i file RAR, ZIP e URL, ciascuno impiegato in una singola campagna.

Le email si confermano il canale preferito dai criminali informatici, con sette campagne individuate che sfruttano questo mezzo per raggiungere le vittime. Gli SMS non sono stati da meno, rappresentando il vettore di attacco per quattro campagne malevole.

Infine, la posta elettronica certificata (PEC) è stata bersaglio di tre campagne, segnalando una crescente diversificazione nelle tecniche di attacco, che mirano a colpire in modo mirato e sofisticato diversi canali di comunicazione.

Fonte: CERT-AGID

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh