德国、法国、瑞典、荷兰算不算北约的成员国?援引外交部网站上的介绍,当然算:

【名 称】 北大西洋公约组织(简称北约),英文North Atlantic Treaty Organization(英文简称NATO)。

【成 员】 32国:美国、加拿大、英国、法国、荷兰、比利时、卢森堡、丹麦、挪威、冰岛、葡萄牙、意大利、希腊、土耳其、德国、西班牙、波兰、匈牙利、捷克、爱沙尼亚、拉脱维亚、立陶宛、斯洛文尼亚、斯洛伐克、罗马尼亚、保加利亚、克罗地亚、阿尔巴尼亚、黑山、北马其顿、芬兰、瑞典。

也就是说,德法瑞荷这几个国家的大学,把一个在高频无线电通信中使用的加密算法——HALFLOOP-24加密算法给破解了!这个算法的应用场景并不普通,它的用户主要是美国军方和北约,算法本身是一个对称加密算法,用于高频无线电通信中的安全链路建立协议,这个算法被破解了,整个通信的安全性基本上就和您拜拜了。所以,你们说,这几个研究人员应不应该被枪毙?

实际上,这个在2024年的38C3上发表的主题演讲Breaking NATO Radio Encryption,它并不是一个2024年的研究成果,而是从2021年开始每年一篇(一共三篇)研究论文的总结:

https://doi.org/10.46586/tosc.v2022.i3.217-238 Cryptanalysis of the SoDark Cipher for HF Radio Automatic Link Establishment

https://doi.org/10.46586/tosc.v2023.i4.58-82 Breaking HALFLOOP-24

https://doi.org/10.46586/tosc.v2021.i3.36-53 Cryptanalysis of HALFLOOP Block Ciphers(还有一个更浮夸的标题 Destroying HALFLOOP-24)

首先说一下背景知识,如果打仗,我们肯定不能完全依赖互联网(尽管互联网的最重要设计初衷之一就是为了打仗会炸断电话线考虑的),无线电这时候就成了很好的选择,但是这都2024年了,无线电也得加密对不对。总之NATO也好美帝也好就开始抄作业(不只是大学生期末考试的时候会去找考古卷),把历史上的算法拿过来做参考,首先给所谓的自动链路建立 (ALE) 协议引入了一个56位密钥的Lattice/SoDark密码(哈哈哈这抄作业一看就知道抄了谁对不对),然后后来继续抄作业,就直接抄了AES,但是又不好意思直接用,就改了一下AES的设计,把它改成了一个叫做HALFLOOP的分组密码算法,然后还在2017年纳入了标准(就在网上,大家可以去访问呢):

https://quicksearch.dla.mil/qsDocDetails.aspx?ident_number=67563

这个HALFLOOP本质上就是AES的魔改版本(上图),如果大家去读过AES(当然我们这里说的AES就是指的AES Rijndael这一个算法衍生出来的NIST标准实现)的设计,就会发现相当的精妙,短短10轮就能够对抗各类密码分析,这么安全的一个设计,你说为什么要被魔改?我们也不知道,只知道魔改很容易出问题,果然被安全研究人员一研究就抓到问题了,而且说来你可能不太相信,这个攻击假使让搞密码分析(Cryptanalysis)的人知道,要活活气死。。。所以究竟是什么问题呢?

先铺垫一下基本的知识,首先我们知道HALFLOOP是个和AES很像的分组密码(block cipher),一个确定密钥的分组密码算法可以认为是一个伪随机置换,从信息论的角度,攻破分组密码就是要找到一个区分器,从而把它和随机置换加以区分。听到这里,没有密码学知识的同学估计已经完全懵圈了,算了,给大家介绍一个题目——0ctf 2016年的两道密码学题目people square和arsenal,如果你能做完这两个题目,对分组密码的区分器以及什么差分分析、线性分析都不会太发怵了。

推荐一个writeup:https://zhuanlan.zhihu.com/p/589191215

我们再讲一下历史,最早的分组密码算法标准——DES算法是上个世纪70年代设计的,后来在上世纪80年代末到90年代初,密码分析研究人员提出了差分分析和线性分析技术,而且还引出了一些陈年往事:据说当时设计DES的IBM团队的人一开始就知道差分分析技术,而且还专门给DES挑选了抗差分分析的S-box,但是遮遮掩掩直到最后差分分析的研究论文发表了才说出来。等到AES设计竞赛开始的时候(1997年),所有分组密码的基本安全要求就是要对抗差分分析。一个基本的结论就是说,现代的分组密码,除非你把它的加密轮数(round)减到很低(比如AES降到只有4轮)才有可能找到可实际操作的差分和线性攻击。

那这个HALFLOOP为什么会让现代密码学家气抖冷呢?因为它作为一个进入到21世纪还在军事标准里面使用的算法,竟然无法抵御差分分析,实际上看起来是非常奇怪的,因为按照下图所示,它甚至用了AES的S-box,这个是抵御差分分析的关键组件之一:

这里要再介绍一个叫做tweakable block cipher的概念,这是Crypto 2002年的时候一篇论文(作者里面有RSA的Ron Rivest和伯克利的安全大佬David Wagner,而且我们知道Ron设计的算法有雷的概率还蛮大的,比如著名的RC4)

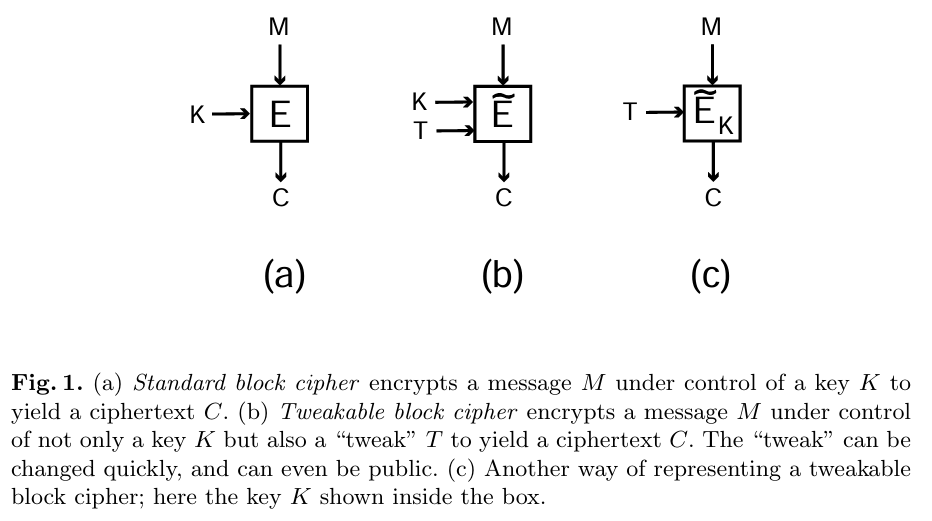

这个tweakable是什么意思呢?按照下图的图示,大概是想说明block cipher在key固定的情况下,还需要给一个特定的输入(tweak),这个输入可以让block cipher产生不同的“变种”,也就是说数据驱动了结构变化:

这种设计直觉上就有点不太妙:万一结构变化了,安全性也跟着变化呢?实际上HALFLOOP的主要问题就在于它也是一个tweakable block cipher,它的tweak影响了密钥生成(key schedule),而这个结构的变化产生了很微妙的影响,如果攻击者有办法控制特定的明文(选择明文攻击),在实际场景下,只需要6对明文-密文-tweak就可以完成攻击!熟悉差分攻击的同学可能都知道,对于现代分组密码的完整轮数的差分分析,一般都需要接近穷举密钥长度复杂度的数据,而针对HALFLOOP的攻击居然可以只用这么少的数据就完成攻击,你说密码分析学家要不要气死?

实际上,在作者的系列文章的第三篇里面,他们针对特定的应用场景(就是前面讲的自动链路建立那个ALE协议),把之前一篇论文的攻击复杂度从需要监听链路541年降低到了2小时,而且只需要进行2的48次方(对于现代计算机来说这个已经是非常实际的复杂度)和5G内存就可以完成密钥恢复(也就是找到了区分器)!

具体的技术细节,我们留给那些有密码分析特别是差分分析基础的同学去自自行研究(或者选择什么也不做,周末看看电影吧)

写到最后,我们又想起来一则旧闻:

https://news.qq.com/rain/a/20200613A0BI2R00

不过对于她行为的界定,毕竟最终不是由我们普通人作出的。做人要有底线。人生在世,当有所为,有所不为。损害国家的利益,换来短暂的荣耀是耻辱。何况还连累了自己家人的声誉,可以算是不忠不孝。

如今美中关系恶化,为冷战以来之最。中国的北斗导航系统存在至关重要,因此一提起“北斗”被“破译”的往事,大家难免有点愤怒。好在,高杏欣的行为并没有对“北斗”造成实质上的影响。

去年底传出消息说高杏欣被所在的公司解雇,网上已经有不少为高杏欣“洗底”的文章,可见她确实有回国混口饭吃的打算。只不过依现在美国的局势,她恐怕暂时回不了国。

而美国虽然有大规模的游行抗议,但是目前看不出有真正崩溃的迹象。所以回不了国的高杏欣,可以暂时等待美国的骚乱平息,继续留在美国发光发热,当一颗美国的螺丝钉。

于是我们也想要奉劝今天介绍的这项研究的相关研究成员,做人要有底线。人生在世,当有所为,有所不为。身为北约人,损害北约的利益,换来短暂的荣耀是耻辱。

原视频:https://media.ccc.de/v/38c3-breaking-nato-radio-encryption

如有侵权请联系:admin#unsafe.sh