Ivanti Connect Secure(ICS) 是 Ivanti 公司旗下的一款企业级 SSL VPN 解决方案,支持远程安全接入、身份验证和访问控制等关键功能。

2025 年 1 月,Ivanti 官方发布安全公告,修复了 Ivanti Connect Secure 中的两个堆栈溢出漏洞,其中 CVE-2025-0282 为关键的未经授权远程代码执行漏洞。该漏洞已被证实在野外被积极利用,建议受影响的用户尽快升级至安全版本,避免受到进一步攻击。

Ivanti Connect Secure(ICS) 是 Ivanti 公司旗下的一款企业级 SSL VPN 解决方案,支持远程安全接入、身份验证和访问控制等关键功能。

2025 年 1 月,Ivanti 官方发布安全公告,修复了 Ivanti Connect Secure 中的两个堆栈溢出漏洞,其中 CVE-2025-0282 为关键的未经授权远程代码执行漏洞。该漏洞已被证实在野外被积极利用,建议受影响的用户尽快升级至安全版本,避免受到进一步攻击。

漏洞成因

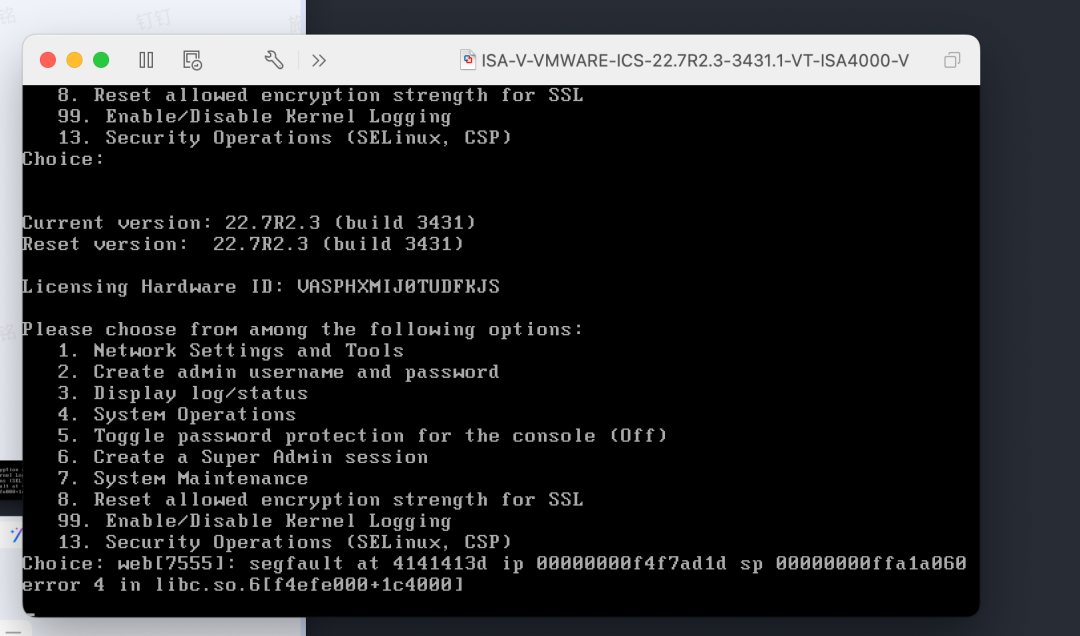

该漏洞源于 Ivanti Connect Secure VPN 网关处理特定协议时,对传入的某些字段缺乏正确的长度校验,错误地将输入字符串长度作为拷贝限制参数,导致了堆栈溢出风险。当攻击者向设备发送超长字符串时,溢出的数据将覆盖其他栈上变量及返回地址,从而实现远程代码执行。

该过程在默认配置下即可触发,并且因设备本身启用了 ASLR、PIE 等安全机制,虽增加了漏洞利用难度,但并未阻止在野攻击者成功完成恶意利用。

攻击者成功利用该漏洞,可在 Ivanti Connect Secure 设备上执行任意命令或植入后门程序,可能产生VPN 设备完全失控、内部网络横向移动、敏感数据泄露、成为其他恶意攻击跳板等风险。

处置优先级:高

漏洞类型:堆栈缓冲区溢出

漏洞危害等级:严重

触发方式:网络远程

权限认证要求:无需权限(Pre-Auth)

系统配置要求:默认配置即可触发,主要影响特定版本(22.7R2 系列)

用户交互要求:无需用户交互

利用成熟度:已出现在野攻击

修复复杂度:低,官方提供补丁修复方案

根据 Ivanti 官方公告与公开信息,以下版本的 Ivanti Connect Secure 设备存在此漏洞风险:

● Ivanti Connect Secure 22.7R2(22.7R2.4 及之前的补丁版本)

● 同时可能影响仍在使用旧版本的 Ivanti Policy Secure、Neurons for ZTA 等相关产品,但官方尚未完全发布全部修复,需要额外关注。

若检测到任何利用痕迹或设备完整性受损迹象,Ivanti 官方推荐进行“设备出厂重置”操作,并在干净环境下重新部署,以杜绝残留后门或配置篡改。升级完成后重新进行完整性检测,验证系统文件哈希与官方清单一致。

1月9日 互联网公开披露该漏洞

1月10日 长亭应急安全实验室复现漏洞

1月11日 长亭安全应急响应中心发布通告

参考资料:

[1]. https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Connect-Secure-Policy-Secure-ZTA-Gateways-CVE-2025-0282-CVE-2025-0283

全力进行产品升级

及时将风险提示预案发送给客户

检测业务是否受到此次漏洞影响

请联系长亭应急服务团队

7*24小时,守护您的安全

第一时间找到我们: