IBM X-Force Incident Response Intelligence Services (IRIS)研究人员在5月发现了伊朗黑客组织APT 35 (Charming Kitten、Phosphorous或ITG18)的一个在线服务器,该服务器是一个虚拟私有云服务器,由于安全设置错误配置导致暴露在互联网上。该服务器上有多个APT 35的域名,上面还保存着超过40GB的数据。

数据中包括接近5小时的视频会议信息,这些视频主要是用于培训黑客。从视频来看,其中部分受害者包括美国和希腊海军的个人账号、以及针对美国官员的钓鱼攻击活动。

培训视频

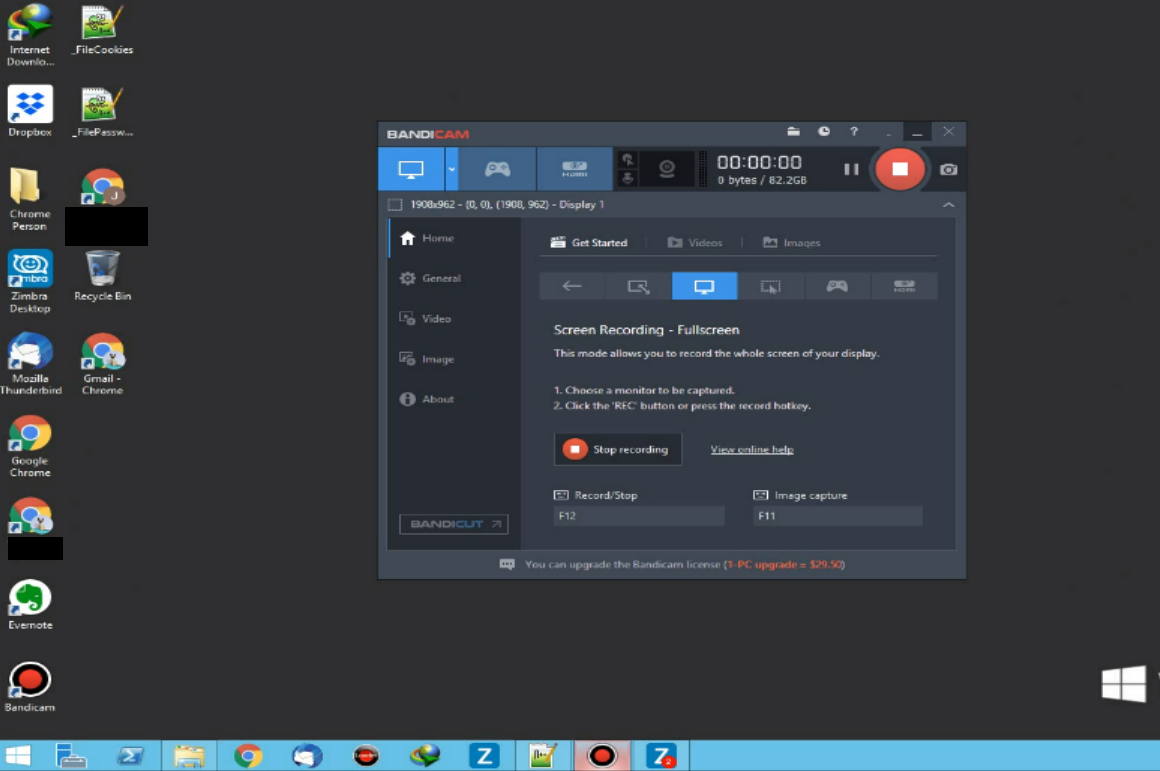

研究人员发现的视频文件是一个名为Bandicam的桌面录屏软件录制的视频文件,时长在2分钟到2小时之间。文件的时间戳表明视频是在上传到APT 35服务器的前一天录制的。Bandicam 录制的视频中的APT 35运营者桌面如下所示:

图 1: Bandicam 录制的视频中的APT 35运营者桌面

视频文件中的5个名为“AOL.avi”、“Aol Contact.avi”、“Gmail.avi”、“Yahoo.avi”和“Hotmail.avi”,运营者使用含有每个平台凭证的Notepad文件,一个视频一个视频的复制粘贴到相关的网站上。运营者还证明了如何从这些平台上窃取不同的数据集,包括联系人、照片和相应的云存储。

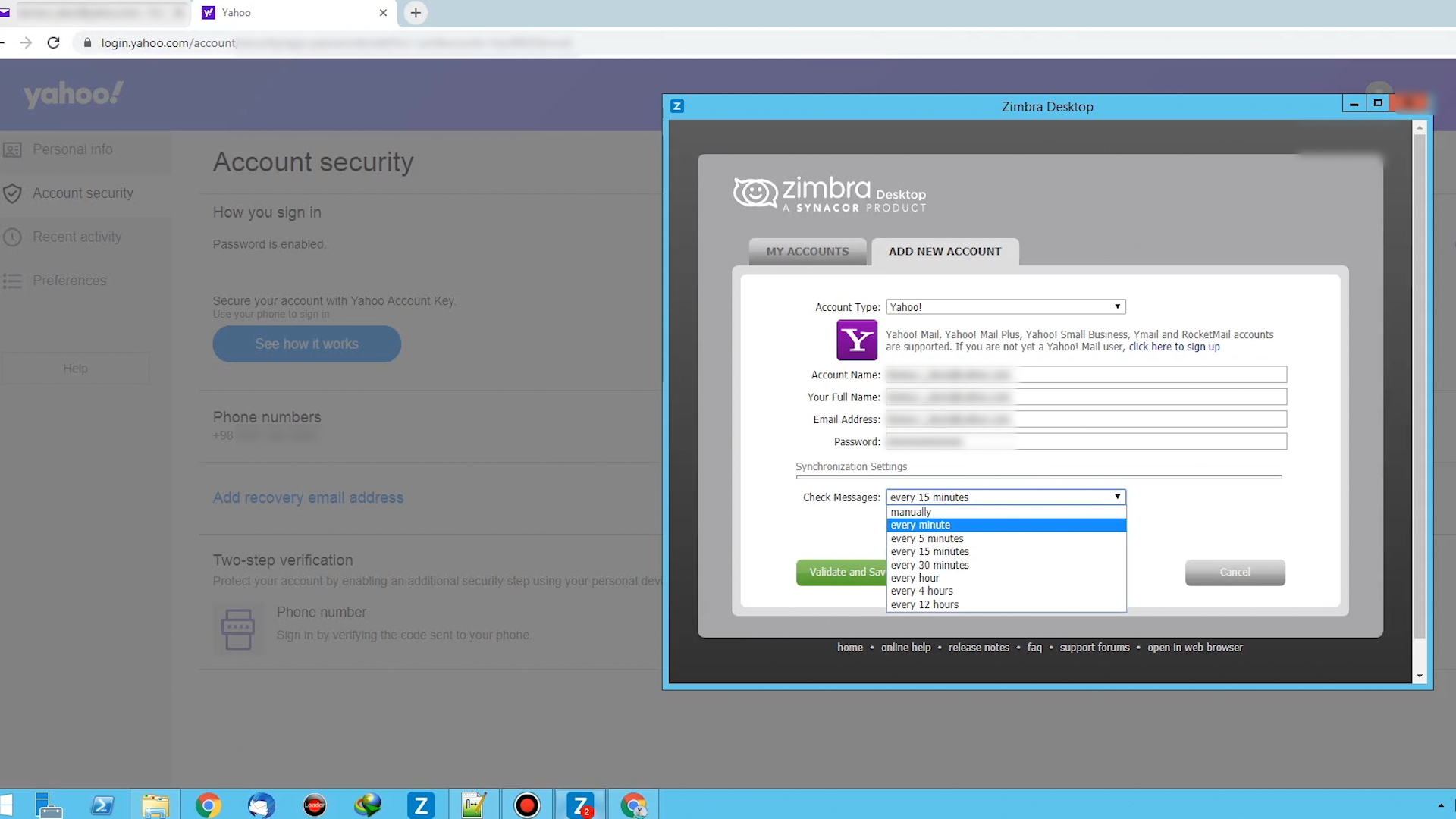

此外,运营者还修改了每个账号的账号安全设置来增加一个Zimbra账号,Zimbra是一个合法的邮件聚合平台。通过该平台,运营者可以同事监控和管理不同的被黑的邮件账号。

图 2: APT 35运营者同步个人账号到Zimbra

其中一些账户好像是攻击者的个人账户。

攻击者拥有的账户

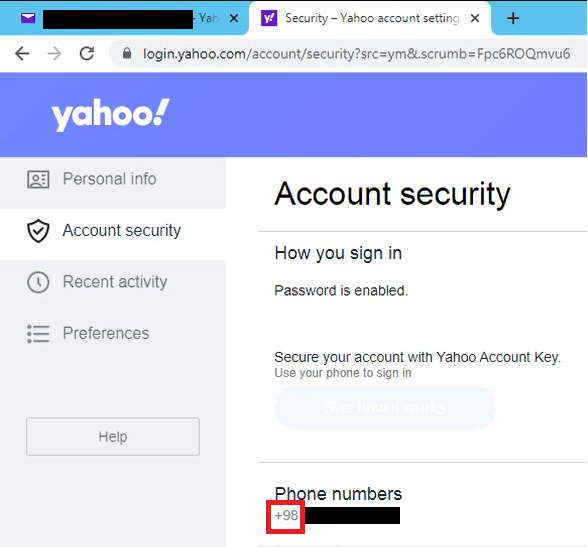

从教学视频来看,可以发现其中一些与攻击者相关的个人账号,比如伊朗国家代码开头的手机号。IBM X-Force IRIS分析认为Yahoo.avi 视频中的个人信息并不是一个真实存在的人,手机号为+98开头的。

图 3: 手机号为+98开头的个人账户

定向打击

其中3个视频表明APT 35成功入侵了美国海军人员和希腊海军官员的多个账号。尤其是,APT 35好像有多个相关人员个人邮箱和社交媒体账户的凭证。

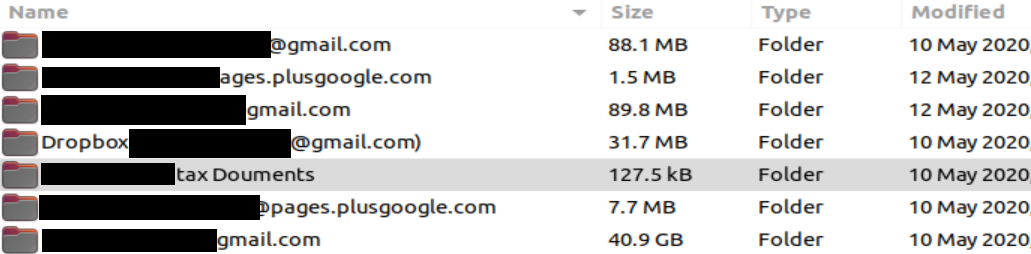

视频表明APT 35运营者成功访问受害者账户后,就会主动删除发送给被黑账户的可疑登陆的通知。运营者在添加webmail账户凭证到Zimbra之前会导出所有的账户联系人、照片、相关云存储站点的文档。APT 35服务器上含有从受害者账户导出(窃取)的数据:

图 4: APT 35服务器上的文件夹截图,文件夹中含有从受害者账户中窃取的数据

对非邮件账户,运营者会验证凭证和可能对应的站点,验证的站点种类包括:视频、音乐、披萨店、学生经济资助、市政、银行、婴儿产品、视频游戏、移动运营商等。此外,攻击者还收集了很多这些个人的社交信息。运营者对2个个人在至少75个不同的网站上验证了凭证。

IBM X-Force IRIS研究人员目前还没有发现这2名军事人员的工作网络凭证被黑的证据。但攻击者也有可能在军事成员的个人文件中搜索了特定信息来使APT 35来进一步扩展对美国和希腊海军的网络监控活动。

APT 35活动目标和时间线

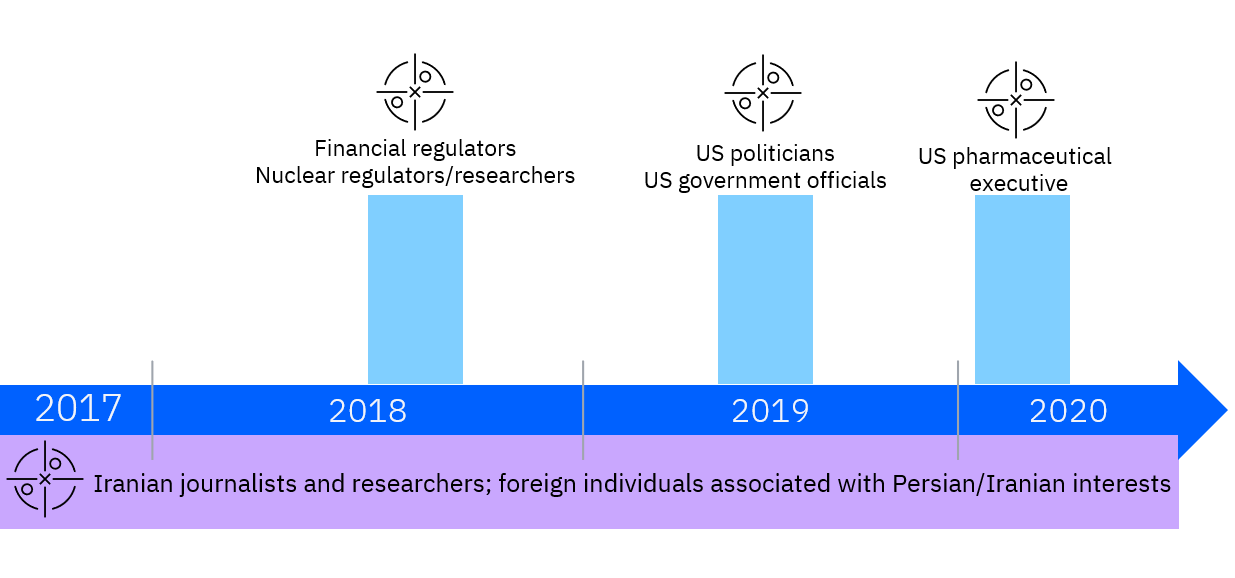

美国和希腊属于战略盟友,签署了近80年的多方防御合作协议。美军在希腊东地中海的克里特岛设有美国海军基地。APT 35的一些目标类型在过去3年间是持续的,但也有一些目标是与特定的地缘政治事件相关的。比如,APT 35在过去3年里持续攻击与伊朗关联的个人,2018年该组织还攻击了与美国外国资产控制办公室(负责组织和实施经济制裁)有关联的个人。这一时机与美国扩大对伊朗的制裁完全吻合。2020年4约,APT 35攻击了与伊朗的COVID-19的爆发相关的药品管理联盟。APT 35攻击目标时间线如下所示:

图 5: APT 35攻击活动时间线

本文翻译自:https://securityintelligence.com/posts/new-research-exposes-iranian-threat-group-operations/ 与 https://thehackernews.com/2020/07/iranian-hacking-training-videos.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh