2020-07-30 13:00:00 Author: www.4hou.com(查看原文) 阅读量:210 收藏

2016年Mirai僵尸网络爆发,这种病毒以IoT设备为跳板,发动大规模DDoS攻击,先后引发了美国大断网、德国电信断网事件等一系列大规模网络安全事故。尽管病毒作者先后被抓捕,但是伴随其代码被作者公布,各种Mirai的变种相继出现。公布后的病毒代码犹如被开启的潘多拉魔盒,Mirai僵尸网络家族潜藏于互联网中,在过去4年的时间里,与庞大的互联网体系形成了诡异的共生状态,而由此引发的Miari家族攻击频繁发生,也成为了网络安全工作者的梦魇。

面对攻击,一群安全“杠精”潜伏出动,在与病毒和安全事件的对抗中,他们潜心修炼出一整套“Linux botnet/malware从捕获到分析”的组合拳法。今天小编有幸采访到这个团队的成员和其他同事,3位安全分析专家 刘亚、叶根深、金晔,作为本次XCon高端培训的明星导师,他们将和我们独家分享,与Linux botnet/malware正面对杠的那些经历!

演讲嘉宾

刘亚

资深安全分析专家

曾从事过高交互蜜罐软件的开发和维护,目前从事botnet的流量分析、样本自动化分析和botnet跟踪等方面的工作。曾多次在Botconf、VBConference、及xKungfoo等国内外会议上分享Linux botnet/malware方面的知识和经验。

叶根深

安全分析专家

曾在KCon/ISC/AVAR/ICANN上发表议题演讲,发现并命名多个针对Linux/IoT平台的APT攻击特马,检测到多个IoT在野0-day漏洞攻击。

金晔

安全分析专家

主要从事Windows及Linux IoT平台,大规模僵尸网络的发现、分析和追踪工作以及IoC自动化抽取系统的设计和开发。

1、2016年美国大断网发生后,你们第一时间做了什么?

刘亚:我们第一时间去查看了对当时检测到的Mirai的跟踪记录,看看是否捕获到了相关的指令。但很可惜只找到一条间接相关的指令。事后,我们做了分析和复盘,原因可能是因为我们跟踪时选错了分组,也可能是那会儿连接C2的bot太多了,导致好多bot连不上而收不到指令。后来,我们也及时完善了跟踪系统。

2、事件的发生,引发了你们哪些思考?又采取了什么行动?

金晔:最大的行动变化在于,我们对这类问题的关注度有所增加。因为当时正值美国大选的关键时刻,美国人很怕Mirai被用来影响大选,因此,国外很多安全研究人员对Mirai投入了更多的精力。当时,我们尽管无法直接参与,但也加大了在研究上的投入,同时,我们把这个事件作为提高自己的机会,分析和跟踪到的第一手信息也全都公开了,后来还获得了FBI的致谢。

3、一线对抗中,有什么有趣的案例可以分享吗?

叶根深:

去年2月份,我发现Fbot僵尸网络利用了Xiongmai DVRIP 0day RCE漏洞。最初,Anglerfish蜜罐注意到HTTP端口扫描的兴起,尽管不支持Xiongmai DVRIP的完整协议模拟,但是Anglerfish能够对这些HTTP扫描和DVRIP扫描进行Fuzzing,并且即使Bot和Honeypot之间的交互无法全部完成,也能够捕获Fbot样本。

随后我使用MITM技术,将Fbot扫描流量转发到真正的Xiongmai DVR设备,并捕获了完整的0-day漏洞利用过程。

植入过程:

· 首先,被感染Fbot的设备会通过基础的HTTP请求去扫描TCP:80, 81, 88, 8000, 8080端口,当目标设备返回符合的特征后,Fbot会把这个IP和端口上报给 Reporter(185.61.138.13:6565)。

· 接着,Fbot Loader(185.61.138.13)通过设备默认密码 “admin/空密码” 登录目标设备Web端口,当目标设备返回符合的特征后,Fbot Loader再次使用设备默认密码 “admin/tlJwpbo6” 登录DVRIP服务(TCP:34567)。

· 然后,Fbot Loader(185.61.138.13)会通过Xiongmai DVRIP升级接口漏洞,上传恶意的升级压缩包并在TCP/9000端口创建Telnet后门。

· 最后,Fbot Loader(185.61.138.13)通过这个Telnet后门(TCP/9000端口)植入Fbot Downloader样本

还可以再分享一个攻防对抗的案例:

传统的Miria Botnet是利用Telnet管理接口将Mirai Bot样本植入到易感染的设备中。

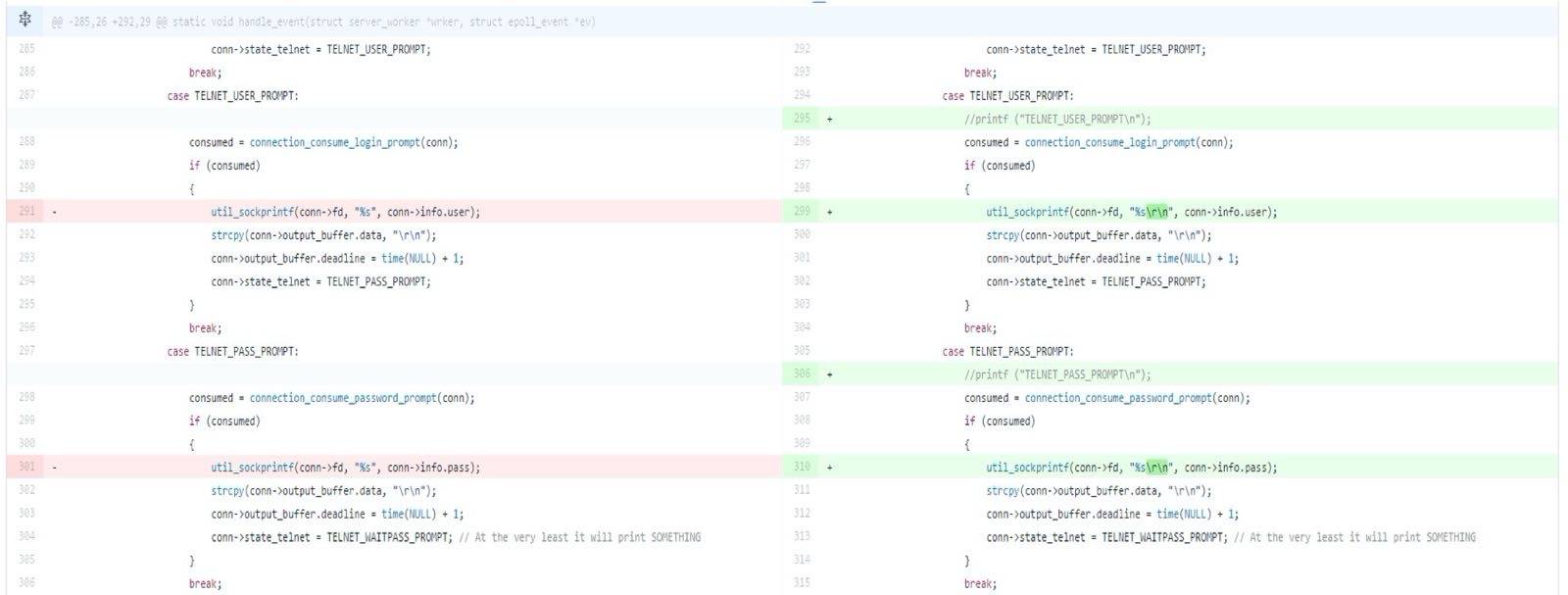

1.泄漏的Mirai Loader在Telent账号密码验证过程中存在Bug,导致大量的Mirai Botnet并不能真正地感染目标设备。

2.Mirai Loader通过探测目标设备特征来判断是否为蜜罐,比如shell提示符,'/bin/echo'文件等。

3.通过研究Mirai Loader代码,以及在野Telnet协议交互命令开发定制化的Telnet蜜罐。

4、持续的研究中,你们有了哪些新的收获?

金晔:经过大量的实践和对一线对抗经验的总结,我们发现:Mirai的加密配置机制常常是解开Mirai变种以及借鉴相关代码的其它家族的钥匙,我们这次培训也会重点介绍这部分的分析技巧。

5、谈到培训,这次会带来什么样的课程内容呢?

刘亚:这次我们会带来《Linux botnet/malware从捕获到分析》。会在课程中分享很多我们在一线对抗的真实案例,把我们的经验教训毫无保留的和大家分享,也希望能带给大家一些技能上的提升和收获。

6、设立这样的课程,初衷是什么呢?

叶根深:因为目前绝大部分Linux botnet是用来发起DDoS攻击的,这种攻击的危害大家都知道,我也不用再过多赘述了。除此之外,由它产生的另外的危害,一方面是挖矿,另一方面就是用来搭建代理网络。但不论是那种情况,造成的核心危害都在于:你的设备一旦被攻击者感染,理论上黑客都拥有了对设备的绝对控制权,这个的影响力还是非常巨大的。所以,出于对攻击危害的对抗,我们希望能分享我们在技术应用层面的发现和研究成果。

7、这次培训,最大的特色是什么?

刘亚:我觉得可以用两个词来概括吧。一个是全面完整,再一个就是紧贴实际。这一次的课程内容会完整地覆盖从捕获到分析的过程,培训之后,学员就可以独立的从零开始搭建蜜罐并完成捕获和分析。同时我们课程的内容设计围绕当前最流行的家族,有非常多真实的有趣的案例作为分享和实践。

8、课程面向什么样的人群?

叶根深:我们的课程内容目标对象其实比较广泛,比如:网络安全公司的botnet威胁分析人员;一线安服等涉及Linux样本分析的人员;一般公司的IT安全相关人员,都可以来参与我们的培训,大家也会在实操的技能上获得提升。

9、对于学员来说,会有怎样的收获呢?

金晔:我们这次培训的核心目标是在有限的时间内让学员学到对捕获和分析当下流行的Linux botnet家族最有用的知识和技能,通过我们对抗botnet的经验和教训的分享,把分析重点放在botnet防御最关键的IoC提取上,让学员少走弯路,帮大家打通技术上的致碍点。可以分析对自己的扫描,能够分析未知的Linux ELF文件

10、用一句话来推荐一下你们的课程

刘亚:干货特别多、案例特别多、实操特别多,感觉大家也会觉得收获特别多吧!

和三位专家聊过之后,小编最大的感受就是:对于这次XCon的高端培训,导师们不仅做了非常充分的准备,同时在实操实践方面也下了非常多的功夫。这一次我们将打破传统的课堂式讲授,在实操实践中一起练就一套直面威胁的《Linux botnet/malware从捕获到分析》的组合套拳,一起和安全威胁正面Battle!

报名方式

1、培训时间:2020年8月19日-20日

2、培训地点:北京(具体地点将于近期公布)

3、报名时间:即日起-2020年8月10日

4、报名费用:7999元/人(费用含:培训课程费、2个培训日午餐)

【即日起,在嘶票平台购买本培训,即可享受"满5000元-500元"的惊喜礼遇】

5、报名人数:仅限20人,报满即止

6、报名要求:参加本课程的学员需要具备如下知识:

(1)熟悉Linux常见命令,会使用Linux

(2)有逆向基础,会使用IDA这类分析工具

(3)了解ELF文件,能看懂常见的x86汇编指令

7、特别说明:

学员需自带电脑,并安装好以下软件:最新版本的VirtualBox、IDA

*课程导师将提供VirtualBox虚拟机,里面包含课程所需的工具、样本和代码

8、报名方式

XCon组委会已委托北京嘶吼文化传媒有限公司旗下售票平台——嘶票为会议活动及培训课程报名服务供应商。主办方将严格保护个人信息谨防泄漏,请如实填写您的注册信息,用于课程开始前的验证。

(1)长按识别下方二维码,进入【嘶票】在线报名,选择:高端培训(一)Linux botnet/malware从捕获到分析

(2)对公支付:请将以下内容发送邮件至[email protected],主题为:XCon2020参会报名。正文中需包含:姓名、所在公司、职位、开票信息、邮箱地址、联络地址、联系电话、特殊饮食。

*注册信息务必填写完全且真实,以便组委会为您投递发票类重要物品。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh