阅读: 1

一、漏洞概述

北京时间2020年7月31日,IBM官方发布通告修复了WebSphere Application Server(WAS)中的一个远程代码执行漏洞(CVE-2020-4534)。

该漏洞由于未正确处理UNC路径而导致,经过本地身份认证后,攻击者可以利用该漏洞完成代码执行,漏洞评分为7.8分。

该漏洞(CVE-2020-4534)由绿盟科技伏影实验室发现并提交至IBM。

经专家判断,该漏洞可以与此前绿盟科技提交至IBM的CVE-2020-4450组合利用,无需身份认证即可在目标服务端执行任意代码,获取系统权限,进而接管服务器。

请相关用户尽快修复此漏洞,以缓解此漏洞带来的风险。

参考链接:

https://www.ibm.com/support/pages/node/6255074

https://www.ibm.com/support/pages/node/6254980

二、影响范围

受影响版本

- WebSphere Application Server 9.0

- WebSphere Application Server 8.5

- WebSphere Application Server 8.0

- WebSphere Application Server 7.0

三、漏洞检测

3.1 版本检测

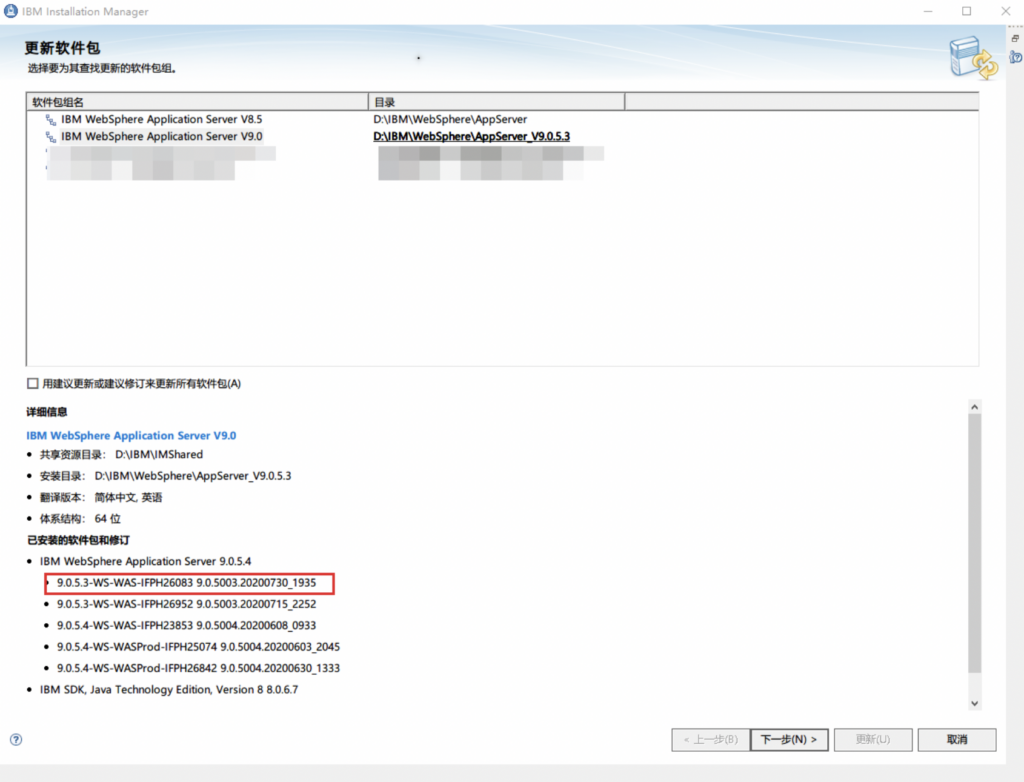

用户可通过IBM Installation Manager->更新,查看已安装的软件包和修订,检查当前是否已安装补丁PH26092。若存在该补丁信息,则不受漏洞影响。

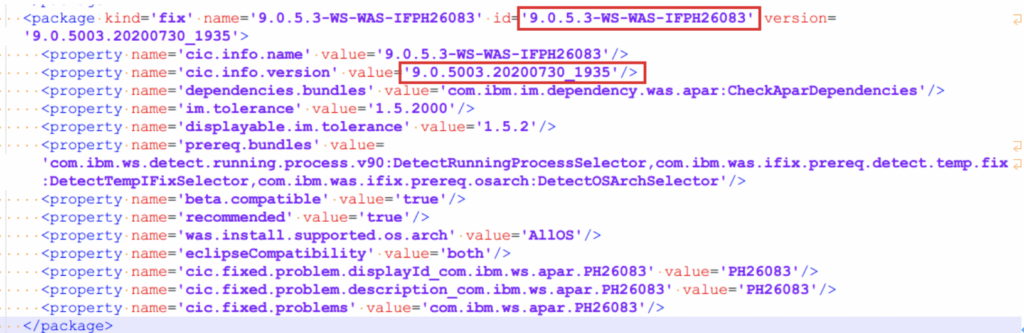

用户也可通过查看Installation Manager目录下的installed.xml文件,搜索PH26083检查当前是否安装补丁,若存在PH26083补丁信息,则当前不受漏洞影响。

四、漏洞防护

4.1 官方升级

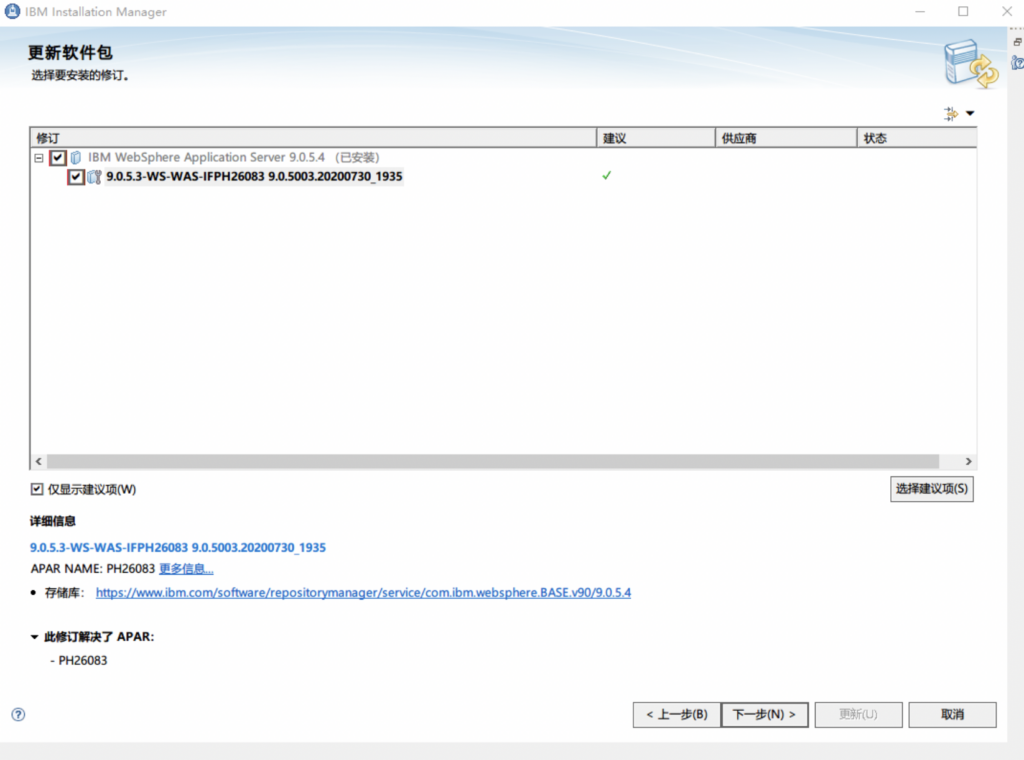

目前官方已发布补丁修复了该漏洞,对于已停止维护的版本也提供了安全补丁,请受影响的用户尽快安装进行防护。

相关用户可通过IBM Installation Manager进行升级,根据提示进行版本更新、安装补丁PH26083。

用户也可至官网手动下载补丁并安装。

补丁下载链接:

https://www.ibm.com/support/pages/node/6254980

注:安装补丁之前请先关闭WebSphere服务,安装完成后再将服务开启。

4.2 产品防护

绿盟科技网络入侵防护系统(IPS)、网络入侵检测系统(IDS)的用户可通过升级规则包至最新版本,实现对此漏洞利用行为的检测防护能力。安全产品规则版本号如下:

| 安全防护产品 | 规则版本号 | 升级包下载链接 | 规则编号 |

| IPS&IDS | 5.6.10.23150 | http://update.nsfocus.com/update/downloads/id/107144 | 【24981】CVE-2020-4534;【24980】CVE-2020-4450 |

| IPS&IDS | 5.6.9.23150 | http://update.nsfocus.com/update/downloads/id/107143 | 【24981】CVE-2020-4534;【24980】CVE-2020-4450 |