今年2月发现4G LTE和5G 网络严重安全漏洞的研究团队近日提出一种针对VoLTE的新型攻击——ReVoLTE。攻击者利用该攻击可以打破VoLTE语音使用的加密,并对特定通话进行监听。

简介

Voice over LTE (VoLTE)是一种无缝融合在LTE标准中的基于包的电话服务,用于部署了4G LTE无线技术的移动电话、数据终端的标准高速无线通信,包括物联网设备和可穿戴设备。目前,所有的大型电信运营商都使用VoLTE 服务。为了确保通话安全, VoLTE 用流密码的方式加密了电话和网络之间的声音数据。对每个通话内容,流密码可以生成唯一的密钥流来预防密钥流重用的问题。

ReVoLTE攻击

ReVoLTE攻击利用的并不是VoLTE 协议的漏洞,而是利用运营商LTE 实现的漏洞来恢复加密的VoLTE 通话的内容。攻击者利用ReVoLTE攻击可以监听受害者发起的加密通话内容。ReVoLTE 利用可预测的密钥流重用,使得攻击者可以用最少的资源来解密会话内容。

ReVoLTE 漏洞利用

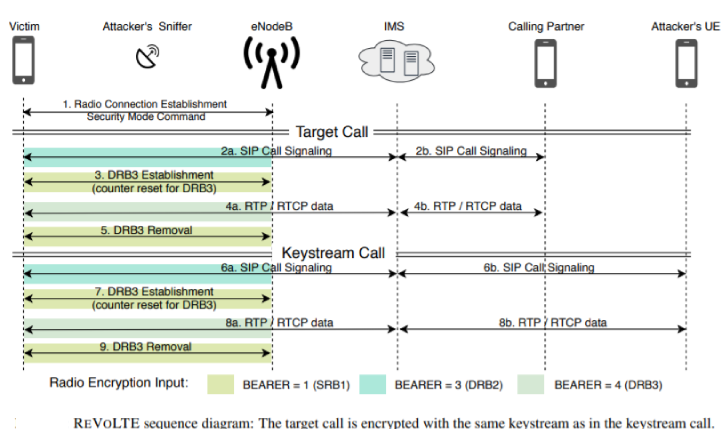

ReVoLTE 攻击利用了一个无线电连接中的2个相邻的通话中密钥流重用的问题。该弱点是由于基站(eNodeB)的实现漏洞引起的。为了确定该安全漏洞的范围,研究人员在德国随机选择了一些无线单元进行了测试,研究人员测试的15个基站中有12个基站受到该漏洞的影响。

ReVoLTE攻击工作原理

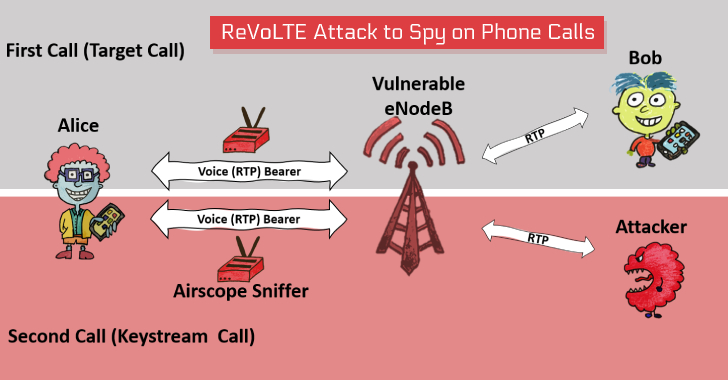

ReVoLTE 的目标是监听Alice和Bob的会话,研究人员称之为first call。为执行该攻击,攻击者会嗅探有漏洞的基站的单元内Alice的加密无线流量。First call结束后,攻击者会给Alice打电话,并让他参与会话,研究人员称之为second call或keystream call。在该会话中,攻击者可以记录Alice的加密无线流量并记录未加密的声音(明文)。

为解密first call,攻击者必须进行如下计算:

· 首先,攻击者用keystream call的密文与已知明文进行异或运算。

· 然后,攻击者计算keystream call的密钥流。

由于基站是有漏洞的,因此密钥流与first call的密钥流是相同的。在第二步中,攻击者可以讲密钥流与first call的密文进行异或运算。需要注意的是攻击者必须在一个长的会话中让受害者加入。与受害者通话时间越长,能够解密的之前会话的内容就越多。比如,如果攻击者和受害者通话了5分钟,攻击者之后就可以解码之前会话的5分钟内容。

PoC

为证明ReVoLTE攻击的可行性,研究人员在有漏洞的商业网络和电话上实现了端到端版本的攻击。研究人员使用Airscope来嗅探加密的流量。然后用3个通过ADB和SCAT控制的安卓手机来获取攻击者手机上的已知明文。PoC视频参见:

https://www.youtube.com/embed/FiiELuFvwu0

如何确认是否受该攻击的影响?

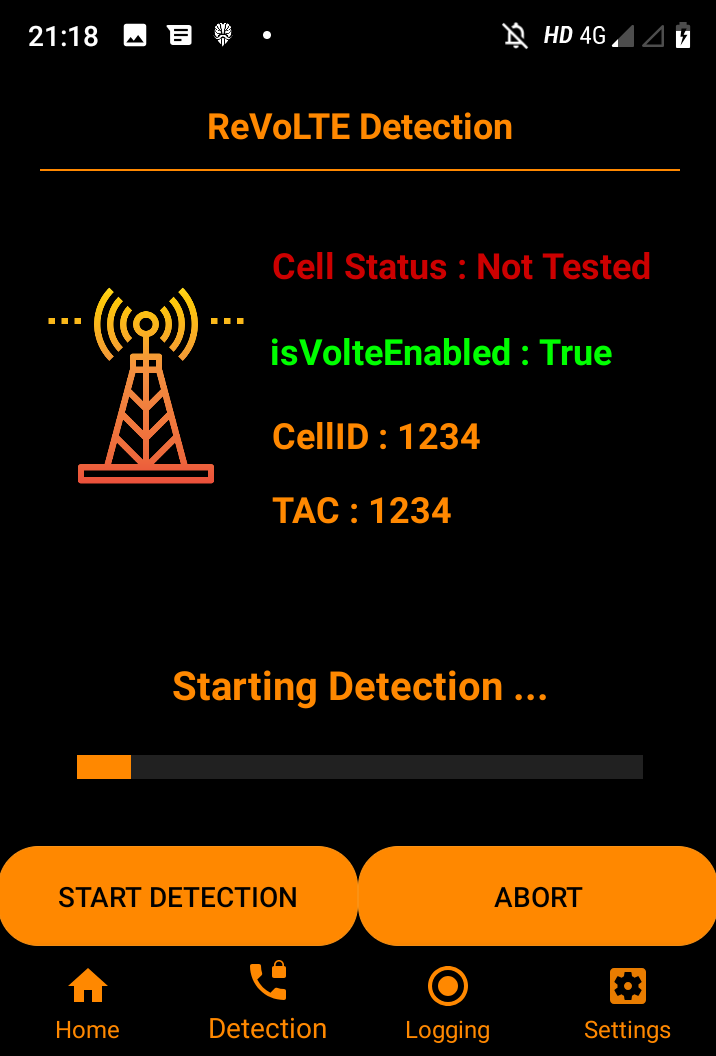

研究人员开发了一个app来检测基站是否受到ReVoLTE攻击影响。APP要求是具有root权限和高通芯片集的安卓手机,并且支持VoLTE。App下载地址参见GitHub:https://github.com/RUB-SysSec/mobile_sentinel

补丁

研究人员在2019年12月将该攻击的技术细节提交给了GSMA。GSMA确认后要求厂商对受影响的基站提供补丁。研究人员对受影响的基站重新进行了测试发现德国运营商应该已经安装了补丁进行了修复。

相关研究成果发表在计算机安全顶级会议USENIX Security 2020上,论文下载地址:https://revolte-attack.net/media/revolte_camera_ready.pdf

Revolte攻击主页:https://revolte-attack.net/

本文翻译自:https://thehackernews.com/2020/08/a-team-of-academic-researcherswho.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh