有研究人员最近发现了一种窃取AWS凭证的加密木马的传播,这是研究人员发现的第一个包含AWS特定功能的木马。该木马还窃取本地凭证,并扫描互联网上错误配置的Docker平台。我们已经看到了自称“TeamTNT”的攻击者,他们攻击了许多Docker和Kubernetes系统。

这些攻击表明了一种更广泛的趋势,随着组织将其计算资源迁移到云和Docker环境中,我们看到攻击者也将攻击的目标延伸到了那里。

AWS凭证盗窃

AWS CLI将凭证存储在〜/ .aws / credentials的未加密文件中,并将其他配置详细信息存储在〜/ .aws / config的文件中。

窃取AWS凭证的代码相对简单,在执行时,它将默认的AWS .credentials和.config文件上传到攻击者服务器sayhi.bplace[.]net:

Curl用于将AWS凭证发送到TeamTNT的服务器,后者以消息“THX”响应。

攻击者将CanaryTokens.org创建的凭证发送给TeamTNT,但是还没有看到它们被使用。这表明TeamTNT要么手动评估和使用凭证,要么他们创建的任何自动化当前都没有发挥作用。

大多数密码挖掘木马是以前的木马的变体,也就是开发者复制和粘贴竞争对手的代码。TeamTNT的木马病毒包含从另一种名为Kinsing的木马病毒复制的代码,该木马是用来阻止阿里巴巴云安全工具的。

重新使用代码来阻止阿里巴巴云安全工具

反过来,我们很可能会看到其他木马也开始复制窃取AWS凭证文件的能力。

Docker

该木马还包含使用masscan扫描开放的Docker API的代码,然后启动docker映像并自行安装。

扫描开放的Docker API,然后将木马安装到一个新的Docker中。

漏洞利用

木马部署XMRig挖掘工具来挖掘门罗币并为攻击者生成现金,攻击者使用的其中一个矿池提供了有关蠕虫已入侵的系统的详细信息。其中列出了119个被攻击的系统,其中一些可以被识别为Kubernetes Clusters和Jenkins Build Server。

到目前为止,研究人员已经看到与这些最新攻击相关的两个不同的Monero钱包,它们为TeamTNT赢得了大约3 XMR。这仅相当于约300美元,但这只是其中一个示例。

该木马还部署了一些公开的恶意软件和附带有攻击性的安全工具:

punk.py:SSH利用工具

punk.py是一种利用后的工具,旨在帮助网络从受感染的unix盒中转移。 它从UNIX系统中收集用户名,ssh密钥和已知主机,然后尝试通过ssh连接到找到的所有组合。 编写punk.py以便同时在标准python2和python3解释器上工作。

日志清理工具

Diamorphine Rootkit

Diamorphine是Linux Kernels 2.6.x / 3.x / 4.x的LKM rootkit,其特征是:加载后,模块开始不可见。通过发送信号31隐藏/取消隐藏任何进程;发送信号63(到任何PID)使模块变为(不可见);发送信号64(到任何pid)使给定的用户成为root;以MAGIC_PREFIX开头的文件或目录不可见;

Tsunami IRC Backdoor,Tsunami是非常著名的LinuxELF木马,一个简单的IRCbot,用于发动DDoS攻击。受影响的LinuxISO安装了完整的操作系统(含有网络中继聊天(IRC)后门Tsunami),所以黑客便可以通过IRC服务器访问了系统。

TeamTNT

该木马包含了大量的引用“TeamTNT”和域teamtnt[.]red。这个域名托管着恶意软件,而主页的标题“TeamTNT RedTeamPentesting”是对公共恶意软件沙箱的奇怪引用:

总结

虽然这些攻击不是特别复杂,但部署加密木马的众多组织已经成功地感染了大量的商业系统。

以下是一些缓解建议:

1.识别哪些系统存储AWS凭证文件,如果不需要就删除它们,通常会发现开发凭证被意外遗留在运营系统中。

2.使用防火墙规则来限制对Docker api的访问,我们强烈建议为你的防火墙规则集使用白名单方法。

3.查看网络流量以查找与矿池的任何连接,或使用Stratum 矿池协议。当前的主流挖矿协议是stratum,以前还有GBT(getblocktemplate)、getwork、getwork with rollntime extension等几种协议,矿机与矿池软件之间的通讯协议是stratum,而矿池软件与钱包之间的通讯是bitcoinrpc接口,stratum是JSON为数据格式。

检查通过HTTP发送AWS凭证文件的所有连接。

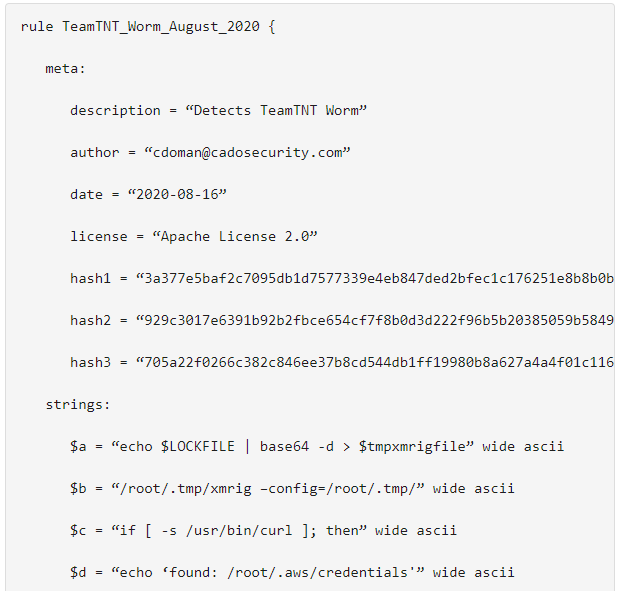

Yara 规则

本文翻译自:https://www.cadosecurity.com/2020/08/17/teamtnt-the-first-crypto-mining-worm-to-steal-aws-credentials/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh