近日,面向云原生安全的厂商小佑科技获得千万级人民币的天使轮投资。据悉,该轮融资将主要用于加强云原生安全产品核心技术研发、销售网络拓展和生态伙伴建设等关键目标,提供更加高效的云原生安全解决方案。嘶吼记者采访到了小佑科技创始人兼CEO袁曙光,就云原生安全的产品技术难点和未来发展趋势展开讨论。

容器安全发展趋势

近日,全球知名的IT研究与顾问咨询公司Gartner发布《Solution Comparison for the Native Security Capabilities 》报告,首次全面评估全球TOP云厂商的整体安全能力。评估维度包括“基础设施安全,云治理和合规,网络安全,应用和容器安全,数据安全,日志和预警,应用和工作负载保护”7大模块24项能力。其中,容器安全在2017到2019年间被列为十大安全趋势之一。

容器安全面临哪些挑战?

容器是在企业内部独立部署的,其工作负载被市委视为系统架构的一部分,分为三类:公有云、私有云和混合云,他们与传统工作负载集成,同时在计算终端使用无服务器组件共同完成工作。容器的生命周期通常以秒为单位进行度量,也存在高可变性,致使安全团队需要同时考虑生命周期仅仅几秒的容器和在线几周的其他容器的安全性和完整性。

常见的云服务厂商业务分为三类:公有云、私有云和混合云。一般大型公有云用户具备两个特点:

1)云服务商提供的产品和整个系统高度耦合,导致灵活性一般,在有些场景下无法满足用户的个性化需求;

2)私有云从用户的实际需求出发,从一些较为成熟的行业案例中发现用户更看重安全解决方案的成熟度;

3)因为私有云场景的特殊属性,一般用户更倾向于把基础设施建设和安全分开,对应细分领域选择厂商单独建立并完成安全项目。

混合云是未来云计算的发展趋势,不论是对于行业用户还是其他组织来分析,云原生是解决混合云的一种非常好的方式,区别于传统虚拟机时代,云原生可以实现跨区域协同,很好的解决了混合云和私有云策略一体化的问题。云原生不仅可以跨区域还可以实现跨场景,包括边缘计算的云边协同、物联网的接入等等场景均可实现。

在接受记者采访过程中,小佑科技创始人兼CEO袁曙光表示,客户相比之前在选择时更倾向于集成的解决方案,其现在对于安全需求是明确、专业的。越来越多产品部署环境中,小佑科技发现甲方安全负责人的专业水平很大提升,这是一种良好的发展趋势和认知提升。

建设云原生安全的技术难点,袁曙光认为主要从两个角度进行分析:首先,国内针对该细分领域没有对应的标准和规范,这使得认知层面无法统一;第二,云原生是基于开源进而构造,如K8S、Docker等,常见问题来源于各版本之间的割裂。例如,云原生的网络插件和存储插件是用户自选的,针对类似场景做访问控制功能部署时,安全服务商将面对各种各样版本的网络插件,怎样适配云平台以适应这样的环境成为亟待解决的众多问题之一。

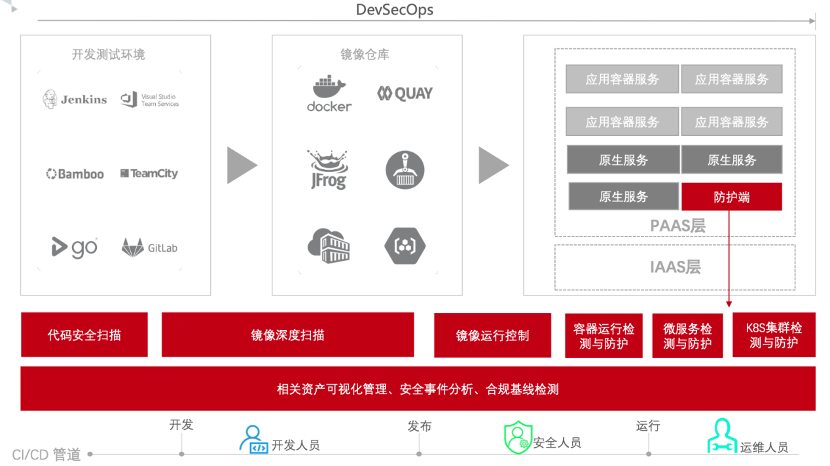

容器云原生安全防护的建设

面对各种安全威胁和挑战应如何建设云原生的安全防护机制呢?针对云原生安全防护给出以下建议:

防护基础架构安全:最大程度的容器隔离主机操作系统,尽可能通过编排系统进行管理。为了使得企业或组织的容器平台具有弹性,使用相应的隔离应用程序和环境,并通过安全的增加存储插件。

镜像运行控制:容器是在文件层外创建的,通常称之为“容器镜像”,而容器安全作为基础镜像的可信来源,即使是受信任的镜像,组织在添加应用程序和更改配置也会引入新的变量,引入外部的内容构建应用程序即构建镜像时,需主动对其分别进行构建、运行、传输过程中的安全性管理。

容器运行检测与防护:在制定容器安全的策略期间,从代码存储和分支策略初始,在整个CI/CD中实施强大的访问控制策略,一直扩展到容器存储库,确保实现最小特权原则并定期审核访问日志。

生态安全:评估Docker、Kubernetes的自身安全性,应用交付时是否选择了适合自身IT架构发展的高性能的容器编排服务,适应Docker等平台,并逐渐减少对于传统虚拟机和容器环境的依赖。

(小佑科技解决方案-容器云原生安全防护平台)

袁曙光建议用户在选择安全产品时,首先做到从自身角度出发评估IT架构发展进程,例如,尽可能选择弹性扩容或者以后适应容器平台技术路线的安全产品。随着IT架构的演进,及时辨别现有安全措施能否适应架构的变化,高效为其保驾护航。发现问题时,做出相应的规划和调整以适应整体IT规划和进度,也正是使用原生的方式部署是最为贴合实际情况的。其实,一直以来强调的全容器化部署,就是面向安全防护产品,同时也满足了云原生的自身特点。云原生使得安全产品既在所需集群里,也不需要额外的资源建设IT架构的安全性。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh