银行木马Qbot已经运营了十多年,Qbot也被称为Qakbot和Pinkslipbot,于2008年被发现,捕获用户浏览数据以及从受害者那里窃取银行凭证和其他财务信息。它是高度结构化、多层的,并且正在不断开发新功能以扩展其功能。这些新的“技巧”意味着Qbot仍然对组织造成持续的威胁。其最新的功能包括:

1.窃取受攻击设备的信息,包括密码、电子邮件、信用卡详细信息等等;

2.在受攻击的设备上安装其他恶意软件,包括勒索软件;

3.即使受害者登录,木马控制器也可以连接到受害者的计算机,而且也可以通过受害者的IP地址进行银行交易;

4.从其Outlook客户端劫持用户的合法电子邮件线程,并使用这些线程尝试攻击其他用户的设备。

到7月底,当今最严重的网络威胁之一Emotet木马重新活跃起来,并发起了多个malspam活动,影响了全球5%的组织。其中一些活动包括在受害者的电脑上安装升级版的Qbot。几天后,研究人员发现了最新Emotet活动附带了一个更新的Qbot样本,经过分析,这是一个更新的命令和控制基础设施,以及通过Emotet的攻击进程传播的全新的恶意软件技术。

Qbot增加的一项新攻击技巧特别令人讨厌,因为一旦计算机被攻击,它就会激活一个特殊的“电子邮件捕获器模块”,该模块会从受害人的Outlook客户端中提取所有电子邮件线程,并将其上传到硬编码的远程服务器上。然后,这些被盗的电子邮件将用于以后的垃圾邮件活动,这使用户更容易被诱骗点击受攻击的附件,因为垃圾邮件似乎会继续进行现有的合法电子邮件对话。

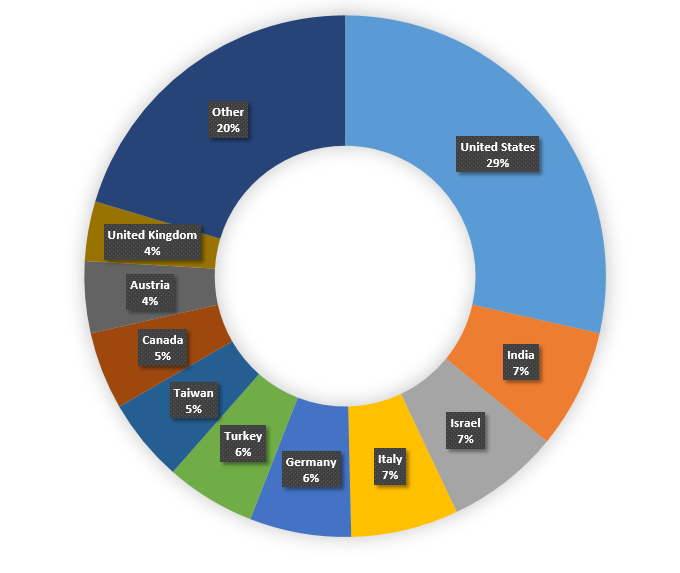

如图1所示,大多数攻击是针对美国和欧洲的组织的。

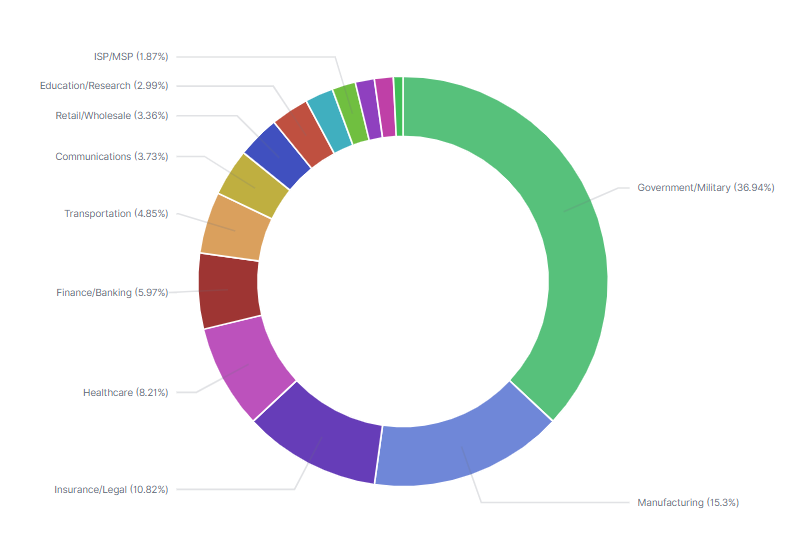

其中,政府、军事组织和制造业是重点被攻击的对象。

在对这些新的QBot示例进行彻底分析之后,研究人员将对以下功能进行分析:

1.Qbot的攻击进程:劫持了电子邮件线程和VBS下载器;

2.其有效载荷功能和版本崩溃;

3.C&C通信协议和模块获取;

4.受害者如何成为潜在的僵尸代理,以及代理模块公开的各种方法。

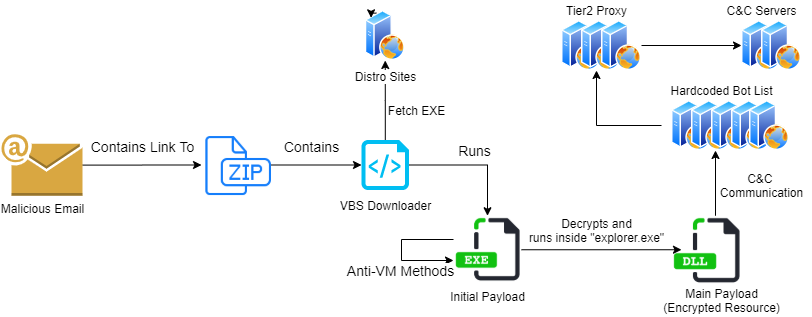

攻击链

QBot的攻击链如下所示:

恶意电子邮件

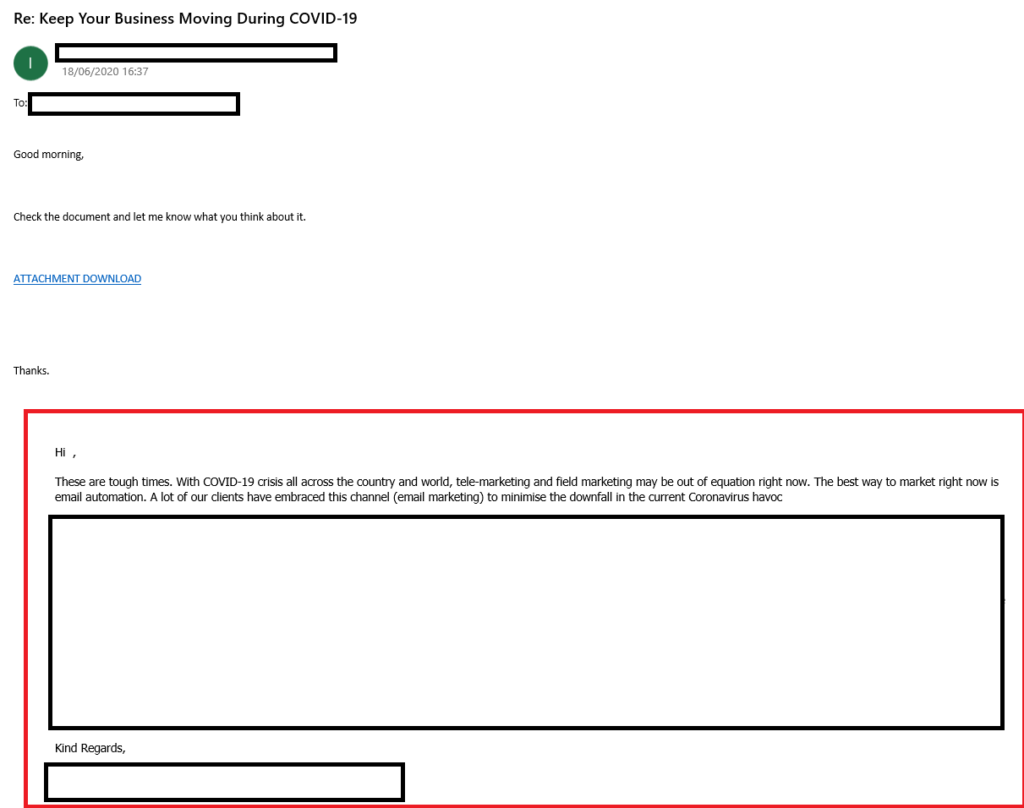

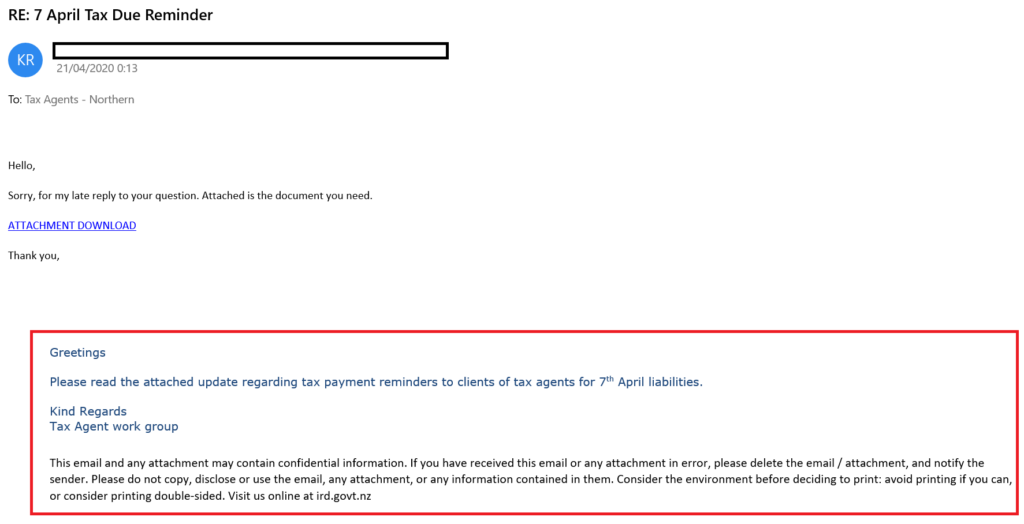

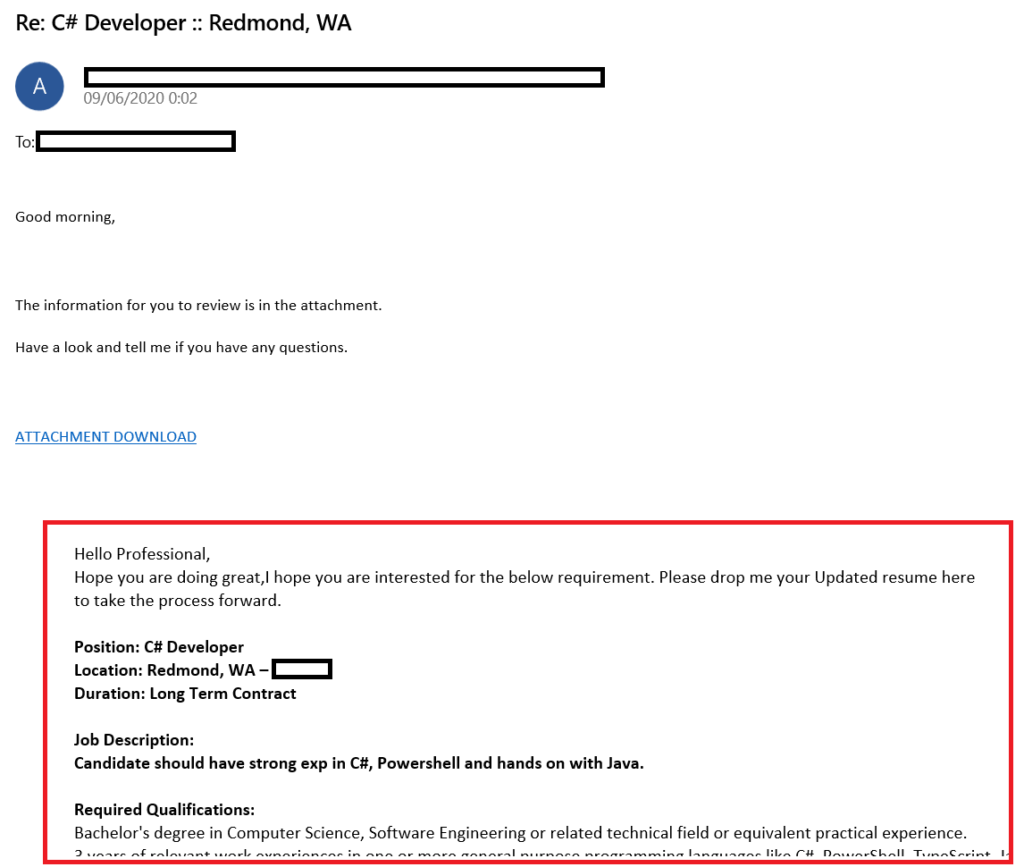

攻击开始于向目标组织发送的特制电子邮件,该方法虽不如鱼叉式网络钓鱼技术复杂,但具有增加其可信度的其他属性。其中一个功能被称为“被劫持的电子邮件线程”,用来捕获保存的电子邮件对话并用恶意内容响应发件人。可以使用Qbot的电子邮件捕获器模块捕获这些对话。

与COVID-19相关的电子邮件线程的示例

用于纳税提醒的电子邮件线程示例

用于招聘的电子邮件线程示例

这些电子邮件中的每一个都包含一个带有恶意VBS – Visual Basic Script文件的ZIP的URL。

在研究人员分析恶意垃圾邮件活动的进程中,研究人员发现有数百种不同的URL用于恶意ZIP删除,而其中大多数都是受攻击的WordPress网站。

VBS攻击

基于VBS的攻击方法对于恶意软件而言是一种相当新的方法,自2020年4月开始使用。在以前的活动中,攻击链始于包含恶意宏的Word文档。

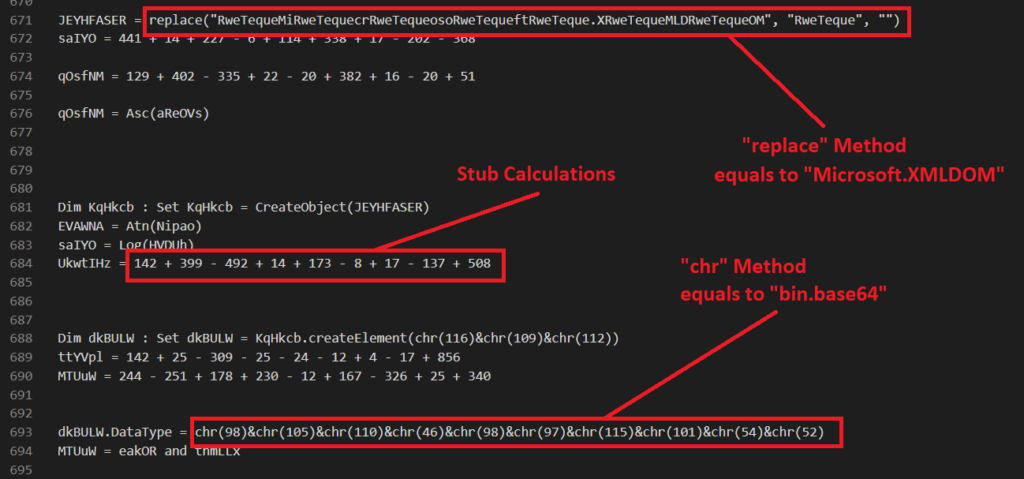

尽管先前的宏具有简单的混淆和字符串解码功能,但VBS文件包含一些更高级的方法:

1.文件大小,文件大小大于35MB,并用NULL字节填充。由于性能限制,大文件通常会被各种沙箱关闭。

2.睡眠计时器,脚本通过调用睡眠API延迟其执行,这是避免沙箱检测的另一种方法。

3.模糊处理,该脚本包含多种模糊处理方法,如图7中所述。

4.加密,VBS文件从6个可能的硬编码加密URL中的一个可下载Qbot的有效载荷。这些URL使用动态构建的不同密钥,通过自定义XOR加密进行了3次加密。研究人员创建了一个提取脚本,可以在附录B中对其进行访问。

为了支持检测和搜寻其他恶意VBS文件,研究人员编写了一个YARA规则,可以在附录A中进行观察。

与旧的攻击方法类似,VBS文件下载并执行Qbot有效载荷。

Qbot有效载荷

版本分析

在分析进程中,Qbot的运营商经常升级其版本,并鼓励研究人员跟踪和分析每个版本中的更改。开发人员在示例中留下了标记的版本标记,这样研究人员能够更轻松地执行此分析。

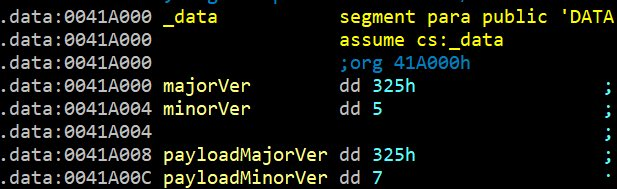

例如,让研究人员看一下下面的解压缩示例中显示的version标签:

由此,研究人员可以推断出初始有效载荷版本是325/5,而主要有效载荷版本是325/7,主版本读取为十六进制值。

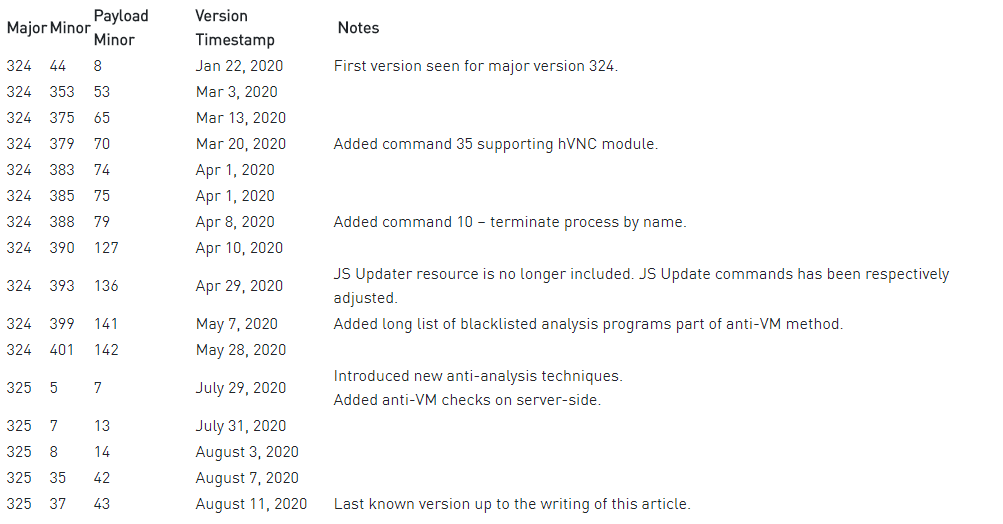

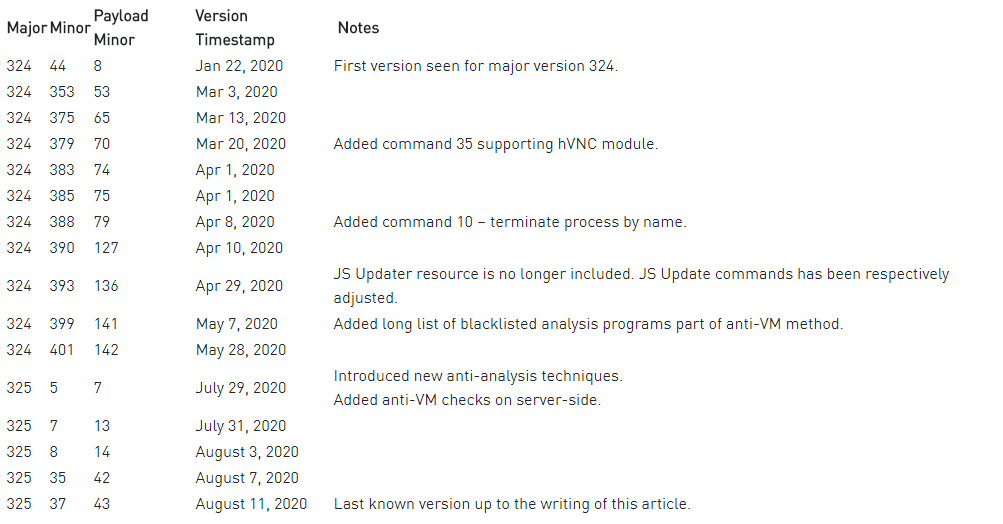

在过去的几个月中,研究人员跟踪了Qbot的不同版本,并确定了每个版本中的一些差异,如下表所示。

每个样本提到的日期均基于可执行编译时间属性,可以通过时间戳更改该字段,但是研究人员怀疑在这种情况下不是伪造的。

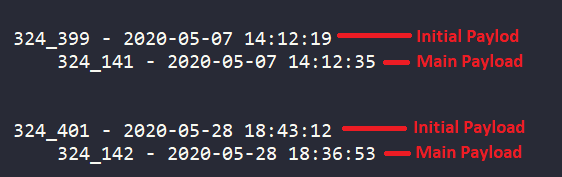

研究人员还跟踪了主要有效载荷的时间戳,发现编译时间与初始有效载荷的时间始终相差几分钟:

解密方案

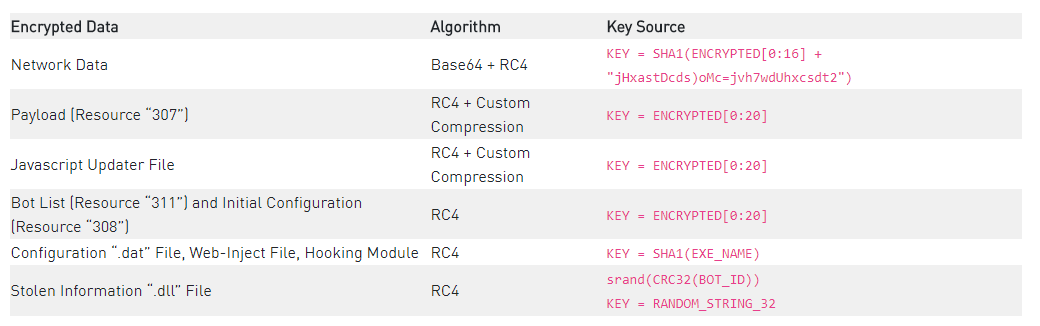

该恶意软件实施了多种加密方案,以隐藏其功能和数据。为了成功分析恶意软件及其组件,研究人员必须对所有变体的解密进程进行自动化。

下表显示了不同的解密和解码方法:

初始有效载荷

Qbot的初始有效载荷已被恶意软件研究人员广泛涵盖。最新的版本已实现了几个典型的恶意软件组件,以降低其可见性并加强其分析:

Packer :可执行文件已使用Packer重建。

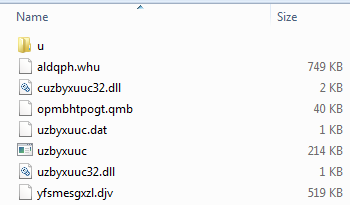

随机目录名称:使用随机目录和文件名创建工作目录,以避免文件签名。目录位置是%APPDATA%\ Microsoft,在上图中可以看到工作目录示例。

字符串加密:使用XOR加密包含加密的字符串(也适用于其他模块)。

动态导入表:基于加密字符串动态构建的导入表(也适用于其他模块)。

反虚拟机和反调试技术:

1.最新版本的Qbot正在服务器端寻找与VM相关的工件,正在枚举受害者计算机配置,并将其发送到C2。基于这些信息,服务器决定是否安全“推”模块给受害者;

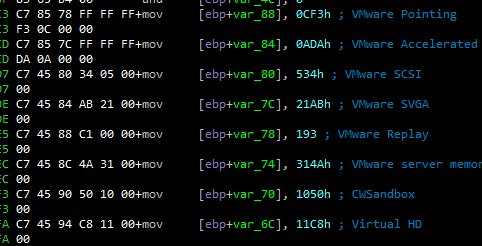

2.寻找“VMWare”端口的存在;

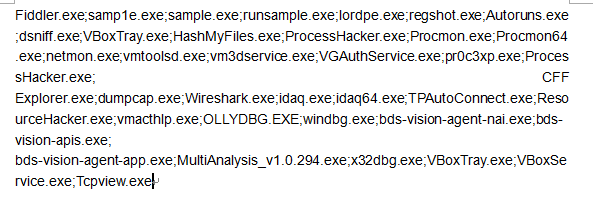

3.寻找与VM和分析相关的进程,最新版本还添加了一长串列入黑名单的分析程序:

4.寻找与VM相关的设备驱动程序;

5.通过CPUID指令查找VM;

6.强制异常以检查调试器是否存在;

7.检查沙箱签名。

持久性:通过注册表值和任务计划程序实现持久性

每当恶意软件确定可以在目标系统上安全运行时,它都会如上所述解密其资源“307”,将其注入到新创建的进程explorer.exe中,调用一个加载程序来加载DLL,并调用主要有效载荷的DllEntryPoint。

主要有效载荷

主要有效载荷具有多个功能:

1.创建和维护恶意软件的配置;

2.创建和维护消息传递机制:命名管道、事件和自定义Windows消息;

3.安装和管理新模块,这是一种新功能;

4.与C&C服务器建立并维护适当的通信渠道;

5.通过自定义线程队列机制执行命令;

有效载荷还有其他一些内部模块,如横向移动功能、证书捕获、垃圾邮件木马等等。

该恶意软件从运行时解包并解密的几个嵌入式资源中构造其配置。资源是:

“308”:初始配置数据。

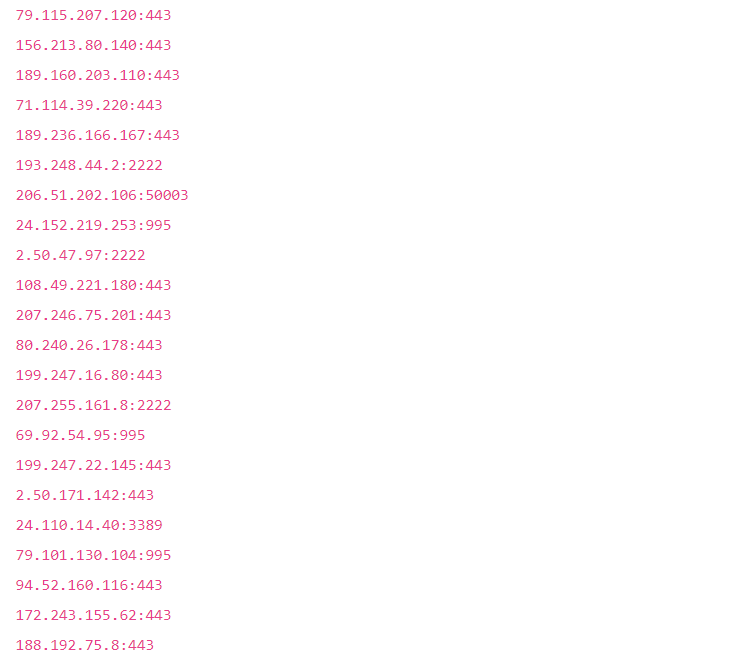

“311”:用于构建通信渠道的150个僵尸IP地址和端口的列表;

如图11所示,工作目录是Qbot功能的重要组成部分,还用作模块之间的同步方法。

Qbot的配置文件(以.dat结尾)和被窃取的信息文件(以.dll结尾)是最关键的,这些文件由其所有模块访问和加载的。

配置文件

被窃取的信息文件

较旧版本的Qbot包含多个恶意模块作为嵌入式资源,但最新版本相当“干净”。

要了解这一点,研究人员必须更深入地研究通信协议,并找到获取恶意模块的方法。

通信模块

如上所述,资源“311”包含供受害者与之通信的其他僵尸程序的150个IP地址的列表。这些设备每个都会将流量转发到真正的C&C服务器或第二层代理,此方法是隐藏C&C IP地址的有效方法。

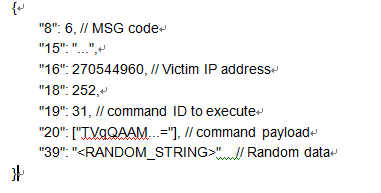

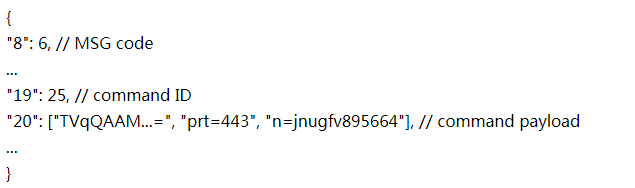

以下所有消息均通过POST方法发送到下一个URL: https://

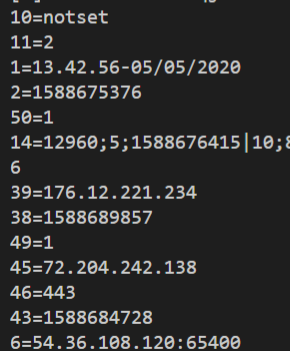

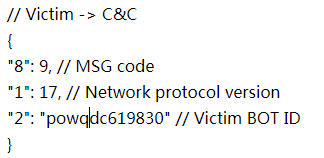

C&C通信数据以JSON格式发送,其中每个属性均由唯一的数字ID标识。在后面的示例消息中我们可以看到,最重要的JSON属性是其消息代码,该代码具有密钥8。研究人员能够映射下一个唯一的消息代码:

受害者→C&C:

1.从C&C请求下一条命令;

2.确认C&C发出的命令;

4:计算机配置和进程枚举;

7:报告被盗信息;

8:打开端口消息;

9:保持活动消息。

C&C→受害者:

5:服务器确认;

6:执行命令;

该程序包含两个并行的网络循环:保持活动和报告会话,以及命令执行会话。

保持活动和报告会话

本次会话非常简单,程序在保持活动消息与被盗信息报告消息之间交替。对于每个此类消息,它将收到服务器确认。这些消息如下所示:

保持活动消息

报告被盗信息消息

获取被盗信息的加密的.dll文件,并将其发送。

保持活动并报告响应

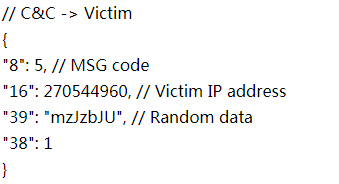

命令执行会话

该恶意软件将定期请求新命令,并根据以下命令表执行它们。该表包含适当的命令ID及其处理程序。

Qbot的命令表

命令请求消息将具有以下结构:

典型的响应如下所示:

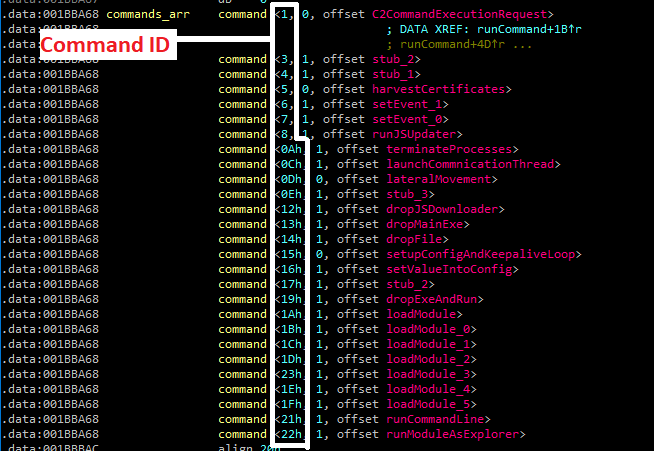

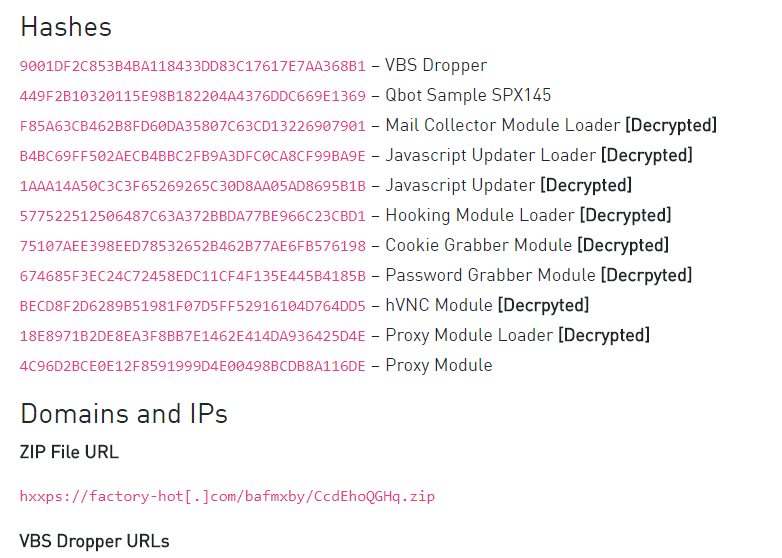

模块获取

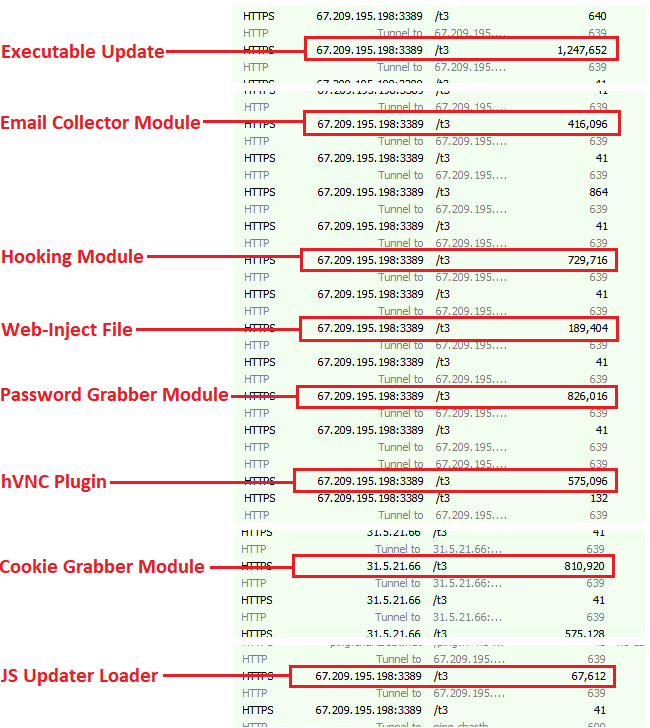

在研究进程中,研究人员能够映射几个下载的模块,其中一些是新添加的。

研究人员注意到,每当C&C服务器“注册”新的Bot ID时,在下一个命令请求中,它将收到下一个要下载和安装的模块:

可执行文件更新:使用较新版本或更新的木马列表更新当前可执行文件,C&C会定期向所有受害者推送更新。

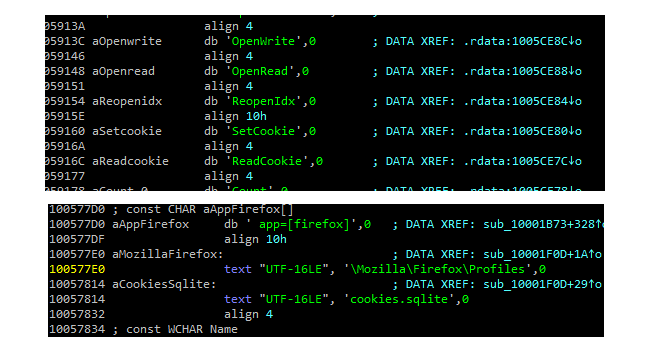

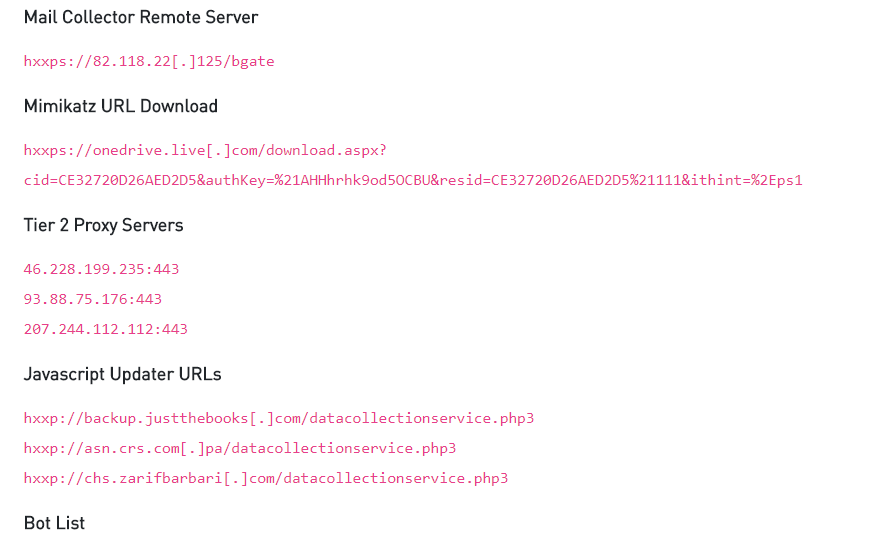

电子邮件捕获器模块:使用MAPI32.dll API从受害人的Outlook客户端提取所有电子邮件线程,并将其上传到硬编码的远程服务器,这些被盗的电子邮件将被用于以后的垃圾邮件。

电子邮件捕获器模块

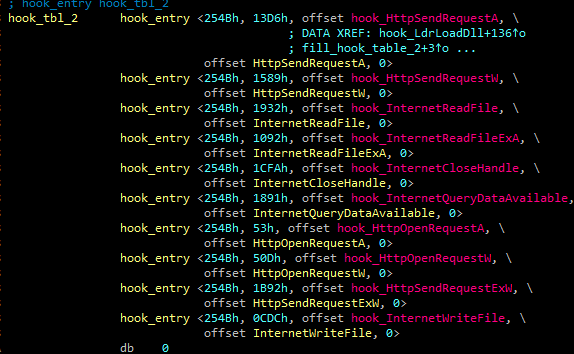

挂钩模块:该模块将自身插入所有正在运行的进程,并挂钩相关的API函数。

挂钩模块

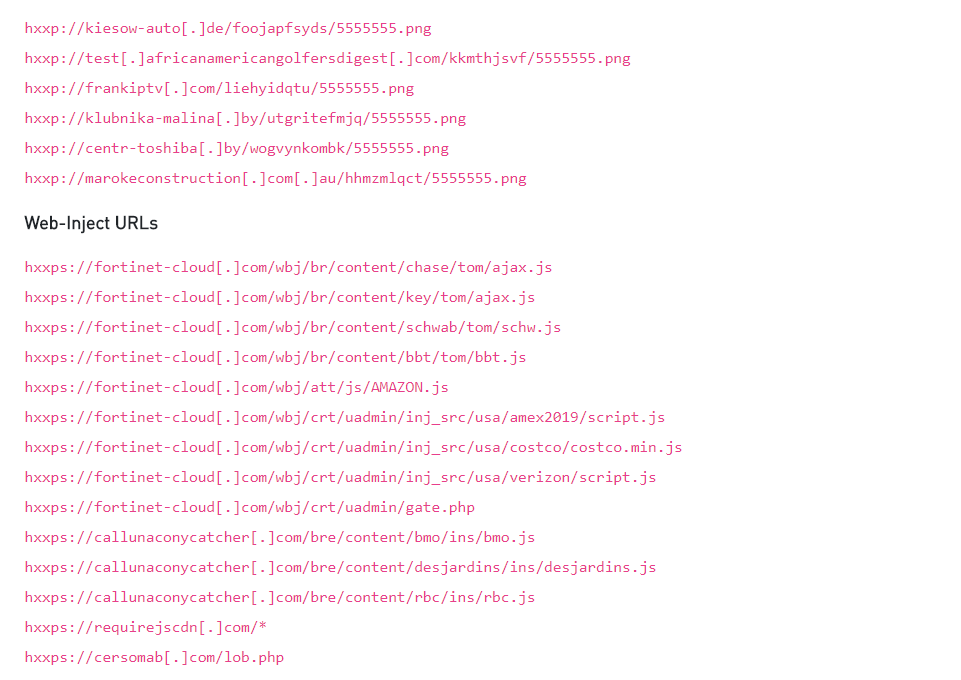

Web注入文件:该文件为注入器模块提供了网站列表和JavaScript代码,如果受害者访问这些网站中的任何一个,这些代码将被注入。

研究人员可以看到访问攻击的目标——大通银行。

注入目标的HTML源代码示例

密码捕获器模块——一个大型模块,可下载Mimikatz并尝试获取密码。

密码抓取模块

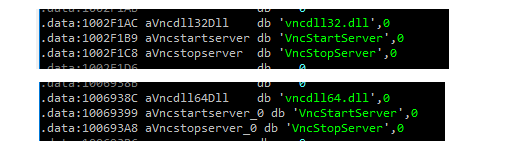

hVNC插件:允许通过远程VNC连接控制受害设备。也就是说,即使用户登录到计算机,外部操作员也可以在用户不知情的情况下执行银行交易。该模块与TrickBot的hVNC等类似模块共享大量代码。

隐藏的VNC插件

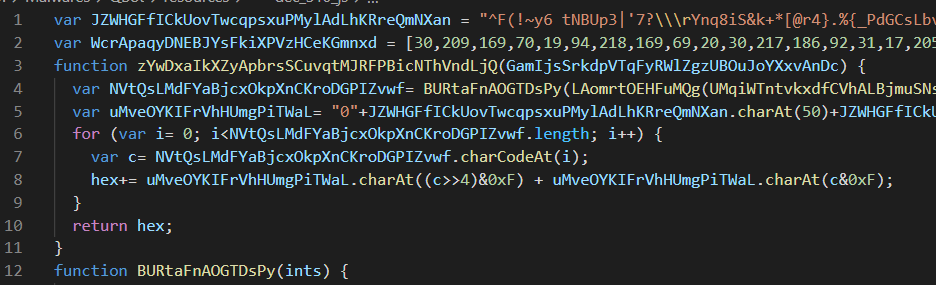

JS Updater Loader:解密并编写Javascript更新程序脚本。直到最近,脚本还是作为有效载荷内部的加密资源而出现的。因为该脚本包含加密的硬编码URL,所以新方法使操作员更容易将更新的域推送给受害者。

为此研究人员编写了一个Python脚本,用于轻松地从给定脚本中提取URL,可以在附录C中观察到。

JS更新程序脚本示例

Cookie抓取模块:针对流行的浏览器:IE,Edge,Chrome和Firefox。

Cookie抓取模块

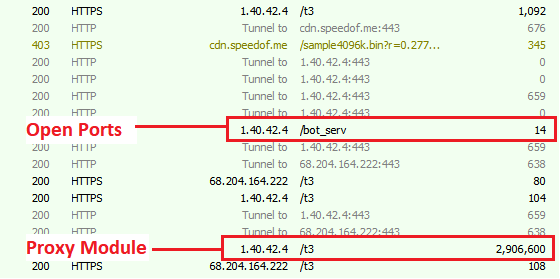

研究人员可以通过流量捕获程序来识别这些模块:

下载的Fiddler模块

一旦受害者被攻击,他们的计算机就会受到威胁,并且由于Qbot的横向移动功能,它们也对本地网络中的其他计算机构成潜在威胁。然后,该恶意软件会检查受害者是否也可能是Qbot基础设施的潜在木马。

从受害者变成木马

McAfee三年前发表了一篇很棒的文章,其中涵盖了有关Bot代理模块的重要细节。为了理解完整的攻击链进程,研究人员觉得还有更多关于模块的发现,以及获取它的方式。

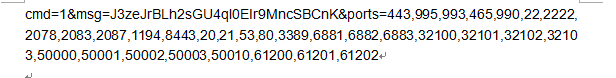

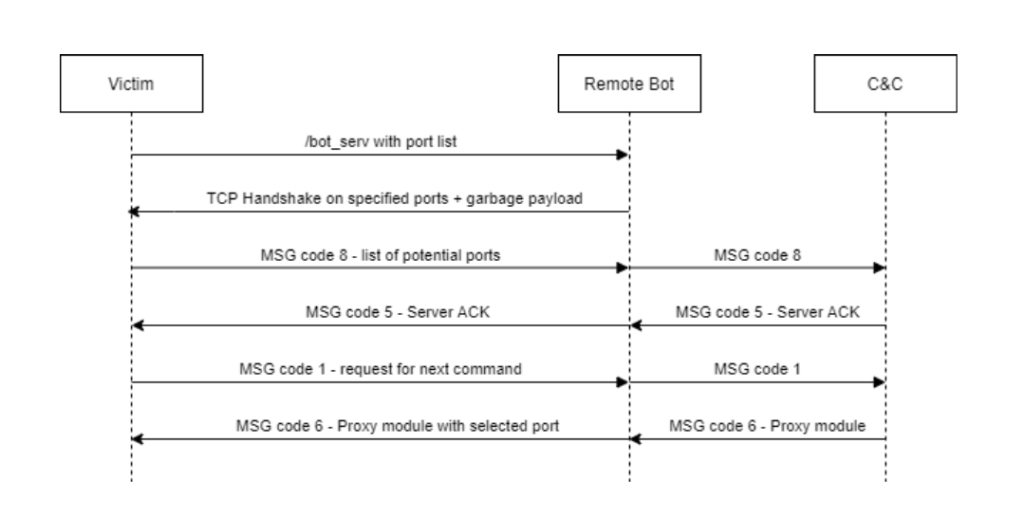

为了实现该目标,研究人员开始分析Qbot努力将无辜的受害者设备转变为潜在的木马传播者,并成为C&C基础架构的一部分。为此,该恶意软件会执行以下操作:

1.执行shell命令以允许在主机防火墙中进入连接;

2.发送精心设计的通用即插即用命令以允许端口转发;

3.每当它创建打开的端口列表时,程序通过向远程木马发送下一条消息并等待连接来验证传入的连接是否真的被允许。

URL – https://:< BOT_IP >:< BOT_PORT >/bot_serv

样本有效载荷:

4.远程木马会尝试使用指定的端口连接到受害者,如果受害者收到了他们期望的数据(msg变量),那么这是一个成功连接的标志。

5.删除监听端口。

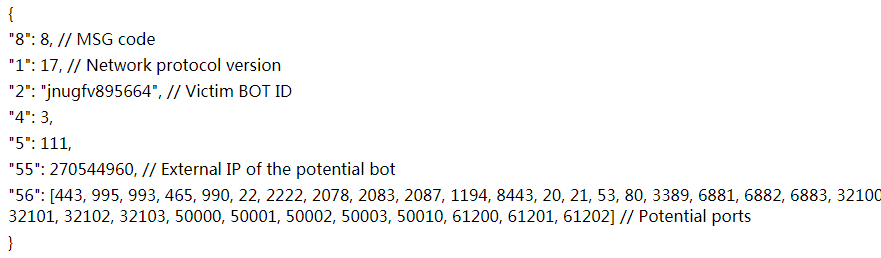

当程序验证完其潜在端口后,它形成消息代码8并发送给C&C服务器:

当程序执行此特定进程时,研究人员可以观察到在下一个命令执行请求中,研究人员将收到一个代理模块安装,其中就包含要侦听的相关端口:

我们可以用下面的图来可视化这个过程,并通过一个流量捕获程序来观察它:

下载代理模块的网络流程

Fiddler中下载的代理模块

分析代理模块

代理模块由rundll32.exe加载,并复制到其工作文件夹C:\ProgramData\FilesystemMonitor\。如果为它提供了SYSTEM特权,它将创建一个名为fsmon的新服务,否则将更新CurrentVersion \ Run注册表值。

该模块的大部分代码库均来自以下开放源代码库:

1.用于HTTP请求的libcurl 7.47.1;

2.OpenSSL 1.0.2r 26 Feb 2019:用于证书创建和签名验证;

3.miniupnp:用于打开端口;

它还包含第二层代理服务器的3个硬编码IP地址。

自McAfee于3年前发布以来,该模块并未发生太大变化。

总结

Qbot比以前更加危险,因为它增加了反垃圾邮件的功能,并且设法使用了像Emotet这样的“第三方”攻击基础设施来进一步传播。

IOC

本文翻译自:https://research.checkpoint.com/2020/exploring-qbots-latest-attack-methods/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh