译者:知道创宇404实验室翻译组

原文链接:https://securelist.com/iamtheking-and-the-slothfulmedia-malware-family/99000/

前言

2020年10月1日,DHS CISA机构发布了有关SlothfulMedia的恶意软件家族的信息。

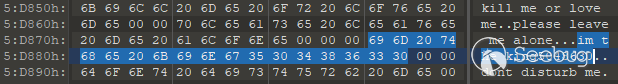

2018年6月,我们基于恶意软件样本中发现的恶意软件字符串,发布了有关IAmTheKing的新活动集群的第一份报告。有趣的是,其中包含了其他字符串“kapasiky antivirus”,“leave [them] alone”。

随着时间的推移,我们发现了这个攻击者使用了三个不同的恶意软件家族,其中一个是SlothfulMedia。

IAmTheKing的工具集

KingOfHearts

这个C ++后门包含上面讨论的字符串,是我们遇到的这个工具集的第一个元素。它具有EXE或DLL变体形式。我们认为它是通过包含恶意Word文档的鱼叉式网络钓鱼电子邮件分发的,但我们无法获取其中的样本。感染过程依赖于PowerShell脚本,该脚本从远程服务器下载隐藏在映像文件中的base64编码的有效负载。

在功能方面,KingOfHearts仅提供:

- 任意命令执行。

- 文件系统操作:列出驱动器和文件,删除,上传和下载数据等。

- 列出正在运行的进程,并可以选择终止其中任何一个。

- 使用自定义的独立实用程序捕获屏幕截图。

攻击者没有开发复杂的功能,而是选择包括反调试和虚拟化检测例程。与C2服务器的通信通过HTTP(S)进行,使用wsdlpull开源库实现。后门每秒通过向C2发送心跳(“ HEART”命令,因此命名)来查找新订单。

我们确定了两个主要的开发分支:其中一个发送url编码的POST数据,另一个发送JSON对象。两者都被同时使用,并且在其他方面显示出相同的功能,我们无法明确攻击者如何选择其中之一。

QueenOfHearts

QueenOfHearts通过HTTP与C2服务器进行交互。它发送简单的GET请求,其中包含后门标识符和可选的受害机器信息,然后读取位于答复的Cookie标头中的订单。订单以两个字母的代码形式出现(例如:“ xe”表示驱动器列表),这些代码在样本之间往往会有所不同。到今天为止,该系列仍处于活跃的开发中,我们已经观察到代码重构以及2020年以后的增量升级。例如,以往的后门响应在POST请求中作为base64编码的有效载荷发送。但是现在,它们已经预先压缩,并通过cookie标头另外提供。

QueenOfClubs

QueenOfClubs似乎与QueenOfHearts扮演着相同的角色。此C ++后门还提供与KingOfHearts类似的功能,并具有执行任意Powershell脚本的功能。区别是,此屏幕快照捕获功能直接嵌入程序中,而不是由单独的实用程序处理。

它与QueenOfHearts有许多联系:

- 两种恶意软件中都可以找到相同的硬编码文件名。

- 许多命令和控制服务器同时处理来自两个系列的流量。

- QueenOfHearts和QueenOfClubs有时会同时部署在受感染的计算机上。

JackOfHearts

JackOfHearts是与QueenOfHearts相关的放置器:其作用是将恶意软件写入磁盘上的某个位置(例如:%AppData%\mediaplayer.exe),并创建指向该恶意软件的Windows服务以及启动文件夹中的快捷方式,还用于立即启动QueenOfHearts。此快捷方式包含DHS CISA报告突出显示的“david”用户的引用。

最后,放置程序在%TEMP%文件夹中创建一个自我删除实用程序,以将其自身从文件系统中删除。

截至2020年,JackOfHearts仍用于部署QueenOfHearts。

Screenshot capture utility

它可以捕获屏幕截图并将其另存为“ MyScreen.jpg”。它有时直接嵌入QueenOfHearts内部,但也可以与KingOfHearts一起使用。

Powershell后门

IAmTheKing还利用广泛的Powershell脚本库。最近的感染媒介涉及通过电子邮件发送的存档,其中包含伪装成Word文档的LNK文件。单击这些链接将导致执行Powershell后门,该后门会隐藏在自定义Windows事件日志中,并通过HTTPS,DNS甚至POP3S检索其他脚本。

C2服务器提供PNG文件,其中包含隐藏的其他Powershell脚本。执行此操作的代码来自开源项目Invoke-PSImage。这使攻击者可以在受害机器上暂存组件,例如:

-

用Powershell编写的信息窃取实用程序,用于收集在受害者计算机上找到的所有文档,并将它们发送到受密码保护的RAR存档中。这些存档通过电子邮件发送回攻击者。

-

一个命令执行实用程序,可从DNS TXT记录获取订单。完成此任务的代码来自另一个开源项目Nishang。

- 一个信息收集实用程序,负责通过WMI查询收集正在运行的进程,磁盘驱动器和已安装的程序。它还可能会窃取Chrome浏览器保存的密码。

- 一个扩展程序脚本,列出了连接到域的计算机,并尝试在每个计算机上打开共享以复制二进制文件并创建远程计划任务。

- 自制的键盘记录程序。

- QueenOfHearts。

横向运动

一旦攻击者通过上述任何工具获得了对计算机的访问权限,攻击者就会利用众所周知的安全测试程序来破坏网络上的其他计算机。我们发现了对目标采取以下行动的证据:

- Microsoft的SysInternals套件:ProcDump用于转储exe进程,而PsExec用于在远程主机上运行命令。

- LaZagne和Mimikatz收集受感染计算机上的凭据。

- 内置的网络实用程序,例如ipconfig.exe,net.exe和ping.exe等,用于网络发现。

影响

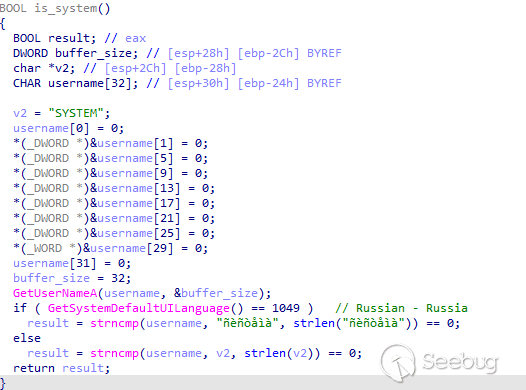

受害者包括政府机构和国防承包商、公共发展机构、大学和能源部门的公司。这个攻击者感兴趣的地理区域非常特殊,以至于KingOfHearts、QueenOfHearts甚至JackOfHearts的最新版本都包含了专门引用俄语字符集的代码:

在2020年,我们在中亚和东欧国家发现了涉及IAmTheKing的事件。国土安全局还报告了在乌克兰和马来西亚的活动。然而,数据显示,俄罗斯绝大多数仍然是IAmTheKing的主要行动区。

结论

IAmTheKing已经活跃了数年。基于IAmTheKing所遵循的信息类型,我们认为它是国家赞助的。它的工具集正在迅速发展,并且尝试使用非标准的通信渠道。该组织的特点是精通传统的渗透测试方法并且掌握Powershell。我们获得的数据表明,它已经在许多场合攻击成功。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1369/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1369/