安全运营是网络安全工作的重要抓手,运营要求持续输出价值,面对大量的安全数据和安全告警,如何利用有限的资源解决更多的问题并更好的掌握整体安全运营态势,最终实现企业网络安全目标?

下面是笔者根据自己的工作经验得出的一些安全运营中心的建设思路,供各位参考。

以“数据思维,指标量化,持续优化,结果导向”为运营策略,技术改造促进流程优化,各团队间协同为保障,不断提升安全运营效率和成果。

以合作运营的建设思路,可总结为一平台,即安全分析平台,二分工,即安全运营的组织建设;三指标,即安全运营效果的量化;四内容,即安全运营中的工作项;五成果,即安全运营过程中的工作汇报。

日常安全运营中的组织建设,可分为支撑厂商与甲方公司的合作运营、甲方自运营和厂商代运营几种类型。本文以常见的合作运营模型做相关介绍。

按照项目运营目标及重点工作内容,分为运营指标建设,平台化分析、人工研判、自动化处置、运营成果输出。

运营指标建设

运营指标建设是安全运营目标的可量化的工作内容。因此在实际落地时,会调研和引入不同的技术措施,用来支撑安全运营平台、客户IT环境、应急响应制度、人员组织分工等相关要求。

平台化分析

我们在对平台产生的事件进行再分析时,由于进行了前置的多重归并以及自动化处置,只留下每日数量并不多的事件需要进一步排查。整个排查过程除了保证在组织内不同的团队间能够正常流转外,最主要的事项是跟进处置这些事件。

在处置中我们首先要梳理相关攻击关系,并评估影响资产的风险程度。拿一个永恒之蓝的告警来说,如果是网段内部发生的445端口扫描事件(一般流量类分析探针、蜜罐都可以发现),就需要进一步排查发起扫描主机的安全状况,极有可能此主机已经沦陷。同时也可以结合与此IP相关的其它日志,如防病毒软件报警,查找历史攻击,一旦定位告警有效,则可以再次结合DNS请求日志、WEB访问日志、防火墙访问日志,来关联提取告警的上下文信息。

同时可利用此思路在平台上新建一个实时分析策略,来监控此类异常活动,并提升事件排查效率。

在平台化分析中经常会遇到一些数据不规整、数据没有完全还原的情况。如BASE64和URL编码的数据,则需要手动处理;另外对一些漏洞利用的告警也需要重新构造请求体,以重现攻击有效性,有一些厂商产品的告警是携带的POC数据段,我们则可以很好的利用这些数据,进行快速确认。

人工研判

在日常运营过程中,我们除了查看告警外,还会对告警进行一系列分析和研判。事件研判来源大体分为以下几种情况:

① 告警事件

处理告警是针对每天新产生的安全事件进行查看分析,通常处理的优先级可按事件危害等级、威胁类型、影响系统进行风险排序。同时还会结合elasticsearch做上下文检索,以确认同一来源IP在其它安全设备上产生的告警情况,也可以对源IP、目标IP、事件名称、用户名等字段进行聚合,做趋势分析。

② 仪表盘指标异常

我们在运营中通常会对重点系统、重要事件、关注资产等维度进行仪表盘统计,以直观了解这些关注点是否存在度量上的异常,比如访问量突增、流量异常、业务性能下降等,往往这些问题给出了一些异常的提示,会成为一次有效安全攻击表现出现的真相。这时候需要我们去查找异常可能发生的原因。

③ 告警量异常

理想状态下,中等规模以上的企业每天可以处理的告警量在 300~500之间。但事实上往往不是这样,攻击和入侵直接受外部环境影响,我们新系统和新设备上线都会带来新的告警量,虽然可能存在大量的误报,但我们不得不去一一做出分析,并去优化这些策略,常见的策略方法有白名单、局部忽略、IP封堵、持续关注等。

自动化处置

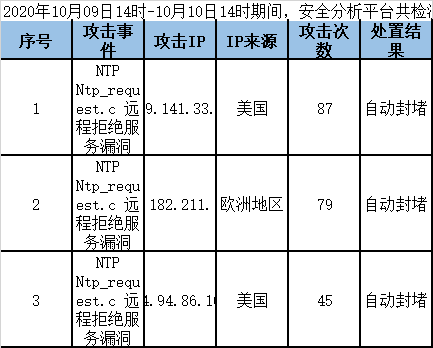

自动化处置场景主要针对攻击IP进行自动研判和封堵的一系列动作组合。安全分析平台在原有分析展示、人工逐项处理告警的基础上,实现了多种分析自由组合和处置流程自动编排的能力。比如基于攻击来源IP的攻击频次做评分,结合Payload数据进行二次验证,并自动流转至工单系统、封堵设备、信息通告等不同路径做闭环处理。有关这方面的详细落地方法,后期会以专题形式与大家分享。

运营成果输出

① 安全日报

日报是经过一线运维、专家团队以及业务部门协同分工和处理并形成共识的一份清单。用于向安全主管进行每日风险提示及态势预警。并为主动预防措施、资源投入、流程优化等安全工作建设提供参考。

未处置事件跟踪

安全事件处置详情

境外攻击TOP10

② 整改优化

安全分析平台做为安全运营中心,在汇总安全设备日志的能力之上,具有分析出原有单点设备无法直接发现未知问题的优势。因此在安全分析平台产生的安全告警时,研判人员也会对不同设备的检测防护能力进行比较,做横向差异分析,以达到安全能力覆盖的目的。例如一台内网流量探针发现了弱口令问题,我们可以对探针的分析策略进行研究和重建,并移植在其它网段的同类设备做相同问题的检测。另外,我们也会遇到设备漏检的情况,比如安全分析平台通过中间件日志发现了漏洞利用攻击,与之相关的WAF则可能并没有任何记录和响应,为此我们还需要做进一步人工排查,确认是攻击没有经过WAF还是WAF设备的检测策略不严谨。

从以上运营工作来看,在基于安全分析平台的日常运营中,我们在面对一次有效攻击时,要考虑不同业务域、不同访问路径上的安全防护是否能覆盖的情况。从外网到内网、内网不同网段间以及内网访问外网上,都会产生哪些安全攻击类型,结合已经收集到的设备告警,以此来确定安全防护区域是否有缺漏,设备检测策略是否无效的问题,并通过安全策略共享、调整安全设备策略、新增检测设备等技术措施进行强化和完善整体安全防护能力。

安全运营是一项工程,会经历建立、运维、分析、响应、持续优化几个过程,在运营中需要不同人员有机组织,通过技术不断实现指标量化、运营自动化,以顺应业务要求。

指标监控技术应用方面,我们已在多个项目实现了80%以上的相关能力建设,在重大保障、日常运营中可以随时切换运营模式,以满足安全平战一体、随时应对的要求。与此同时,建立智能化可维护的专家知识库必不可少,在此基础上可用于事件调查、威胁验证、攻击演练、知识培训等方面。因此笔者认为平台化运营需要不断创新,分析业务特性、关注安全趋势、运营工作指标化、解决安全风险并顺应业务发展需要是安全工作的目标。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh