导语:最近研究人员发现了一些在市场上销售火爆的D-Link支持的VPN路由器容易受到三个新的高风险安全漏洞的攻击,这使数百万家庭和企业网络容易受到网络攻击,即使它们有强大的密码保护。

最近研究人员发现了一些在市场上销售火爆的D-Link支持的VPN路由器容易受到三个新的高风险安全漏洞的攻击,这使数百万家庭和企业网络容易受到网络攻击,即使它们有强大的密码保护。

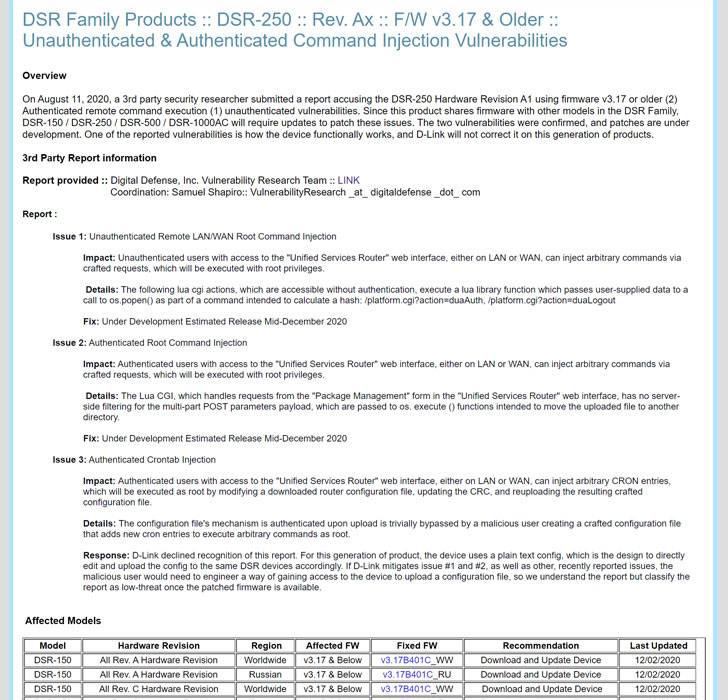

这次攻击是由Digital Defense的研究人员发现,目前这三个安全漏洞已于8月11日向D-Link做了通报,如果该漏洞被利用,这可能会允许远程攻击者通过自定义请求对脆弱的网络设备执行任意命令,甚至发起拒绝服务攻击。

DSR系列中运行固件版本3.14和3.17的D-Link DSR-150、DSR-250、DSR-500和DSR- 1000ac等VPN路由器都存在可远程利用的根命令注入漏洞。

这家台湾网络设备制造商在12月1日的一份报告中证实了这些漏洞,并补充称,针正在针对三个漏洞中的两个漏洞开发补丁,这些补丁现已在撰写本文时向公众发布。

Digital Defense在一份报告中表示:

“通过WAN和LAN接口,这个漏洞可能在互联网上被利用。”

因此,具有访问路由器Web界面访问权限的远程未经身份验证的攻击者可以以root用户身份执行任意命令,从而有效地获得了对路由器的完全控制。

具体的攻击过程是这样的:易受攻击的组件“Lua CGI”无需身份验证即可访问,并且缺少服务器端过滤,因此使得攻击者(通过身份验证或其他方式)有可能注入恶意命令,这些命令将以root权限执行。

Digital Defense报告的另一个漏洞涉及路由器配置文件的修改,以注入恶意CRON表达式并以root用户身份执行任意命令。

然而,D-Link的负责人表示,他们不会修改“这一代产品”上的这一漏洞,并表示这是他们早就预料到的漏洞。

D-Link的负责人表示:

“该设备使用纯文本配置,该设计可以直接编辑配置并将其相应地上传到相同的DSR设备。”

如果D-Link缓解了漏洞#1和#2以及其他最近报告的漏洞,则恶意攻击者就可能设计一种方法来获得对设备的访问权限以上传配置文件。

Digital Defense警告称,随着新冠疫情大流行导致在家办公的人数空前增加,可能会有更多员工使用受影响的设备连接到公司网络。

随着各个公司争先恐后地适应远程工作并提供对企业系统的安全远程访问,这种变化创造了新的攻击面,VPN中的漏洞成为攻击者进入企业内部网络的普遍目标。

建议使用受影响产品的企业及时进行产品更新。

本文翻译自:https://thehackernews.com/2020/12/warning-critical-remote-hacking-flaws.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh