本次我们了解的是欺骗防御技术的三大核心功能:资产仿真、流量控制、威胁捕捉。正是它们相辅相成,构成了欺骗防御的基础功能:构建高仿真诱人资产,检测诱捕多样攻击,同时保证系统自身安全不被利用。

仿真度

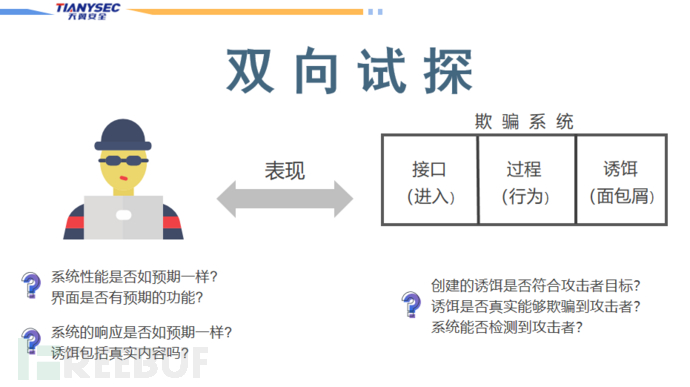

欺骗防御系统的首要目标是创建高仿真目标网络系统及基础设施,这些系统和基础设施将与实际资产(包括现场生产和测试环境)难以区分。这对欺骗技术来说是一个必须且重要的考虑因素,但在技术上而言,实际中构建这样的欺骗系统是相当具有挑战性的。

欺骗的仿真度要求

实现这一目标的最佳系统属性是真实性,因为无论是故意还是偶然,就算恶意攻击者进入到欺骗性系统,也不代表布置的诱饵或陷阱起到了作用。那些表面上的证据是不够的,出现在低交互、低仿真环境中的痕迹也是不可相信的,特别是在对手相当厉害的情况下。

在部署欺骗系统中实现高仿真的主要功能需求可以列出如下:接口、性能、内容、访问、行为。

根据正在部署的欺骗系统的具体情况,可能还有其他与仿真度相关的功能要求,特别是在设置诱饵来模拟领域特定功能的情况下。这包括支持特定行业业务(例如银行服务)的欺骗系统,或者为某种特定能力(例如物联网)设计的欺骗系统。

将高仿真的欺骗扩展到一系列目标

在建立诱饵的过程中,最强大的技术包括镜像各种不同的设备、系统及其应用程序的生产资产。典型的计算环境通常包括pc、路由器、交换机和其他端点的分类,然而每个环境的应用程序和服务都是独一无二的。根据真实资产制作高仿真诱饵,可以混淆攻击者视线,引诱并检测入侵者的存在。

将欺骗扩展到不同的目标端点时,真实性原则仍然是最重要的。对于路由器、交换机、工业控制系统或 SCADA 等网络设备尤其如此,在这些设备中,厉害的对手能够快速检测到仿真诱饵。所以,欺骗系统必须确保假路由器在目标局域网上是高度可信的。

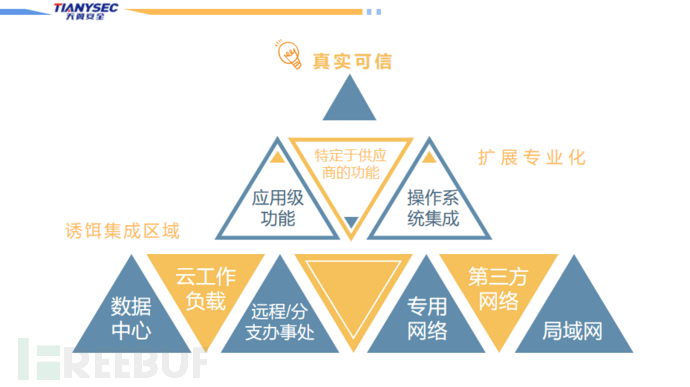

在现代企业中扩展欺骗端点,不仅包括针对一系列不同的计算机和网络设备,还包括将诱饵部署到典型混合企业的各个部分或区域。适合诱饵集成的区域包括:数据中心、局域网、云工作负载、远程/分支办事处、专用网络、第三方网络。

在更专业化的企业中扩展欺骗

由于对手攻击技术的愈发先进,计算机和网络基础设施需要将欺骗引入到较低层次的技术和系统细节。为此,必须考虑将下列的欺骗功能扩展到各种设备:操作系统集成、应用级功能、特定于供应商的功能。

这些都是一个欺骗防御系统设计时必须考虑到的事项。因为它们需要将攻击者引入一个目标环境,在这个环境中,任何人或自动攻击软件都可以轻松地连接到各种诱饵,而不知道自己受到了欺骗。随着欺骗技术应用的越来越普遍,这种欺骗存在的概念可能也会震慑到许多入侵者。

总的来说,欺骗技术为组织提供了早期威胁检测和加速事件响应的高效工具,但是它必须是真实可信的,这样才能够成功地击败高明的对手。

流量控制

传统意义上的流量控制帮助网络管理者对网络资源和业务资源进行带宽控制和资源调度,如对 HTTP、FTP、SMTP 以及 P2P 等应用进行管理,尤其是对P2P流量进行抑制来提升传统数据业务的用户体验度。而欺骗防御技术上提及的流量控制却不是如此简单,它提供了控制攻击者向外攻击的能力。

流量控制必要性

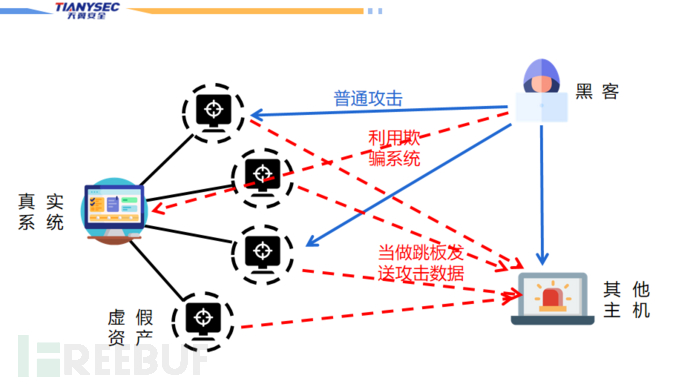

蜜罐技术的先行探索者L.Spizner曾对蜜罐系统作出一个最经典的定义:“蜜罐是一种资源,他的价值在于被攻陷”,但是这是针对构建的虚拟资产。蜜罐就是一个活靶子,被攻陷之后,反而使网络安全的最后一道防线变成网络安全的第一个突破口,它有可能被入侵者利用,成为攻击其他系统的跳板。为了保障欺骗防御平台自身的安全性,不被攻击者作为跳板,必须进行流量控制,它通过对入侵者的行为进行规则上的定义,把入侵者的活动限制在一定的范围之内,从而保障陷阱自身的安全性。

为了记录入侵者所有攻击数据包,一般的安全厂商允许所有的蜜网访问,进入蜜网的数据一般不会对内网的安全造成威胁。但是,如果利用蜜网向外面发起的连接就不一样了,入侵者利用蜜罐作为跳板,对外发起的连接包含入侵者对其他系统进行扫描和攻击的数据。所以,当蜜网主动发起外出连接,就说明蜜网主机已经被入侵者攻破了,而这些外出的连接很可能是入侵者利用蜜罐对其他系统发起的攻击连接,所以通过流量控制限制这些连接是非常必要的。

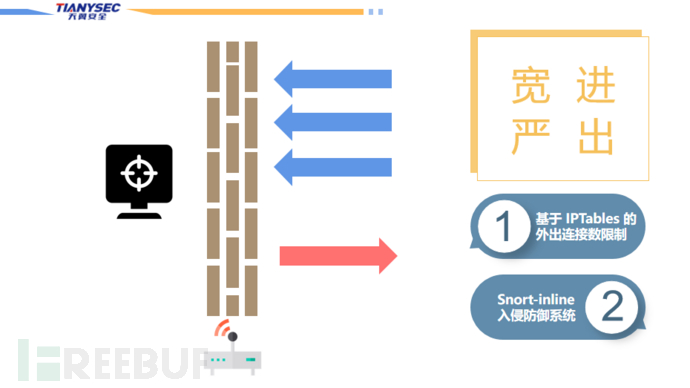

如何控制

流量控制往往采用“宽进严出”策略,对蜜网主机外发的连接数量设置一个合理的阀值,追踪从所有蜜网主机外发的每一个连接,当蜜网外发的数量达到预设的阀值时,便会对其进行阻塞。从而避免了蜜网系统成为入侵者扫描、探测或者攻击其他系统的跳板。

此过程使用路由器来进行流量控制,主要利用路由器的访问控制功能对外出的数据包进行过滤,以防止蜜网被用于攻击网络的其他部分,主要防止IP欺骗,Dos攻击或其他一些欺骗性攻击。

欺骗防御技术在蜜网网关上使用了多层次的流量控制机制,包括完全阻断外出连接、限制外出连接数以及使用 IDS 对已知攻击进行无效化等。具体实现控制的方法有两种:基于 IPTables 的外出连接数限制和 Snort-inline 入侵防御系统。

记录分析流量

流量控制模块还支持通过旁路镜像采集并存储网络流量,解析存储完整流量日志。通过将网络流量作为检测分析对象,实现对网络扫描探测、远程漏洞利用、攻击载荷投放、僵尸网络活动、病毒扩散传播、木马远程控制等网络行为的检测和告警,为后续多维度流量数据关联分析、行为建模,以及异常数据挖掘、分析、取证提供基础。同时对攻击流量进行数据包级别存储,可提供 PCAP 包下载,精确还原攻击。

流量控制能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁,为威胁的捕捉奠定基础。

威胁捕捉

威胁捕捉机制,即监控记录攻击者在蜜网内的所有攻击行为。以不被入侵者察觉的方式捕捉他们尽可能多的活动。欺骗防御的最终目的就是捕获并分析入侵者的活动,因此威胁捕获也是该体系的核心技术之一。

如何捕捉

实施先发制人的威胁诱捕通常基于一个需要被证实的假设。例如,“是否有一个攻击者隐藏在这里”,或者“如果我是一个攻击者,我将这样工作”,或者“核实一下攻击者是否已经在自己内网站稳了脚跟”。站在攻击者的角度,将必经之路和可能目标移花接木,采取先发制人的诱捕活动。一个有针对性的欺骗活动,可以发现隐藏的攻击者,尤其是当欺骗工具提供一种不可抗拒的诱饵时候。

威胁诱捕通常是一种高度真实、高度互动、高度动态的活动,因此需要尽量减少“猎人”的驻留时间。这是一个非常有效的工具,支持持续、主动和非时间敏感的威胁追踪。欺骗防御工具是通过模拟“正确的数据”访问来检测威胁,与SIEM、UEBA或NTA等技术需要从“大数据”中发现威胁大不相同。欺骗工具采用的是正确的数据方法,而不是大数据方法。

欺骗防御以不同的方式处理威胁检测问题。欺骗工具将通过伪造或诱饵的形式在整个组织中部署一个欺骗防御系统。一旦攻击者与这些诱饵发生交互,安全人员将会收到相关攻击者的信息,与此同此,攻击者被诱饵引至隔离环境,与真实资产分离而不自知。在欺骗环境中的一举一动也会被实时监控记录,为安全人员的研究追责提供确凿证据。

高效捕捉

高仿真蜜罐吸引攻击者,在攻击者侦查阶段就能第一时间有效感知入侵行为,引诱、迷惑攻击者,提供几乎无缺陷的检测,有效快速识别威胁。相较于普通蜜罐,欺骗防御可以感知病毒、木马、勒索病毒以及0day漏洞和APT攻击等多种攻击行为。

看不懂?看不够?想要更深入更全面的了解吗?点击观看视频,安全讲师手把手带你走进欺骗防御,更有其他拓展知识。

如有侵权请联系:admin#unsafe.sh