![]()

前言

日常渗透测试中被waf拉黑基本上属于常态了,基本上需要挂代理来维持~

之前在Windows上我是直接买的商业代理ip,虽然有点贵,但还是比较好用的。后来换到来Mac上,发现之前的各大卖代理ip的厂商都没有macOS下的客户端。虽然有clashx等工具,但是节点基本上都是国际节点,并且数量不多,而我们很多时候则更需要大量的国内节点去做渗透测试,于是便折腾出来一个小脚本。介绍

![]()

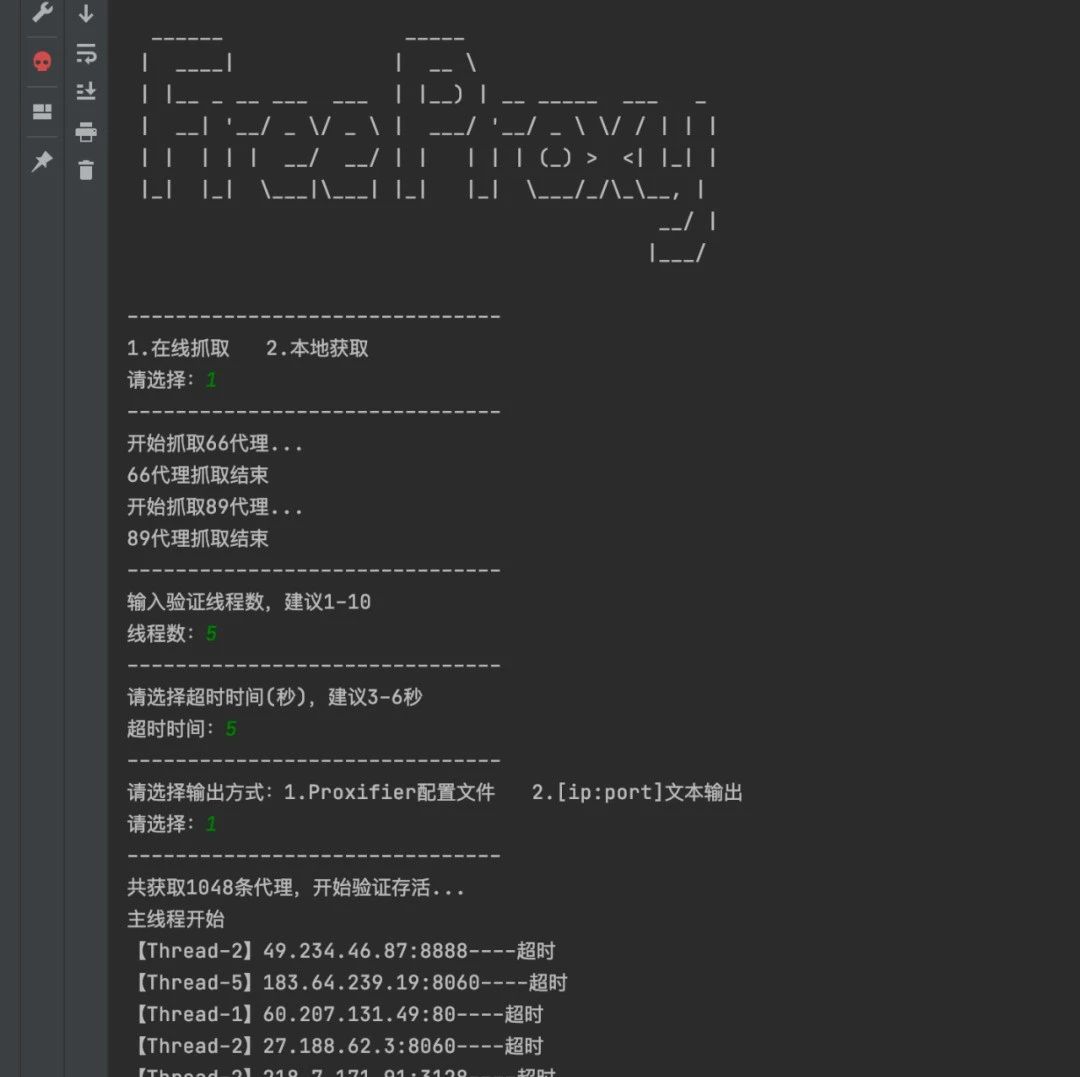

基于python3,原理很简单,抓取几个网站上的免费http代理,然后验证存活,最后输出。

因为我在Mac上做代理是用proxifier这款工具的,Windows上也有。所以最后的输出结果可直接输出为proxifier的配置文件,导入即可使用。当然也允许输出ip:port这样的格式文本,可用于其他用途。

![]()

![]()

支持在线抓取和本地获取然后验证存活,可自行设置超时时间,支持多线程验证。默认内置抓取66代理和89代理网站的免费代理ip,有需要的可以自己增加网站。

经过自己测试来一下,抓取一千条左右的ip,验证存活的大概二十多条,毕竟是免费的,很正常。还有就是抓取网站放出来的代理的质量,如果发现质量好的免费代理,也可加进去。或者购买高质量的代理,然后验证存活直接生成proxifier配置文件也可以,前提是买的代理没有白名单访问限制。

话说回来,免费的代理中也有质量不错的,刚刚测试了一个,还挺快,存活时间也挺长。![]()

![]()

当然,在Windows上也同样适用,直接导入后缀为ppx的proxifier的配置文件即可。

![]()

![微信公众号文章素材之分割线大全]()

![]()

![]()

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650496056&idx=3&sn=a58ae1987b53a9c2c53859ecf3df6bbe&chksm=83ba39dcb4cdb0caefcc2ea34b005fe80aef96e3411783bd4c489accc065943bc4ec854b6e72#rd

如有侵权请联系:admin#unsafe.sh