官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

写在前面

因为鄙人是一个才刚入门的安全小白,想着在这里记录一下我的安全成长之路,向各位多多学习。这也是我入门以来做的第一个实战项目,同时也是第一次在freebuf上发表自己的文章,有许多不足的地方,希望各位多多指教。

fastadmin简述

FastAdmin – 基于ThinkPHP和Bootstrap的极速后台开发框架,可以一键生成 CRUD,自动生成控制器、模型、视图、JS、语言包、菜单、回收站。是基于Apache2.0开源协议发布,目前被广泛应用于各大行业应用后台管理。

fastadmin官方源码下载地址:https://www.fastadmin.net/download.html

漏洞的利用:弱口令+文件上传

弱口令进入后台,利用第三方插件进行getshell

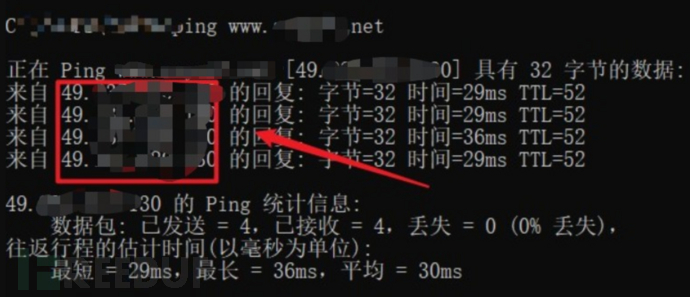

1、ping一下域名,得到网站的ip,再尝试一下多地ping,得到ip为真实的ip。

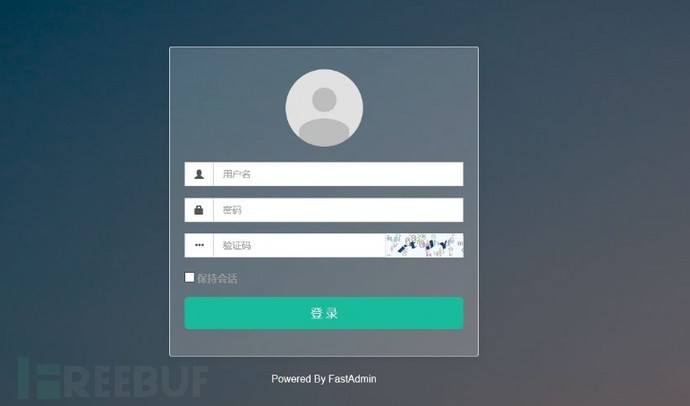

2、在fofa中搜索一下该ip,得到一个后台登录的地址

3、点击进入,点击登陆后台

4、尝试弱口令,直接进入后台

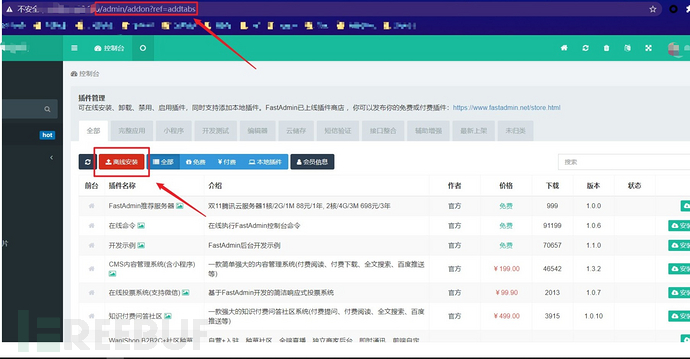

5、默认会有插件管理功能,需要安装一个插件,离线下载插件,网址:https://www.fastadmin.net/store/fileix.html

插件管理默认是被阉割的,但是可以访问:/admin/addon?ref=addtabs看到,然后点击离线安装

6、此时插件已经安装成功

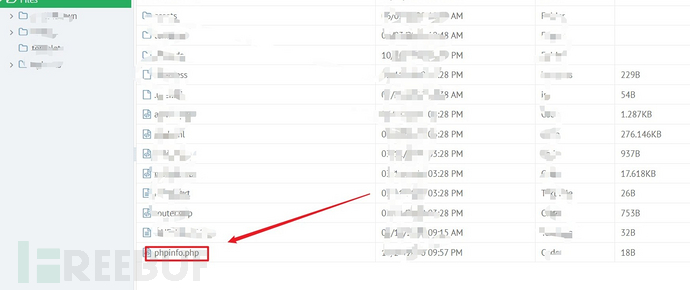

7、插件安装成功之后,导航栏会出现文件光选项,点击文件管理进入

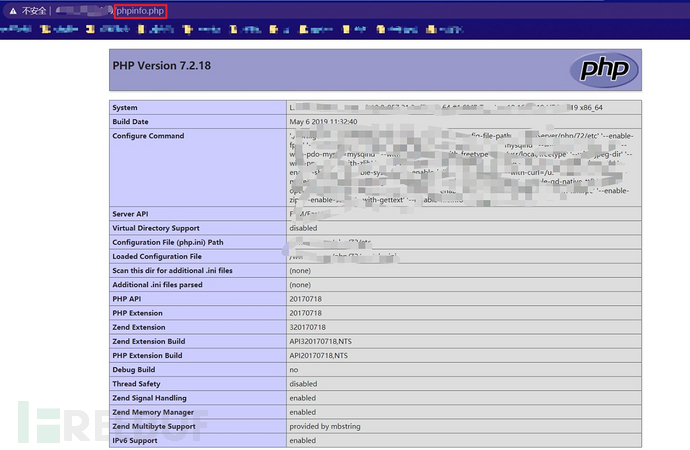

8、上传准备好的木马,这里我上传的是phpinfo的马。

9、访问木马,成功的getshell。

9、访问木马,成功的getshell。

结束语

到这里,漏洞的分享就结束了。这篇文章其实没有什么技术含量,这是我在平台发表的第一篇文章,以后也会继续分享一下自己的学习经历,错误的地方,希望各位批评指出,谢谢!

PS:本文只是的用于技术讨论和研究,请勿用于非法用途,违者后果自负,与本作者无关。