2021年1月5日,Apache官网发布公告,通报了Apache Flink目录遍历漏洞,可通过REST API读/写远程文件。该漏洞风险为高,目前已有漏洞利用代码(POC)在互联网上公开发布,意味着黑客攻击很快就会到来。

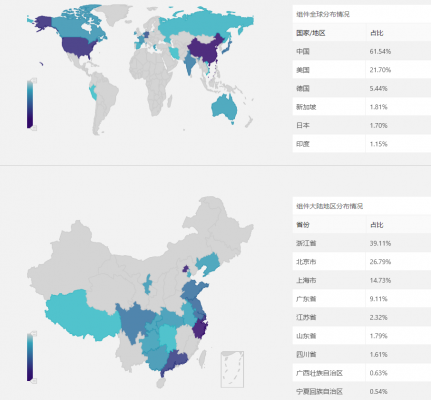

腾讯安全网络空间测绘结果显示,采用Apache Flink的服务器中国大陆地区最多,占比超过60%,腾讯安全已紧急响应,全面检测该漏洞风险。

Apache Flink是由Apache软件基金会开发的开源流处理框架,其核心是用Java和Scala编写的分布式流数据流引擎。

漏洞编号:

CVE-2020-17518,CVE-2020-17519

漏洞描述:

CVE-2020-17518:通过REST API写入远程文件

受影响的版本:

Flink 1.5.1-1.11.2

安全版本:

Flink 1.11.3或Flink 1.12.0

Flink 1.5.1引入了REST API,可通过恶意修改的HTTP HEADER,将任意文件复制到文件系统的任意位置。

CVE-2020-17519:通过REST API读取远程文件

受影响的版本:

1.11.0、1.11.1、1.11.2

安全版本:

Flink 1.11.3或Flink 1.12.0

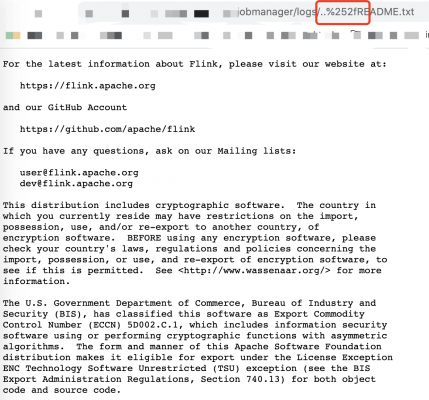

Apache Flink 1.11.0-1.11.2中引入的一项更改,允许攻击者通过JobManager进程的REST接口读取本地文件系统上的任何文件,访问仅限于JobManager进程可访问的文件。

漏洞修复:

腾讯安全专家建议受影响的用户将Flink升级到1.11.3或1.12.0

腾讯安全网络空间测绘:

腾讯安全网络空间测绘结果显示,采用Apache Flink的服务器分布于世界各地。中国远超其他国家位居首位,占比超过60%,美国、德国分列第2、3位。中国大陆地区,浙江、北京、上海、广东四省市占比超过80%。

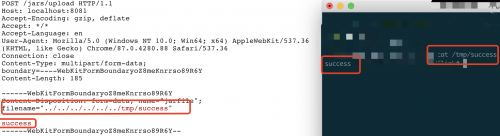

漏洞复现:

腾讯安全专家已复现该漏洞,建议用户尽快升级Apache Flink到安全版本。

读文件复现:

文件上传复现:

腾讯安全解决方案:

1.腾讯T-Sec漏洞扫描服务 已支持检测Apache Flink目录遍历漏洞(CVE-2020-17518,CVE-2020-17519);

2.腾讯T-Sec Web应用防火墙(WAF)已支持防护 Apache Flink远程读/写文件漏洞(CVE-2020-17518,CVE-2020-17519);

参考链接:

https://lists.apache.org/thread.html/rb43cd476419a48be89c1339b527a18116f23eec5b6df2b2acbfef261%40%3Cdev.flink.apache.org%3E

https://lists.apache.org/thread.html/r6843202556a6d0bce9607ebc02e303f68fc88e9038235598bde3b50d%40%3Cdev.flink.apache.org%3E

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh