防守之痛

什么是信息收集咱这里就不做过多介绍了,信息收集是一门大学问,信息收集做得好,你就成功了80%

2020年的护碗行动,作为防守方,一天面对几千个IP 的攻击,在时间有限的大前提下如何快速对攻击者进行溯源画像,最终提交溯源报告获取加分,我想大家都非常关心。

在对攻击者进行溯源时,其实也就是信息收集。

现有工具

其实针对信息收集,网上也有各种各样的工具,但你发现,它都是零零散散的。搜集子域名用subDomainsBrute、Layer等,搜集whois就打开站长之家,搜集ip历史解析,就打开ip138,等等。

那有没有这样的一个工具,我只需告诉它是哪个目标,它运行完毕后输出一份报告,甚至是批量导入目标,对目标进行信息搜集,对资产进行画像。据我所知,目前好像没有这种工具,如果有人知道麻烦告诉我一下~

AssetInfoColl的诞生

既然没有,那就自己写一个呗。

于是AssetInfoColl诞生了。

AssetInfoColl,英文Asset Information Collect(实在想不出一个好的名字T_t),我给它的定位就是:专注资产信息收集。

AssetInfoColl的输入为目标,输出为一份资产信息收集报告。

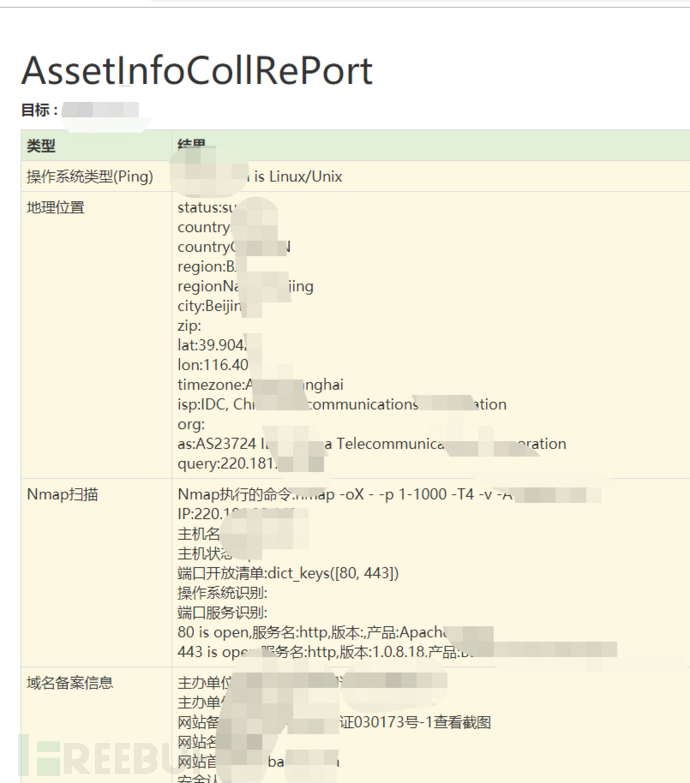

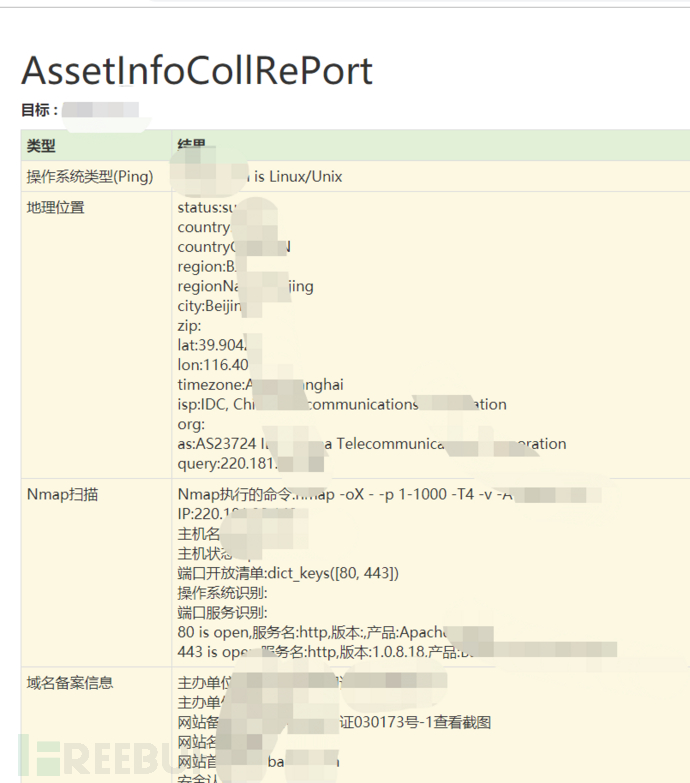

AssetInfoColl目前做了哪些收集?

- 操作系统类型(Ping) - 地理位置 - Nmap扫描 - 域名备案信息 - 子域名(百度/Bing/360/Sogou) - 子域名对应的IP清单 - 历史解析(域名)/绑定过的历史域名(IP) - 子域名的历史ip解析记录/子域名当前IP绑定过的历史域名 - Whois信息(python-whois) - Whois信息(whois.4.cn) - Whois历史信息(whois.4.cn)

AssetInfoColl的未来

你跟我说信息收集就这点东西?

当然不是啦!这只是目前做到了的,后期的话,考虑使用zoomeye、shodan、微步在线等的接口、对资产的更多信息、威胁情报进行获取。

再远一点,结合其他工具的子域名扫描结果、及对资产进行敏感文件扫描、对Web服务进行识别、对服务进行弱口令探测等等,然后好像成了扫描器?

那说不定可以叫它:资产信息收集扫描器!奥力给!

场景应用

正在HW值守的我,发现大量ip在攻击我方,二话不说,把ip导出去重,然后丢给AssetInfoColl。 大概过了十分钟,AssetInfoColl输出了一份报告,内容如下: - 攻击ip反查到的域名清单 - 攻击ip的地理位置 - 攻击ip历史域名清单 - 攻击ip历史域名的whois信息 - 攻击者使用域名的注册人信息 - 注册人反查到的域名及备案信息 - 攻击ip反查域名对应的子域名清单 - 攻击ip对应的操作系统 - 攻击ip开放的端口服务 - 攻击ip对应web服务的敏感文件、后台、弱口令等 - 攻击者最终画像 - ...... - 只要你能想到的,你都可以去加啊!加满!然后再手工梳理一下,提交你认为或许可以得分的溯源报告!最终能不能加分就看裁判心情了哦!

运行效果

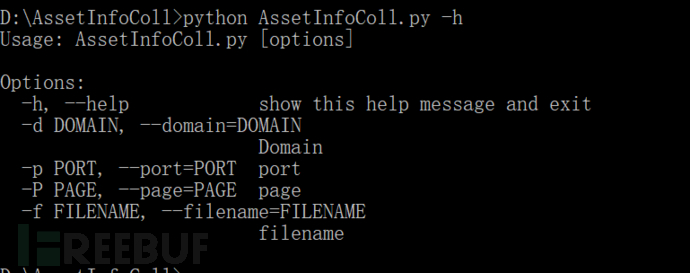

帮助页面(好像太简陋了???)

命令:

python AssetInfoColl.py -d baidu.com -p 1-1000 -P 3 -f baidu.txt

-d 指定需要搜集信息的目标,如 baidu.com/fanyi.baidu.com/1.1.1.1

-p 指定扫描的端口 (端口扫描使用nmap且单线程,所以会很慢。。。。。。)

-P 指定通过浏览器爬取目标(当目标为域名时)子域名的页数

-f 指定子域名结果存放的文件名

最终得到的报告:

传送门

代码写的太烂,望嘴下留情啊...... 欢迎大家提建议哦,集思益广!让它变成真正有用的资产信息收集利剑! https://github.com/jeansgit/Pentest/tree/master/AssetInfoColl

如有侵权请联系:admin#unsafe.sh