以色列安全咨询公司JSOF披露了七个Dnsmasq漏洞,这些漏洞被统称为DNSpooq,可被攻击者用于发起DNS缓存投毒、远程执行代码和拒绝服务攻击,数百万设备受到影响。

Dnsmasq是一个流行的、开源的域名系统(DNS)转发软件,经常用于将DNS缓存和动态主机配置协议(DHCP)服务器功能添加到物联网(IoT)和其他各种嵌入式设备中。

目前还不清楚使用存在DNSpooq漏洞的Dnsmasq版本的所有公司的数量或名称。

不过,JSOF在报告中重点列出了40家厂商,包括Android/Google、Comcast、Cisco、Redhat、Netgear、Qualcomm、Linksys、IBM、D-Link、Dell、华为和Ubiquiti。

DNSpooq漏洞背后

其中三个DNSpooq漏洞(编号为CVE-2020-25686、CVE-2020-25684和CVE-2020-25685)可导致两种DNS缓存投毒攻击(也称为DNS欺骗)。

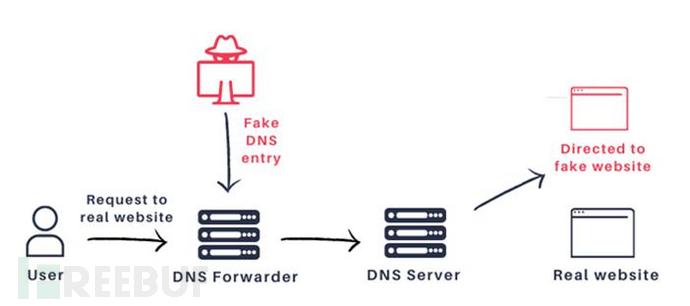

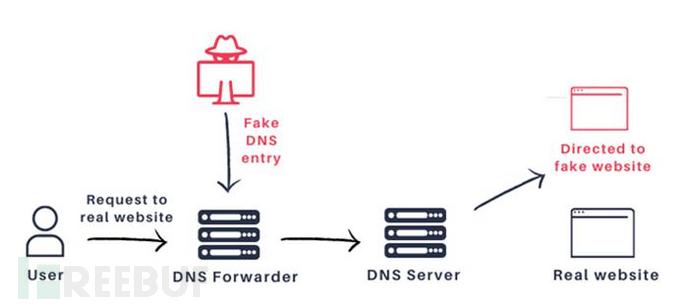

DNS缓存投毒是一种攻击方法,攻击者可利用该方法将设备上的合法DNS记录替换为自己选择的DNS记录。

使用这种攻击,攻击者可以将用户重定向到其控制下的恶意服务器,而对访问者来说,看起来他们似乎在访问合法的网站。

攻击者能够借此执行网络钓鱼攻击、盗窃凭据或分发被视为来自可信公司的恶意软件。

首个DNS欺骗攻击是由安全研究员Dan Kaminsky在2008年披露的,当时他展示了DNS软件可以被利用来窃取数据和冒充任意网站名称。

DNS欺骗

JSOF在报告中表示,可能被替换的流量包括常规互联网浏览以及其他类型的流量,如电子邮件、SSH、远程桌面、RDP视频和语音通话、软件更新等

假设的攻击场景还包括利用JavaScript的分布式拒绝服务(DDoS)、反向DDoS,以及当移动设备定期切换网络时的可蠕虫化攻击。

其余的漏洞均为缓冲区溢出漏洞,编号分别为CVE-2020-25687、CVE-2020-25683、CVE-2020-25682和CVE-2020-25681,当Dnsmasq被配置为使用DNSSEC时,攻击者可以利用这些漏洞在脆弱的网络设备上远程执行任意代码。

一百多万脆弱的设备暴露在线

利用DNSpooq安全漏洞的攻击门槛非常低,并且不需要任何不寻常的技术或工具。

根据JSOF的技术报告,攻击可以在数秒内或数分钟内成功完成,没有特殊的要求。

JSOF还发现,许多dnsmasq实例被错误配置为在WAN接口上侦听,导致攻击者可能直接从互联网发起攻击。

根据Shodan的搜索结果,超过100万个Dnsmasq服务器当前暴露在互联网上,而通过BinaryEdge搜索发现超过63万个Dnsmasq服务器,同时还有无法通过互联网访问的数百万其他路由器、VPN、智能手机、平板电脑、信息娱乐系统、调制解调器、访问接入点、无人机和类似设备也易受攻击。

JSOF表示,一些DNSpooq漏洞可导致DNS缓存投毒,其中一个DNSpooq漏洞可能会造成远程代码执行,由于数百万个设备受到影响,100多万的实例直接暴露在互联网上,攻击者可以利用该漏洞接管许多品牌的家用路由器和其他网络设备。

缓解措施

要完全缓解企图利用DNSpooq漏洞的攻击,JSOF建议用户更新Dnsmasq软件至最新的版本(2.83及之后版本)。

对于无法立即更新Dnsmasq的用户,JSOF也提供了变通方法:

- 如果环境中不需要,将dnsmasq配置为不在WAN接口上侦听

- 使用“option--dns-forward-max=”减少允许转发的最大查询数。默认值是150,但可以降低。

- 在获得补丁之前,暂时禁用DNSSEC验证选项。

- 使用为DNS提供传输安全性的协议(如DoT或DoH)。这将缓解Dnspooq漏洞的影响,但可能有其他安全和隐私的影响。在进行此操作之前,要考虑自己的设置、安全目标和风险。

- 减少EDNS消息的最大大小可能会缓解一些漏洞的影响。然而,这还没有经过测试,并且违背了相关RFC5625的建议。

去年,JSOF还披露了Treck专有TCP/IP协议栈中的19个漏洞,这些漏洞被称为Ripple20,该TCP/IP协议栈被用于各行业的数亿嵌入式设备。

作者:Sergiu Gatlan

来源:Bleeping Computer

如有侵权请联系:admin#unsafe.sh