1月13日,工信部印发《工业互联网创新发展行动计划(2021-2023年)》,提出了5个发展目标、11个重点任务,“安全保障能力”成为重点。在此背景下,亚信安全建议行驶在数字高速路上的工业企业,通过拉长纵深区域,在IT与OT之间的缓冲区内建立安全生态图,并以安全自适应为基础,精密编排各节点需要的安全能力,进而实现纵深防御的整体安全能力。

默默运行的物联网设备,可能是突然“引爆”的安全炸弹

物联网设备的大规模部署是行业数字化转型的重要标志之一,为了增强物联网设备的可管理性,并推动人工智能应用创新,越来越多的企业选择了“云-边-端”的协同架构,并通过边缘计算或是云系统来统一汇聚、存储、分析物联网设备所产生的海量数据。在该应用架构内,物联网设备更像是庞大系统中的“微小零部件”,管理人员很难获得针对这些物联网资产的足够可视性与安全管理能力,进而因为物联网设备的安全漏洞给不法分子留下机会。

工业互联网设备的广泛性与复杂性意味着,任何一个微小的安全隐患,都有可能成为一起严重安全攻击事故的序幕。例如,在公开的互联网环境下,我们依然可以轻松搜索到环境传感、资源监控等物联网系统的人机界面(HMI),通过这些 HMI,不少信息都被暴露在外,如即时的能源产量,甚至还包括系统关机和重启等重要的操控选项,黑客可以监控并利用这些系统的信息。其次,黑客还会利用这些物联网设备上存在的一些漏洞,植入相应的恶意程序,控制物联网设备发起DDOS攻击行动,甚至是发起一次影响深远的APT攻击行动。

而这些网络攻击一旦发生,所造成的风险可能是灾难性的。近年来,媒体曝光的能源黑客攻击事件此起彼伏,涉及到全球各国的水坝、电站、交通枢纽等重要的基础设施。通过对于物联网设备与系统的攻击,网络犯罪分子能够侵入到企业核心的工控系统之中,不仅窃取机密的数据,还可能会关闭这些关键的基础设施,导致业务中断,造成连带经济损失与社会风险。

拉长纵深区域实现战略缓冲 通过管道策略实现纵深防御

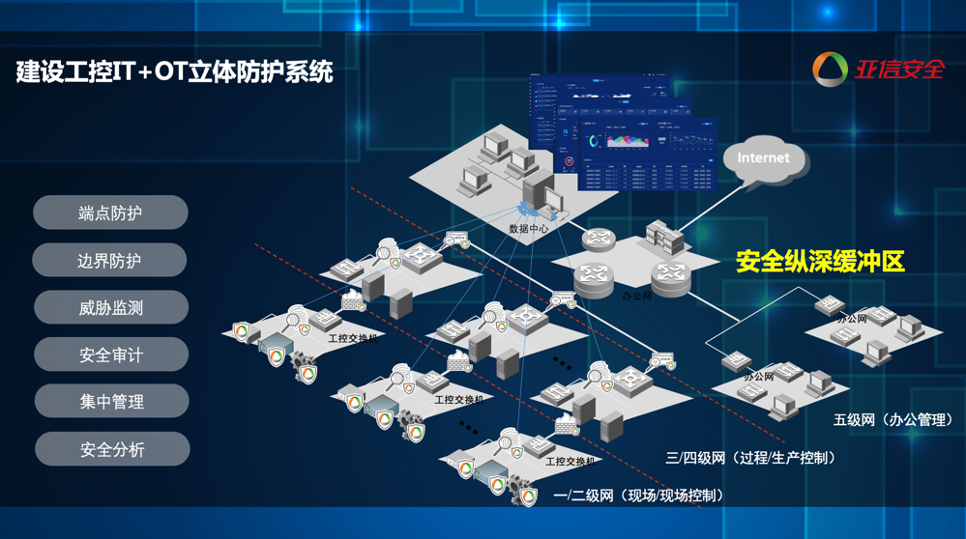

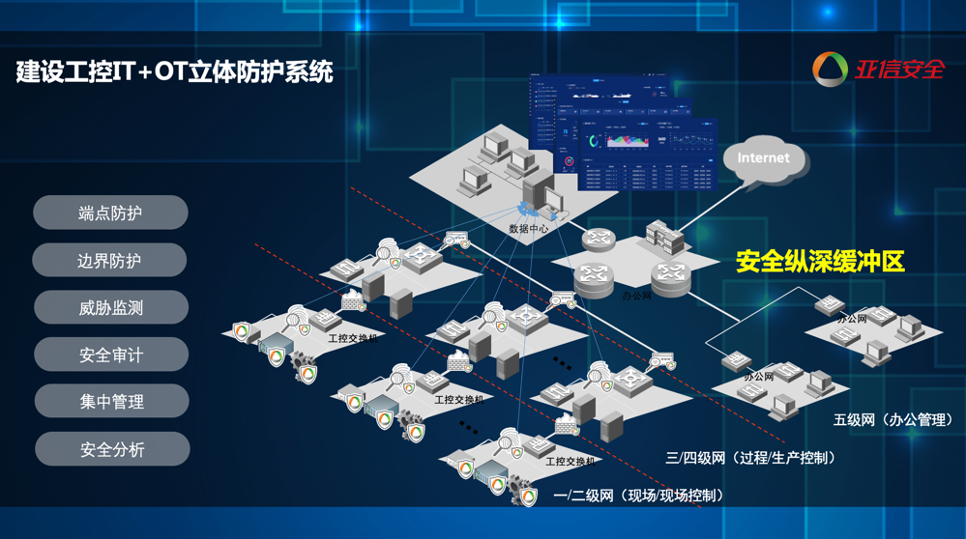

物联网安全环境的复杂性、敏感性意味着,想要一劳永逸地解决工控安全问题可能性很低。因此,亚信安全建议工业企业用户建立并拉长安全纵深缓冲区,通过建立多重防御、实现多重隔离的方式消耗攻击强度,实现战略缓冲,并通过管道策略实现数据分类过滤,满足纵深防御的要求。这一战略还将进一步演化为依据工控系统威胁情报的主动防御体系,构建基于白名单策略、维护可信可控的系统运行环境。

图:建立工控IT+OT立体防护系统

在现阶段,要保护工业物联网设备的安全,首当其冲的是强化物联网资产的梳理,工业企业需要杜绝“资产信息不清、配置信息不清、管理方式不清”的现象,梳理清楚企业内部存在的物联网设备数量、种类、状态等基础数据的前提下,对于物联网设备进行统一管理,增强物联网设备的安全可视性。此外,工业企业部署建设IT+OT立体纵深防护系统,在IT侧实现面向网络流量及攻击行为的监测和防护,在OT侧提升端点防护、边界防护等产品的部署,构建基于自学习的白名单规则,有效防范未知的安全威胁。

图:亚信安全自适应工控安全解决方案

面向工业企业的安全防护需求,亚信安全推出了自适应工控安全解决方案,该解决方案包括可通过庞大的工业漏洞库和威胁库及自定义规则,抵御已知的网络攻击行为的工控防火墙;可通过内置的工控协议深度解析引擎,实时监测工控网络中违规行为的工控流量审计系统;可对用户、授权、审计、策略、资源等集中管理并记录审计的运维安全管理与审计系统;可对各种安全设备进行统一管理、配置、授权和响应的工控安全管理系统,以及工业安全卫士/主机加固、工控安全便携系统等产品,可以帮助工业企业构建自适应安全治理模型,实现资产可视化管理以及精准的威胁发现,从而全面防御针对工业系统的攻击。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh